有将近 1400 万基于 Linux 的系统直接暴露在互联网上,这使得它们成为有利可图的现实世界攻击目标,这些攻击可能会导致它们被部署恶意的 Webshell、加密货币矿工、勒索软件和其他木马。

网络安全公司 趋势科技 发布了一份对 Linux 威胁形势的深入研究,其根据从蜜罐、传感器和匿名遥测中收集的数据,详细介绍了 2021 年上半年影响 Linux 操作系统的首要威胁和漏洞。

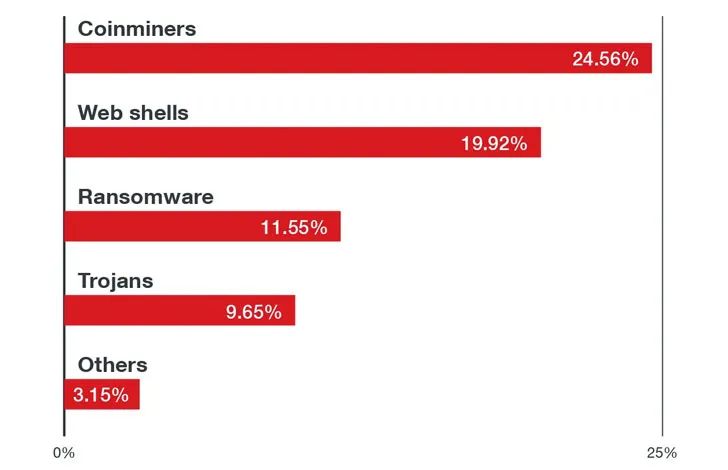

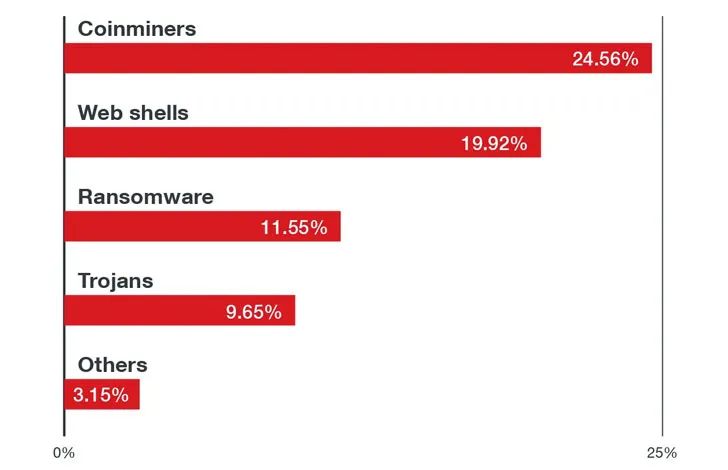

该公司检测到近 1500 万个针对基于 Linux 的云环境的恶意软件事件,发现加密货币矿工和勒索软件占所有恶意软件的 54%,Webshell 占 29%。

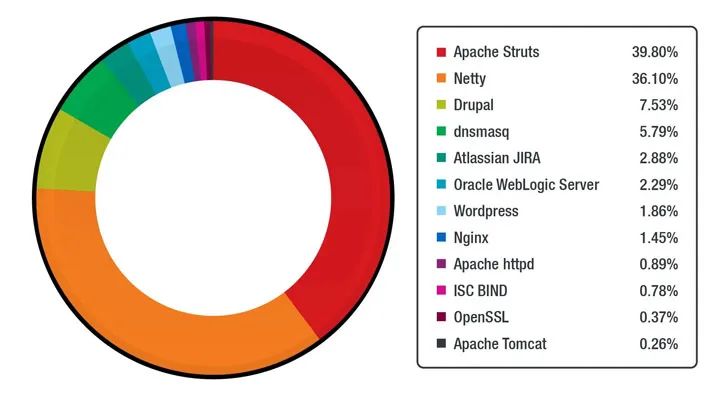

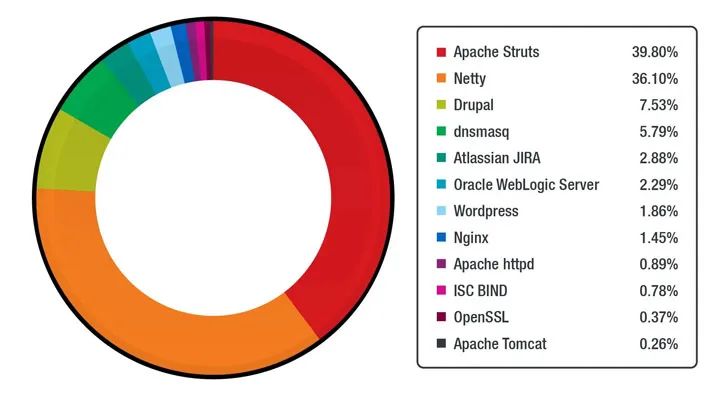

此外,通过剖析同一时期 10 万台 Linux 主机报告的 5000 多万例事件,研究人员发现了 15 个顶级安全缺陷,这些缺陷已经在野外被广泛利用或有了概念证明(PoC):

◈ CVE-2017-5638(CVSS 评分:10.0) - Apache Struts 2 远程代码执行(RCE)漏洞◈ CVE-2017-9805(CVSS 评分:8.1) - Apache Struts 2 REST 插件 XStream RCE 漏洞◈ CVE-2020-14750(CVSS 评分:9.8) - Oracle WebLogic Server RCE 漏洞◈ CVE-2020-25213(CVSS 评分:10.0) - WordPress 文件管理器(wp-file-manager)插件 RCE 漏洞◈ CVE-2020-17496(CVSS score: 9.8) - vBulletin subwidgetConfig 未认证 RCE 漏洞◈ CVE-2017-12611(CVSS 评分: 9.8) - Apache Struts OGNL 表达式 RCE 漏洞◈ CVE-2017-7657(CVSS score: 9.8) - Eclipse Jetty 块长度解析的整数溢出漏洞◈ CVE-2021-29441(CVSS 评分:9.8) - 阿里巴巴 Nacos AuthFilter 认证绕过漏洞◈ CVE-2013-4547(CVSS 评分:8.0) - Nginx 制作的 URI 字符串处理访问限制绕过漏洞◈ CVE-2019-0230(CVSS 评分:9.8) - Apache Struts 2 RCE 漏洞◈ CVE-2018-11776(CVSS 评分:8.1) - Apache Struts OGNL 表达式RCE 漏洞◈ CVE-2020-7961(CVSS 评分:9.8) - Liferay Portal 不受信任的反序列化漏洞

更令人不安的是,官方 Docker Hub 资源库中最常用的 15 个 Docker 镜像被发现存在数百个漏洞,这涉及 python、node、wordpress、golang、nginx、postgres、influxdb、httpd、mysql、debian、memcached、redis、mongo、centos 和 rabbitmq。这表明需要在开发管道的每个阶段保护容器免受广泛的潜在威胁。

研究人员总结说:“用户和组织应始终应用安全最佳实践,其中包括利用安全设计方法,部署多层虚拟补丁或漏洞屏蔽,采用最小特权原则,并坚持共同责任模式。”

我们将为您添加白名单,授权“转载文章时可以修改”。