以下内容仅供技术研究学习使用!

严禁用于非法操作!

切实维护国家网络安全,普及相关网络安全知识是信安从业者的义务!

介绍

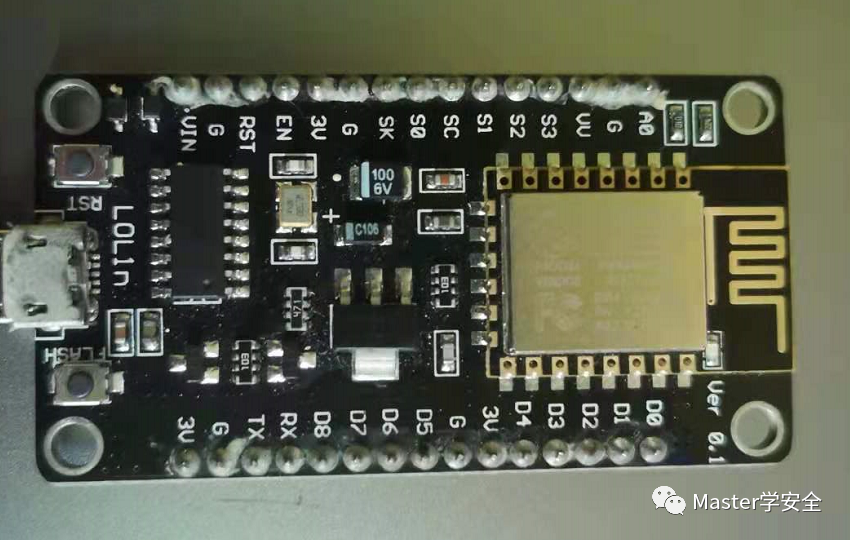

烧录Wi-PWN,根据WiFi协议,8266可以发出断开设备与路由的请求

并且Wi-PWN还可以复制wifi等功能

注意:esp8266 wifi killer只支持802.11bgn,所以以下只针对2.4GWiFi测试。不支持5GWi-Fi

准备工具

固件:https://github.com/samdenty/Wi-PWN?wi-pwn=7.0

烧录工具:NodeMcuFI

NodeMCU是一个开源的物联网平台, 它使用Lua脚本语言编程。该平台基于eLua开源项目,底层使用ESP8266 sdk 0.9.5版本。该平台使用了很多开源项目, 例如 lua-cjson, spiffs. NodeMCU包含了可以运行在 esp8266 Wi-Fi SoC芯片之上的固件,以及基于ESP-12模组的硬件。

开始制作

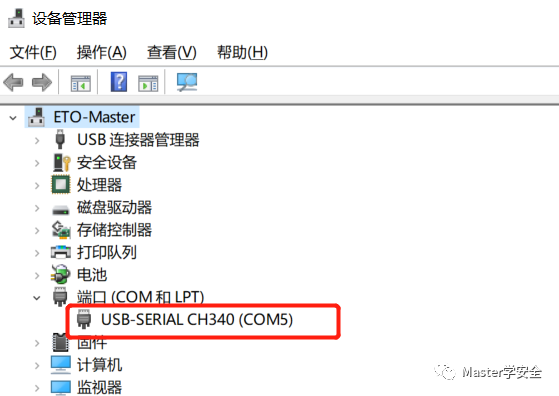

esp8266连接电脑然后打开设备管理器查看自己的COM口

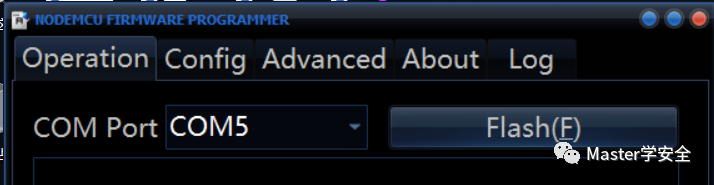

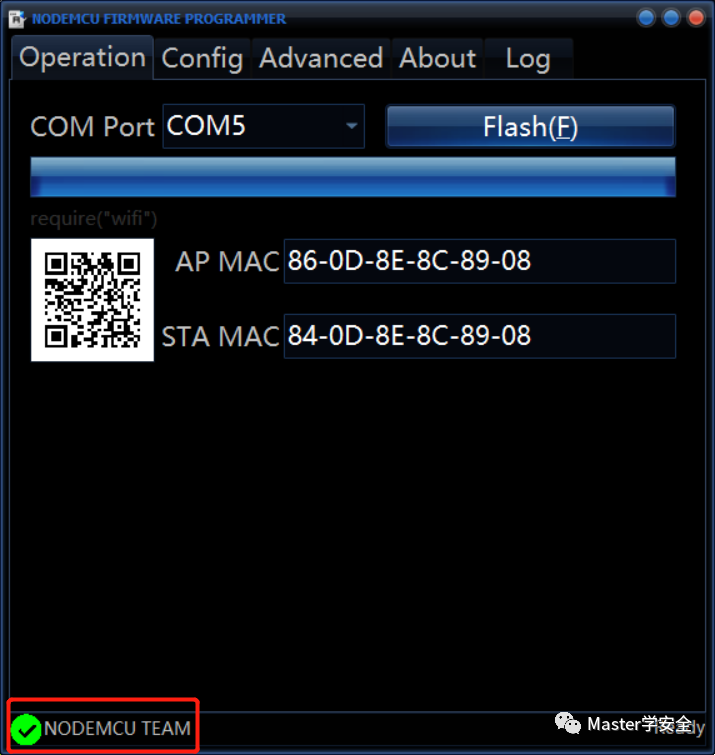

打开NodeMcuFI选择好连接的COM口

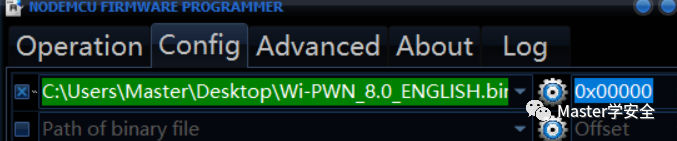

config配置这里选择Wi-PWN这个固件

Advanced Baudrate 波特率是9600这个可以看esp8266的背面

然后点击 flash 烧录 这个时间有些久大概10分钟左右,当左下角出现绿色的勾则成功烧入

wifi killer 使用

烧录成功后重新插拔连接的usb或者按esp8266的RST复位按钮

然后会出现一个不要密码的wifi,连接wifi访问 192.168.4.1 设置wifi的账号密码再重新连接

再次访问就ok了

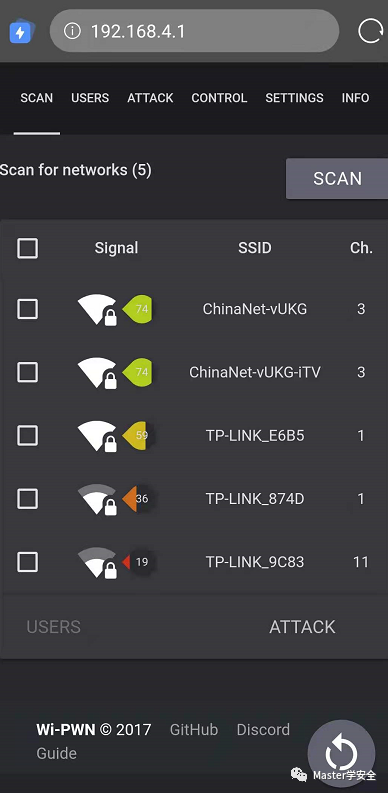

进入之后会有这个画面,选择你想要攻击的对象(在WIFI的前面打上勾)然后点击右下角的“攻击”。按下后会跳转到以下画面。

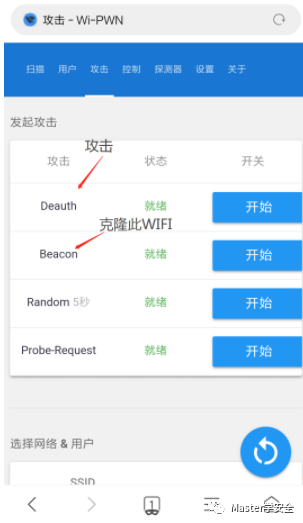

这两个选项要注意:如果只是想单独攻击的话对着第一个选项按开始按钮。开始之后这时你就要看看手机,连接被攻击的WIFI试试,你会发现那个WIFI会一直显示着连接,断开,连接,断开一直重复,一直连接不上说明攻击成功。

如果你想克隆此WIFI和攻击一起来的话,我们首先是要按下第二个选项的开始按钮,按下之后拉到下面会看到图片的选项写着“克隆”我们按下克隆

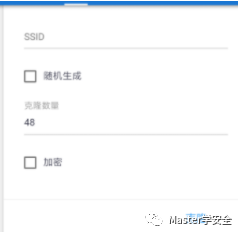

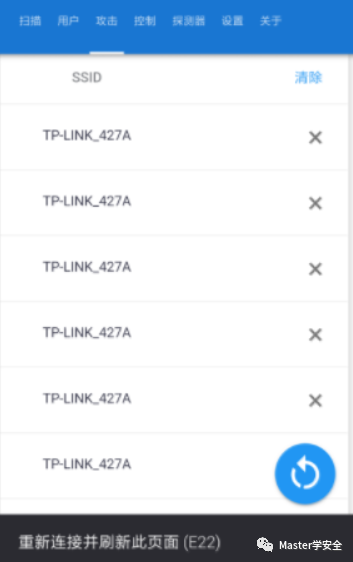

再往下拉会看到这个克隆数量的选项,这里我们默认是48个,根据个人喜好调节。设置好数量后,按下右下角克隆按扭,往下看会出现48个同样的WiFi名字说明克隆成功

这时我们要往上拉回到

这个画面,然后再按下第一个选项的开始按钮,就开始攻击了,(切记要克隆的话一定要先克隆完再攻击

选好后,我们看手机WiFi,我们会看到出现了很多和被攻击WiFi名字一样的WiFi,而被攻击的WiFi还是会一直显示连接,断开,连接,断开的情况,WiFi持续连接不上和无法上网这就证明攻击成功。

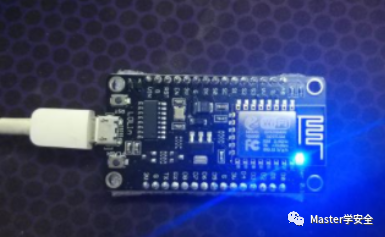

正常通电运行的情况下模块的灯会亮,当我们想要停止攻击的时候,找到模块上的标着“RST”的 复位按钮按下,灯就会熄灭,这时模块就会停止了攻击,我们只要在手机上重新连接被攻击WiFi就会继续正常使用,本产品攻击过程中完全不会对WiFi产生不好的后果。

正常通电运行的情况下模块的灯会亮,当我们想要停止攻击的时候,找到模块上的标着“RST”的 复位按钮按下,灯就会熄灭,这时模块就会停止了攻击,我们只要在手机上重新连接被攻击WiFi就会继续正常使用,本产品攻击过程中完全不会对WiFi产生不好的后果。

使用esptool模块擦除固件

烧录固件时遇到的问题,不能覆盖已烧录的固件,最后使用esptool模块成功擦除并成功烧录固件

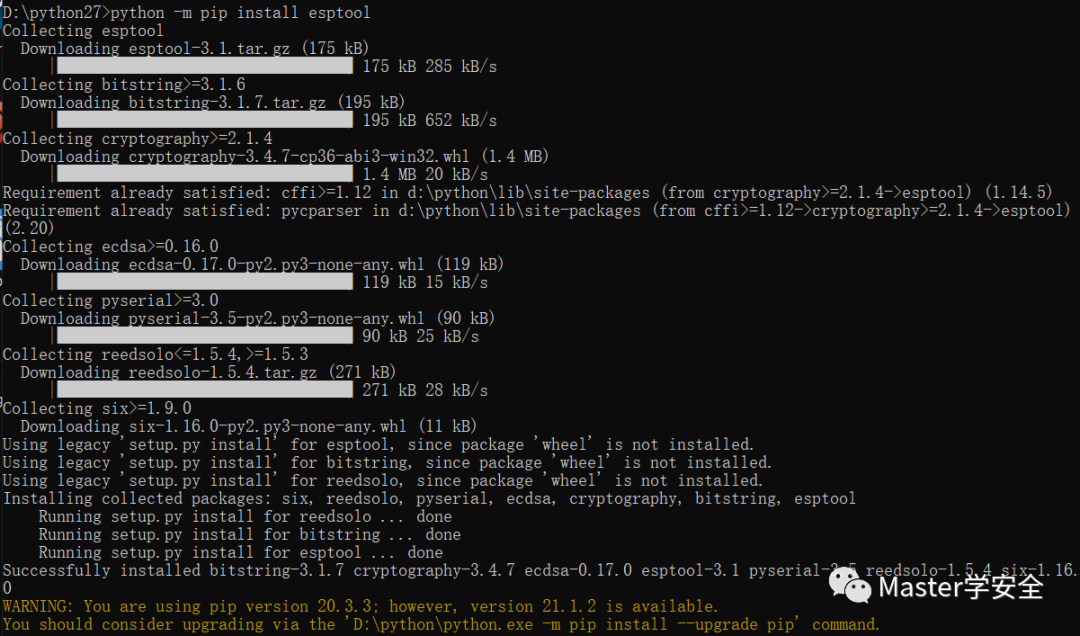

安装 esptool 模块

python -m pip install esptool

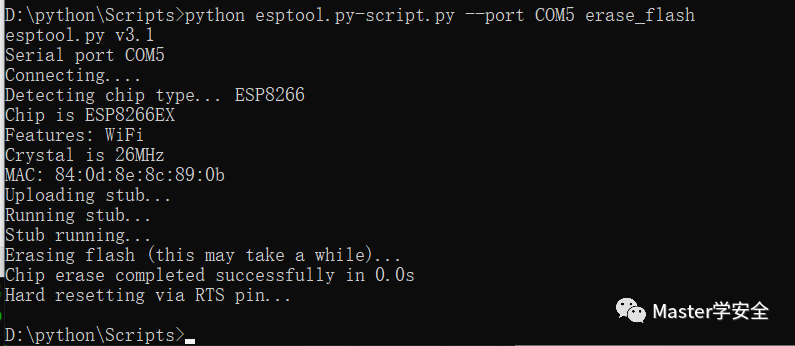

--port 指定端口COM5

python esptool.py-script.py --port COM5 erase_flash

成功擦除固件

=================================

精彩推荐

=================================

看到这了就点个关注支持以下吧!你的关注是我创作的动力。