1.漏洞分析

2020年1月15日,oracle官方正式发出2020第一季度的安全通告,weblogic存在2个最新的高危漏洞

CVE-2020-2551:此漏洞来源于Oracle WebLogic Server的WLS Core Components,分值达到9.8,通过IIOP协议传播,(简单来说攻击者利用IIOP协议漏洞在不需要用户、密码的情况下远程攻击运行的weblogic server)。

CVE-2020-2546:此漏洞来源于Oracle WebLogic Server的Application Container - JavaEE组件,分值达到9.8,通过T3协议传播,(简单来说攻击者利用T3协议漏洞在不需要用户、密码的情况下远程攻击运行的weblogic server)。

建议重点修复那种架构简单,外网直接访问weblogic的应用。

https://www.oracle.com/security-alerts/cpujan2020.html#AppendixFMW

https://nvd.nist.gov/vuln/detail/CVE-2020-2551

https://nvd.nist.gov/vuln/detail/CVE-2020-2546

2. T3漏洞

T3高危漏洞由来已久,从CVE-2017-3248到如今CVE-2020-2546。

https://www.oracle.com/security-alerts/cpujan2017.html#AppendixFMW

3. 影响范围(CVE-2020-2551)

Weblogic: 10.3~12214(重点是外网直接访问weblogic的应用)

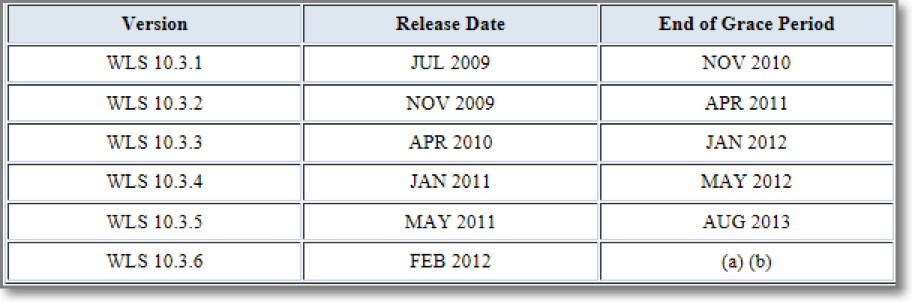

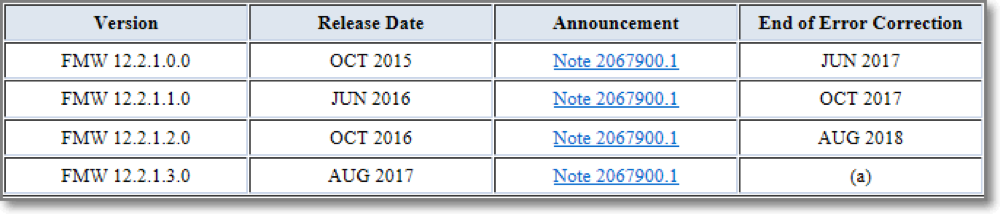

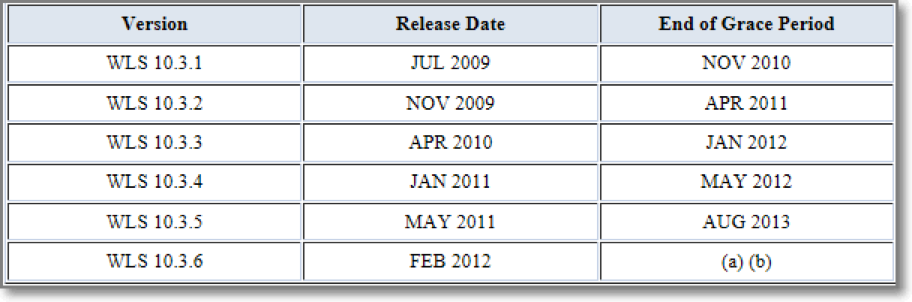

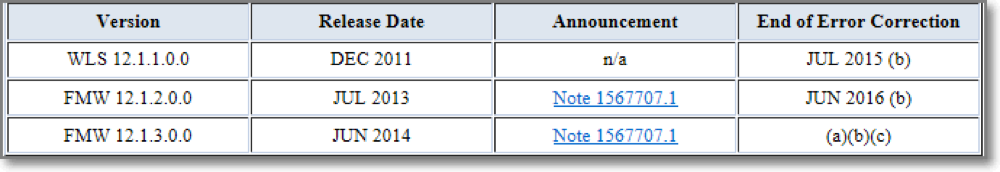

各版本错误纠正日期说明:

Error Correction Support Dates for Oracle WebLogic Server (文档 ID 950131.1)

注意:举例说官方指出影响12.2.1.4版本,实际是影响12.2.x版本,即影响12.2的所有版本,只是因为这几个版本已经过了错误纠正日期。没有对应补丁而已。

4. 影响范围(CVE-2020-2546)

Weblogic: 10.3~1213(重点是外网直接访问weblogic的应用)

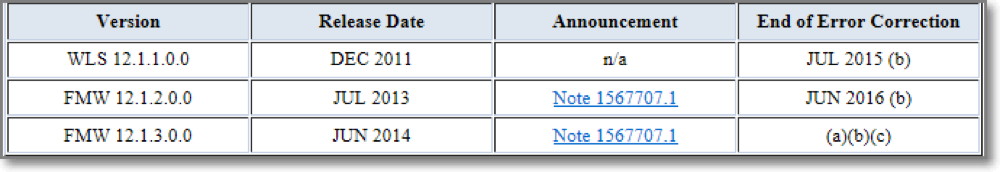

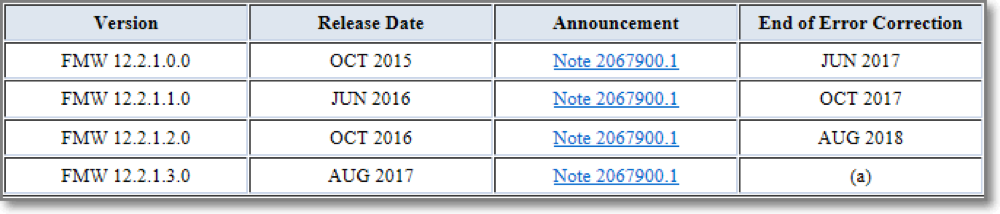

各版本错误纠正日期说明:

Error Correction Support Dates for Oracle WebLogic Server (文档 ID 950131.1)

注意:举例说官方指出影响12.1.3版本,实际是影响12.1.x版本,即影响12.1的所有版本,只是因为这几个版本已经过了错误纠正日期。没有对应补丁而已。

5. 整改建议

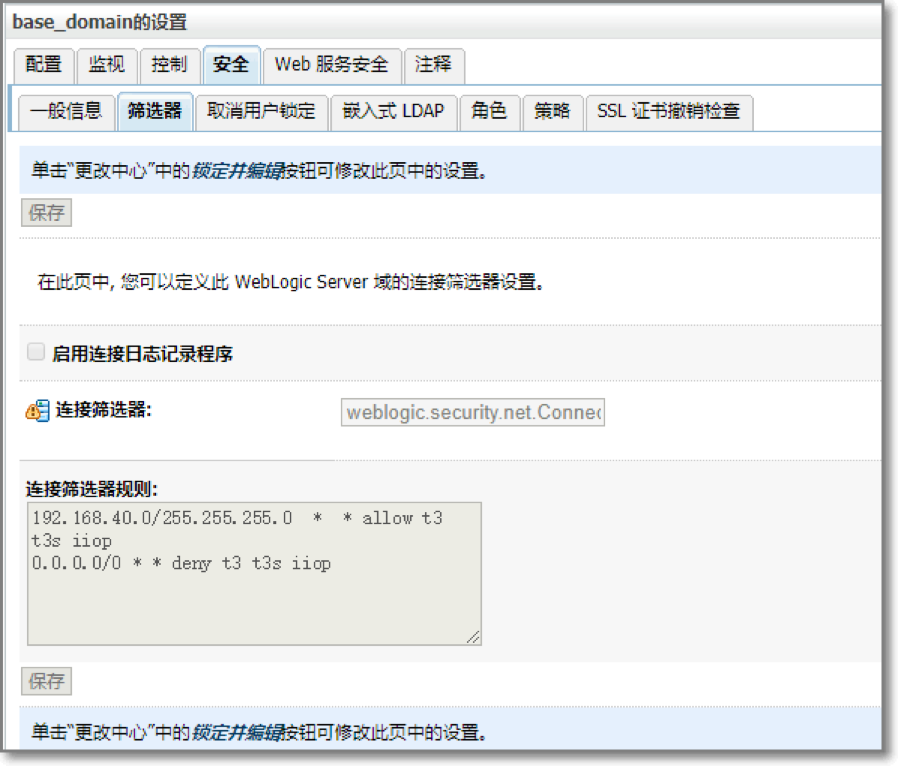

5.1 禁用IIOP、T3

示例:

连接筛选器: weblogic.security.net.ConnectionFilterImpl

过滤规则:(必须写成一行)

192.168.40.0/255.255.255.0 * * allow t3 t3s iiop 0.0.0.0/0 * * deny t3 t3s iiop

解释:(根据本机系统的实际ip/子网掩码替换)

允许192.168.40网段子网掩码为255.255.255.0的访问 t3 t3s iiop协议

其他网段的禁止访问 t3 t3s iiop协议

这个方案是永久方案,禁用后即使以后再次出现T3、IIOP漏洞也不用担忧;也是部分服务周期结束版本的修复方案。

5.2 打补丁

根据当前系统版本下载最新的psu,安装并应用最新的补丁。

6.参考:

https://docs.oracle.com/cd/E23943_01/web.1111/e13711/con_filtr.htm#SCPRG388