这次分享的内容只针对华为防火墙设备NAT配置讲解。

关于NAT的基础知识我这里不做详解介绍,请搜索我的公众号:华为NAT技术深度剖析(上)这篇文章中,我详细了介绍了NAT的基础知识,总结了传授恩师对NAT技术的深刻理解,请各位初学者看一看。

华为防火墙的Easy-IP配置实验演示(目的安全区域方式)

我们可以理解成NAPT方式的一种“变体”! 其配置简单,不用配置地址池,不用配置黑洞路由,所以我们叫做Easy-ip。

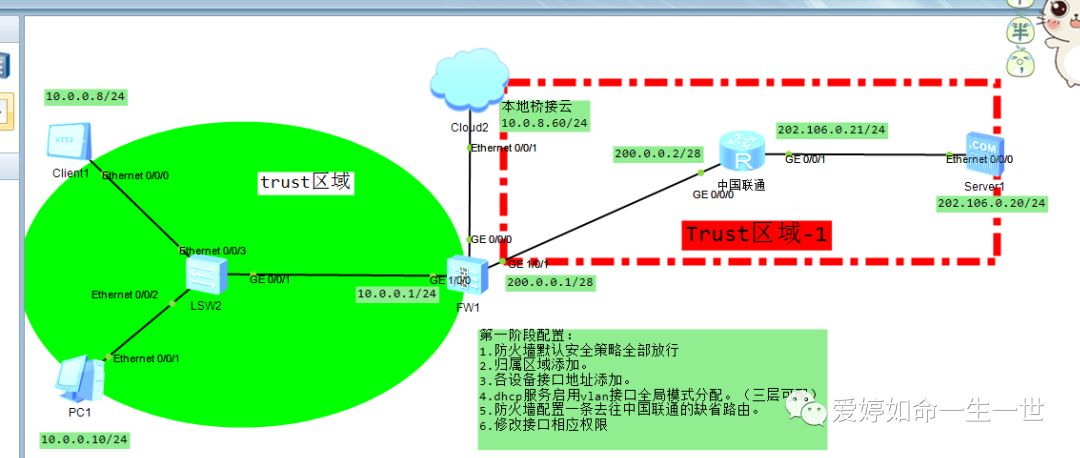

源NAT:Easy-ip 实验拓扑:

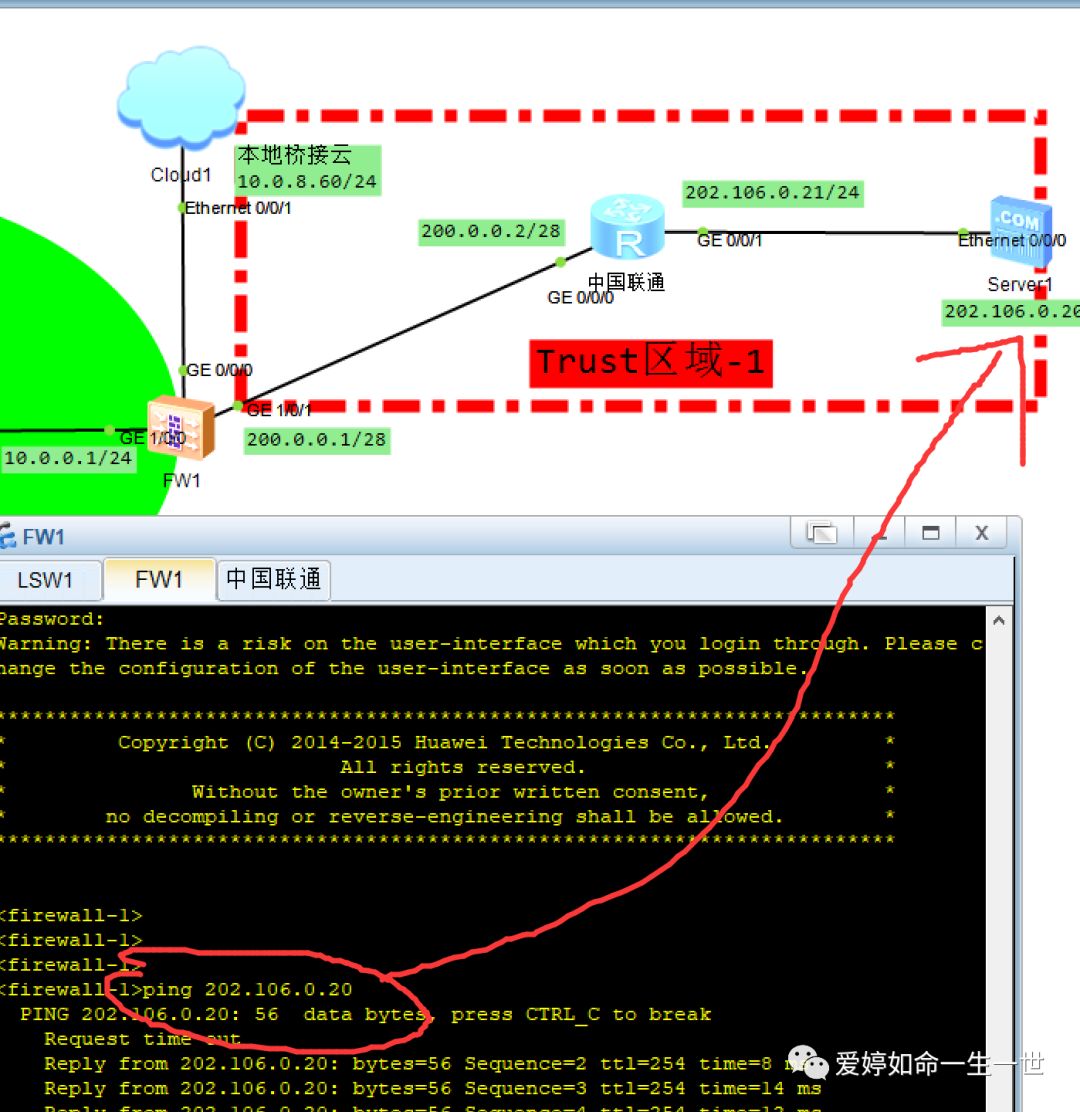

以目前的配置(拓扑中已表明该有的基本配置,这里不做详细介绍)来看,站在防火墙的角度上来看是可以访问202.106.0.20这个地址

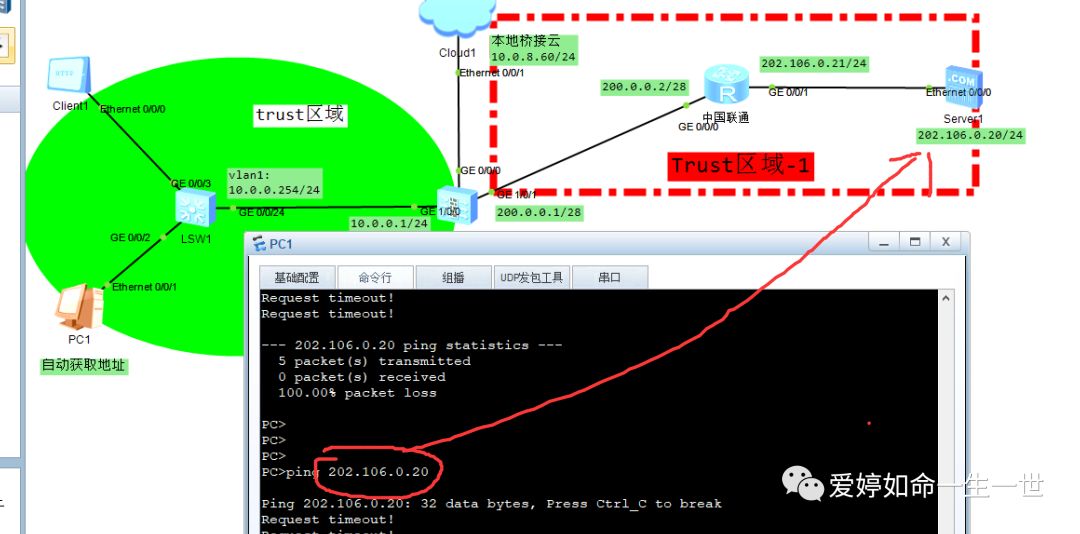

虽然防火墙可以访问拓扑中的外网地址,但是内网的机器却不能访问:原因在于NAT未能转换(运营商采用ACL技术丢弃私网Ip 地址)。

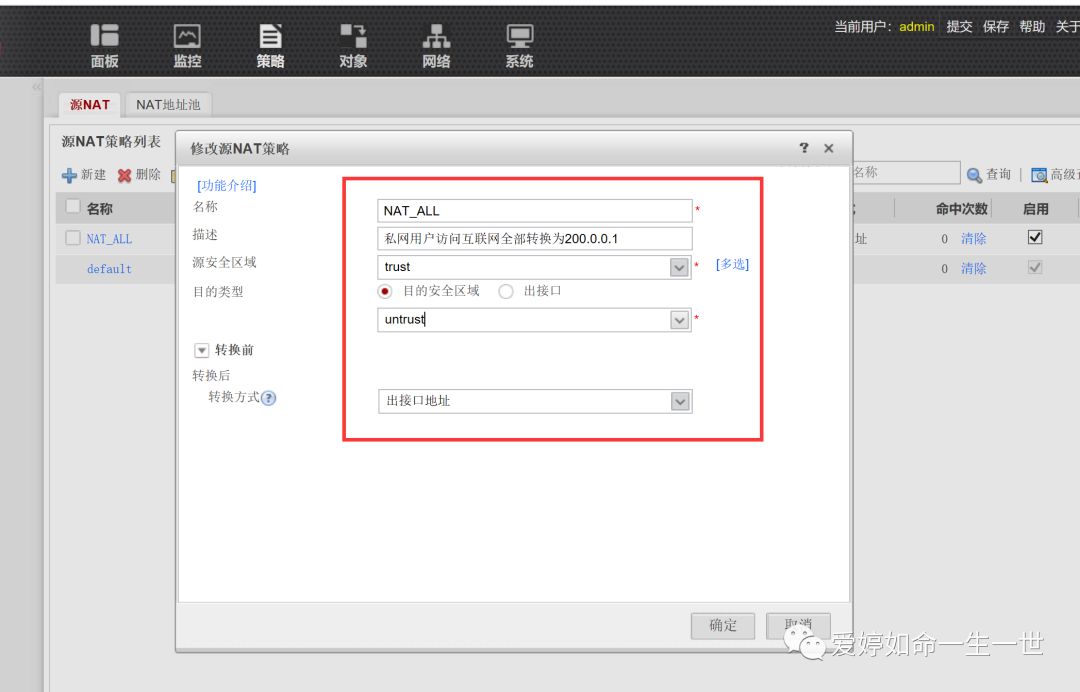

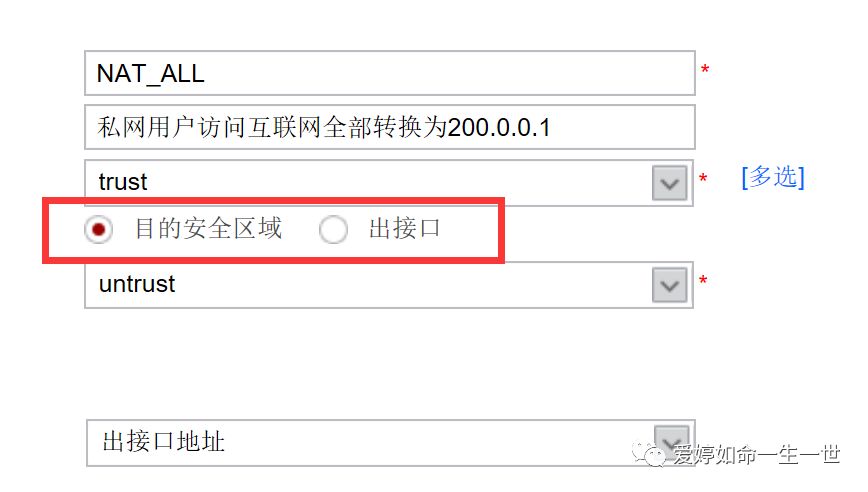

配置NAT转换-web界面配置

如图所示:采用出接口配置方式。所有私网用户访问互联网,全部被转换成200.0.0.1这个公网地址。

在华为防火墙中,对源NAT转换有这这样的官方解释:

当私网用户访问Internet的报文到达防火墙时,防火墙将报文中的源IP地址由私网地址转换为公网地址;当回程报文返回至防火墙时,防火墙再将报文的目的地址由公网IP地址转换为私网IP地址。华为防火墙设备默认只有一条不做任何转换的NAT策略。

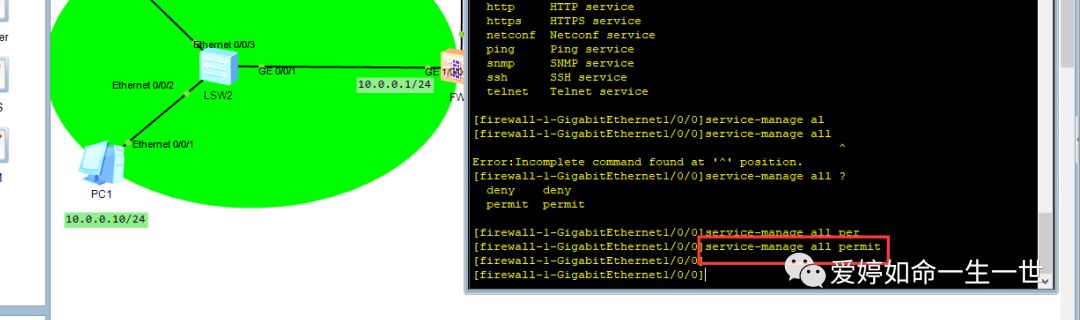

在实验中,我忘记了配置一条接口权限,导致站在客户端上ping 不通防火墙的地址:我们需要在防火墙的接口下配置 service-manage all permit.

这条策略配置完成之后,站在客户端角度上去Ping 202.106.0.20这个地址:是可以正常通信的!

图中,出接口地址方式(Easy-IP)指的是利用出接口的公网IP地址作为NAT转换后的地址,同时转换地址和端口,一个公网IP地址可以同时被多个私网用户所使用。

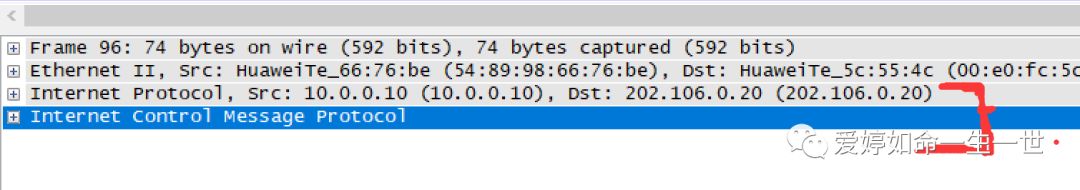

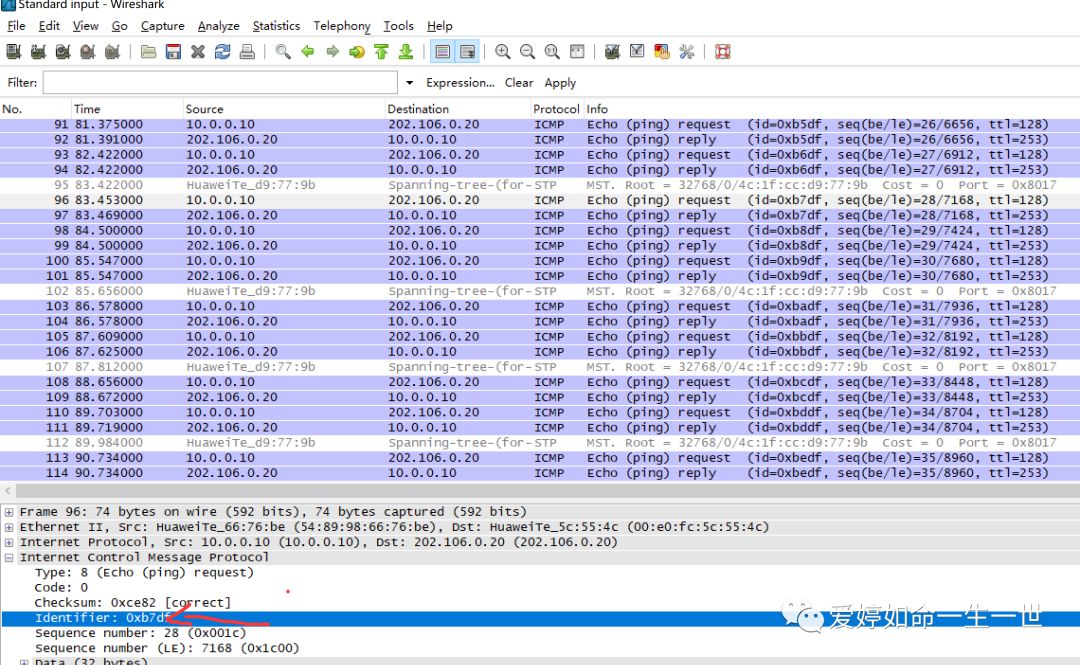

通过抓取报文,我们看下报文在整个网络拓扑中以防火墙为中心左右两面的报文变化情况。

先来看下局域内 ICMP报文的情况,众所周知,ICMP报文是一个特殊的报文,它没有传输层的端口,从icmp应用层直接跨越到IP层: 我们只能查看Identifier: 0xb7df这个字段,这个字段可以和我们所说的端口做同样的解释!因为NAT 映射表中就需要端口来识别某个报文的原主。

我们只能查看Identifier: 0xb7df这个字段,这个字段可以和我们所说的端口做同样的解释!因为NAT 映射表中就需要端口来识别某个报文的原主。

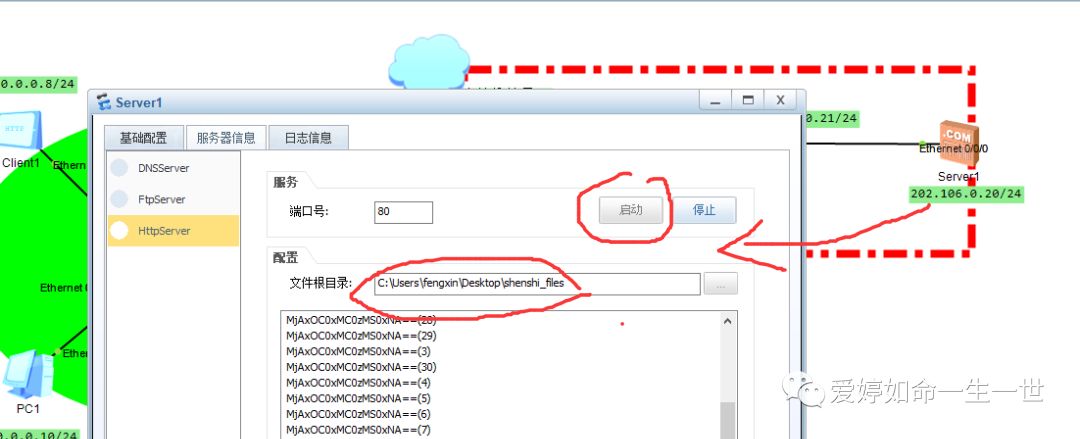

为了更好的去看出NAT技术中端口的作用,我们在ENSP拓扑中模拟出web网站:

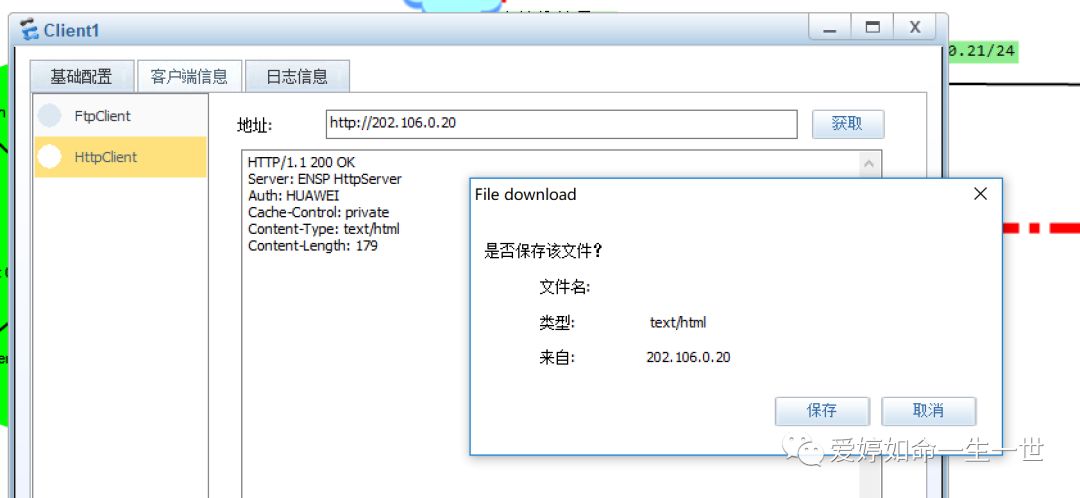

客户端配置好IP ,访问202.106.0.20这个地址,模拟请求web界面,如图所示:

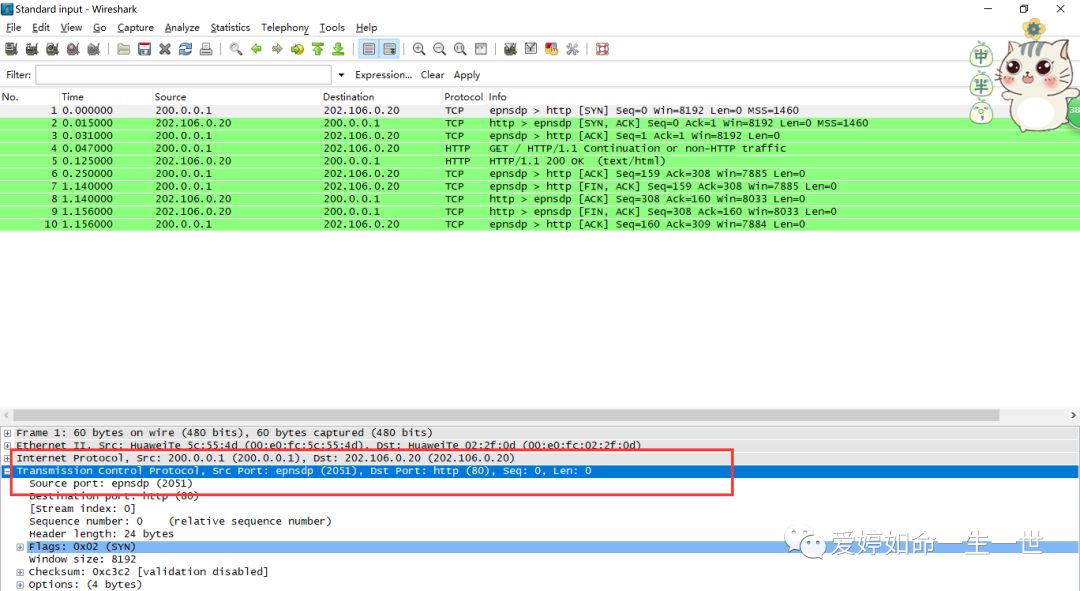

抓取报文不要停止,先来看下内网口的报文情况,从图中看得出具有了

①源端口(2051)和目标端口(80)。

Transmission Control Protocol, Src Port: epnsdp (2051), Dst Port: http (80), Seq: 1, Ack: 1, Len: 158

②源IP地址和目标IP地址:

Internet Protocol, Src: 10.0.0.8 (10.0.0.8), Dst: 202.106.0.20 (202.106.0.20)

抓取出防火墙接口后的报文情况:

①源地址和目的地址的变化(IP层):

Internet Protocol, Src: 10.0.0.8 (10.0.0.8), Dst: 202.106.0.20 (202.106.0.20)

②源端口和目标端口的情况(传输层)

Transmission Control Protocol, Src Port: epnsdp (2051), Dst Port: http (80), Seq: 0, Len: 0

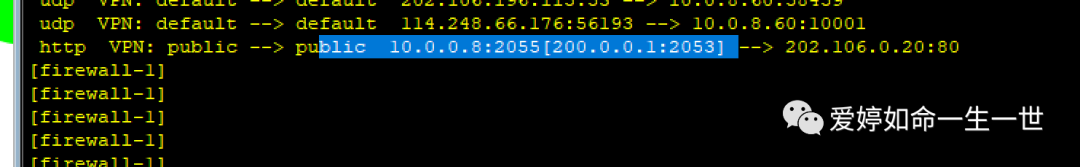

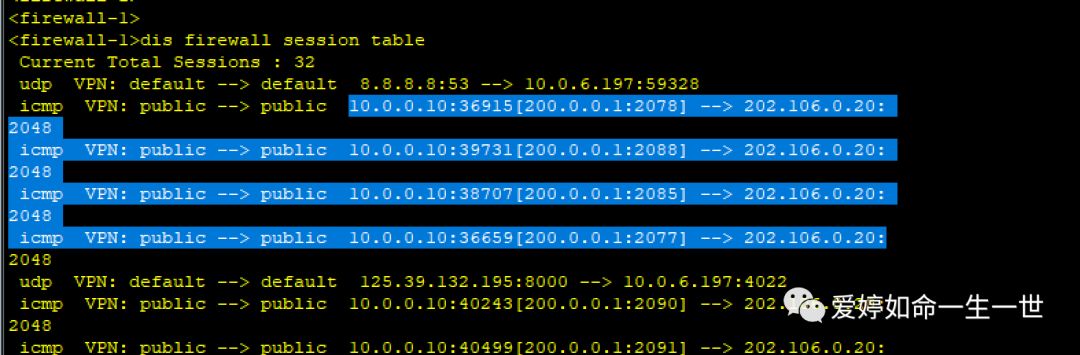

在客户端不停的去访问web网站的同时,我分别站在防火墙上用图形化和命令行查询数据报文的会话情况

web界面查询,如图所示:

用命令行查询:

[firewall-1]dis firewall session table

从两个图中总结来看,数据报文的目的地址和目标端口是始终不会发生变化的,而源IP和源端口发生了改变,这就是防火墙中Easy-IP的配置的重要特性。

源NAT策略---Easy-ip配置 (出接口方式)

当然在源NAT转换中,我们也可以利用出接口的地址去转换,我现在重新再做一条根据出接口转换方式的源NAT策略:

这种出接口地址方式应用场景比较特殊,当防火墙的公网接口通过拨号方式动态获取公网IP地址时,如果只想使用这一个公网IP地址来进行地址转换,这样可以保证即使出接口上获取到的公网IP地址发生变化,防火墙设备也会按照新的公网地址来进行地址转换。多个用户同时上网NAT转换时用不同的端口号来区分。

配置完成后,测试客户端是否能访问外网:如中所示是可以上网的。

命令行配置方式:

nat-policy

rule name NAT_出接口

description NAT出接口转换

source-zone trust

egress-interface GigabitEthernet1/0/1

action nat easy-ip

之前,我提到过不同的客户端同时上网,数据到达防火墙,防火请上有去往目的地址的路由,并且安全策略放行,这样的情景,在NAT映射表中是需要用不同的端口来加以区分。

这里,我们值得注意的是,Easy-IP方式是不会生成server-map表的。如图所示:是没有看到表项的。

我们可以查看防火墙会话表:通过会话表我们发现10.0.0.10这个私网地址在上公网时,NAT技术对其转换了公网地址和不同的端口(把众多的数据包的源IP地址和源端口号分别进行了转换),目标地址不变。

NAT server配置演示

在实际的生产场景中,很多企业都有着自己的应用系统,并且要求外部用户能访问自己的业务系统,而自己的业务系统所承载的服务器都配置私网IP地址,因此外网用户是不能访问私网地址的,防火墙作为企业的出口网关,也是可以将服务器的私网地址通过NAT转换成公网地址来对外提供服务。

NAT serve和源NAT是有区别的:

源NAT是对私网用户访问公网用户的报文中源地址进行转换(inbond----->outbond),而服务器对公网提供对外服务时,是公网向私网发起访问(outbond----->inbond)方向是正好相反了,NAT转换的目标也由报文的源地址变成了目的地址,因此,华为给这种针对服务器的地址转换齐了一个Nat server好听的名字。

关于更多NAT知识可以搜索我之前分享的NAT服务里面对方向有这深刻的解释。

实验:外网用户访问DMZ区域内的网站,实验拓扑如下

稍微补充下防火墙的基本必配配置:

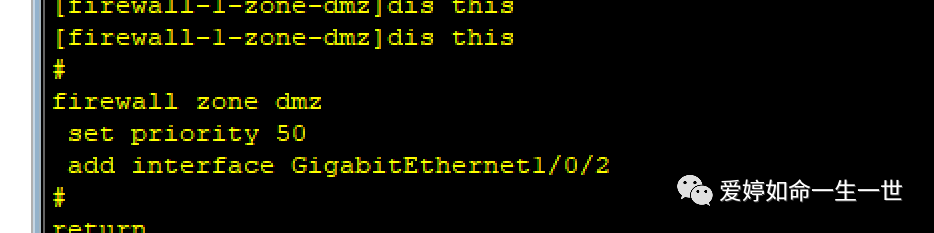

①添加区域

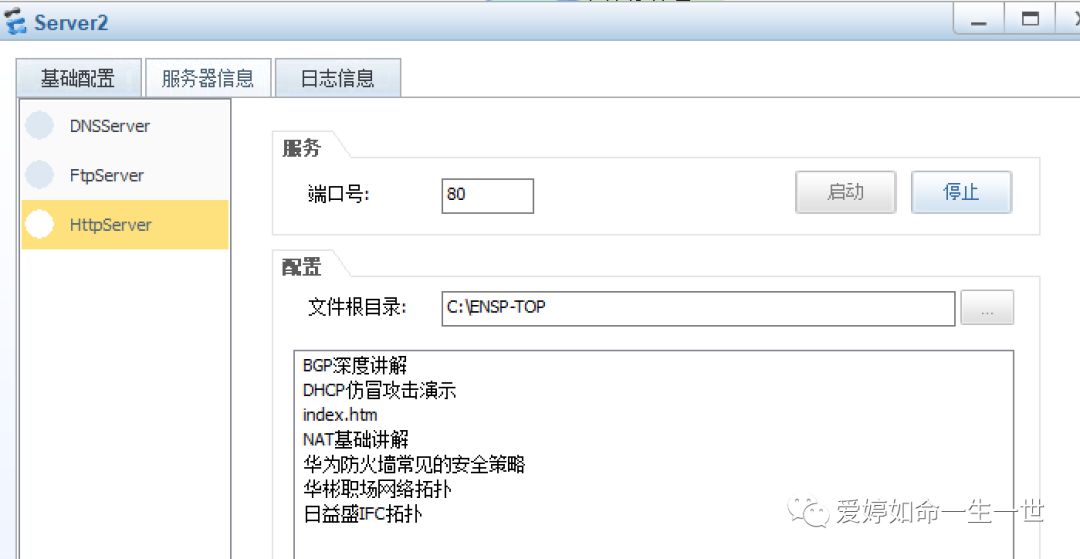

②开启Http服务,路径随意

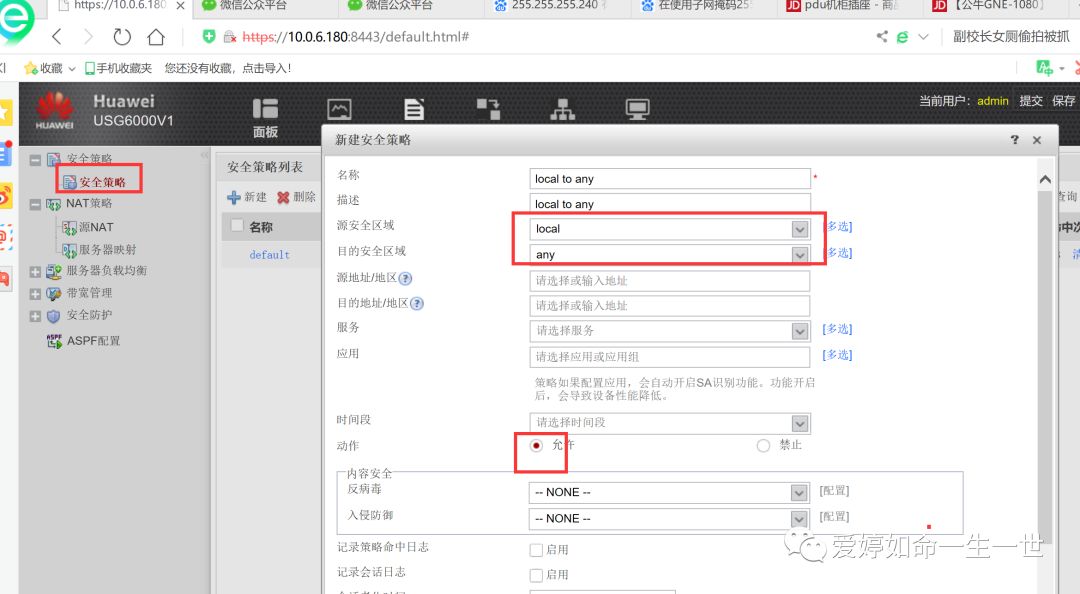

③新增一条loacl区域到DMZ区域的放行策略(这是华为防火墙比较特殊的地方),要重点注意!!

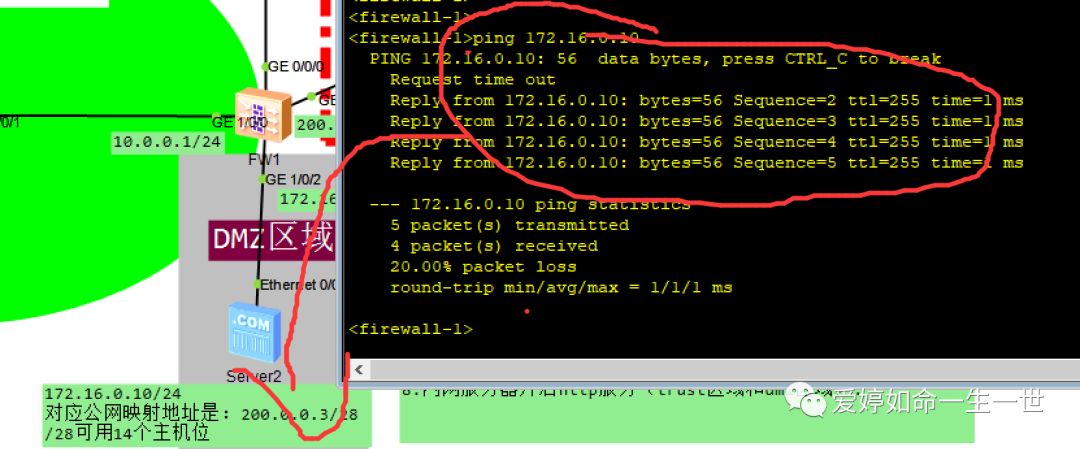

调整完这个策略之后,防火墙本身的区域就可以访问DMZ区域了:

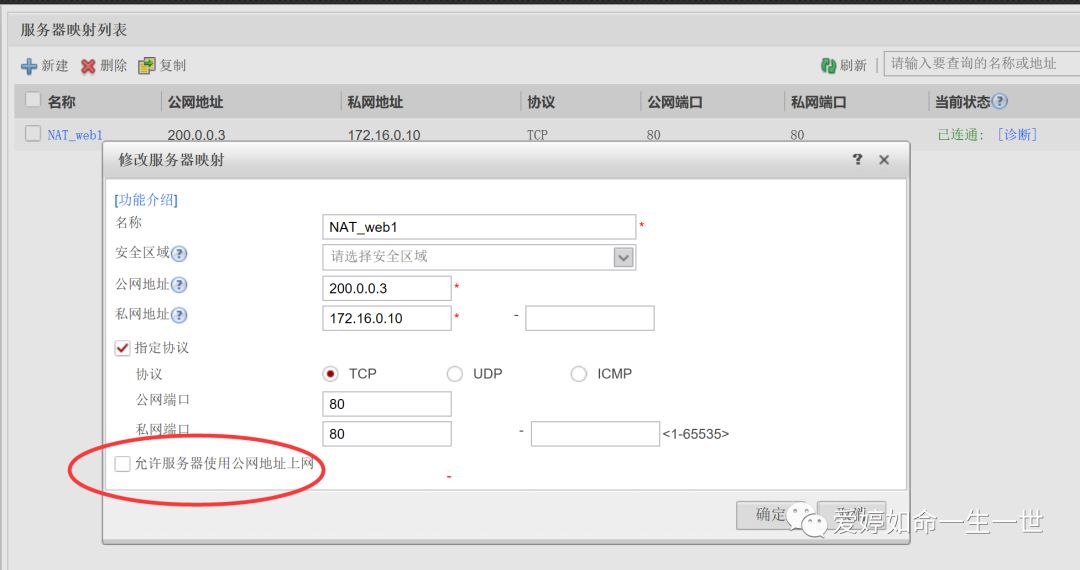

防火墙中配置一条NAT服务器映射策略:

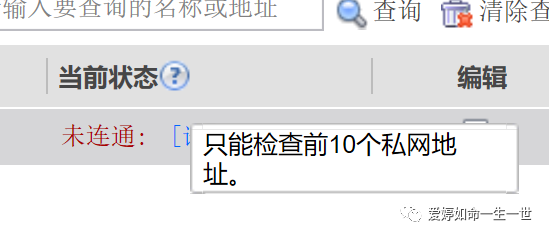

配置完成后,我们需要诊断下这个策略状态:

经验排故

当我实验中测试这个策略无法连通的时候,我考虑了更换IP地址,接口权限全部开放,html服务路径重新选择,结果都不是,故障原因就是写错了内网的IP地址!!

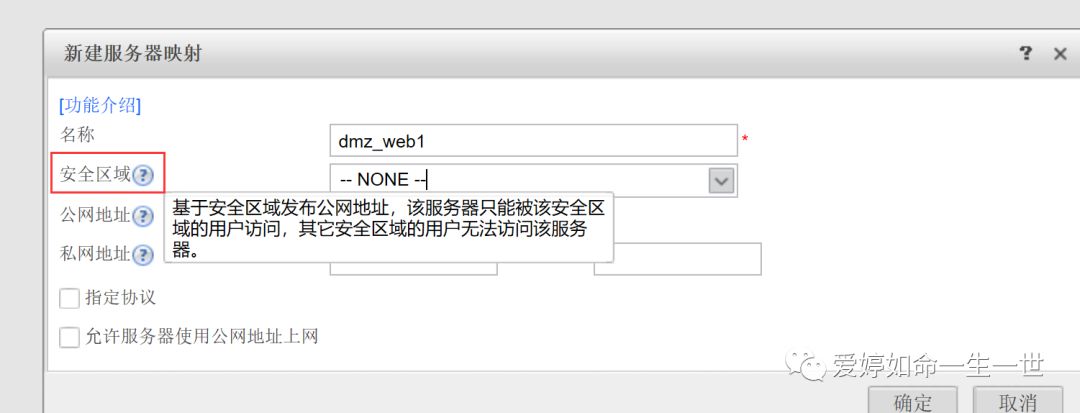

在配置服务器映射策略中

我们需要注意的是,如果不填写安全区域,就代表着任何公网地址都可以访问这个私网地址。这地址的选项,填写的应用场景大部分在双出口上(外部有两条物理链路)。

公网地址的必填*

公网地址的必填*

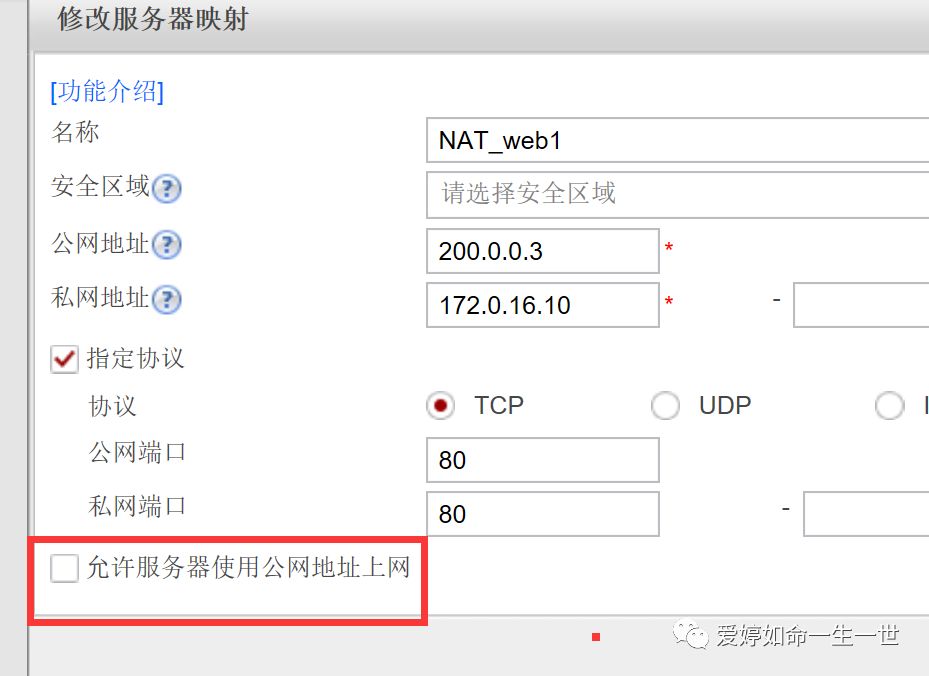

公网地址必须是运营商给企业的合法IP地址,或者你防火墙外网接口的Ip地址,图中,指定协议如果不勾选,代表开放所有端口。这里我只是仅仅把80端口开放,好处在于保证服务器安全。但是有些地区的运运营商会阻断新增的80/8080/8000端口,导致服务器无法访问,实战中要更改其他端口例如9980等。

注意的是,尽量不要把防火墙的公网接口的IP地址配置为NAT server的公网IP地址,避免NAT Server与访问防火墙的 telent/ Web等管理需求产生冲突!

一般生产环境中,这个勾选是不勾的,勾选的目的在于内网服务器需要更新病毒库,补丁什么的,还有就是这个DMZ区域的服务器要和其他分支机构服务器产生交互。

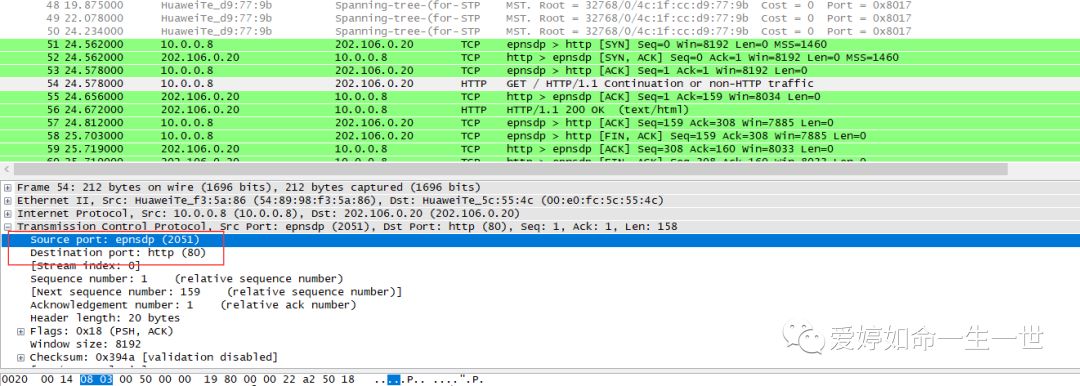

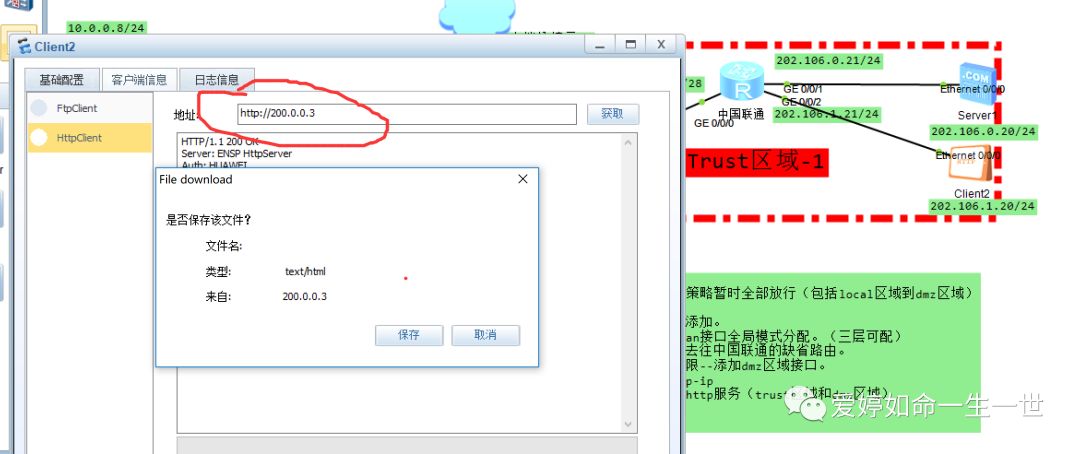

配置完成后,通过外网的客户端访问内网的web服务:

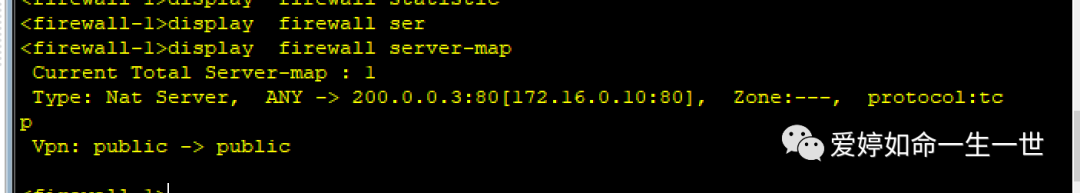

通过命令行也能查看到NAT server配置的一些详细信息:

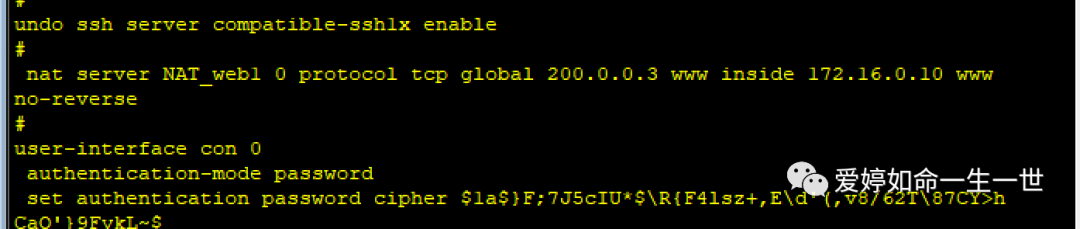

可以在全局模式下用命令书写:

nat server NAT_web1 0 protocol tcp global 200.0.0.3 www inside 172.16.0.10 www no-reverse

其中no-revese 代表了取消反向访问,

no-revese 这个参数在图形化界面中代表了:

NAT server配置完成之后,会生成server-map 表,不过与源NAT生成的Server-map表不同的是,NAT Server 的Server-map表示静态的,不需要报文来触发,配置了NAT server后就会自动生成,只有当NAT server配置被删除,相应的表项才会删除掉!

NAT地址池的相关知识我们下回分享。