一、使用 nethogs 进行排查

[root@nginx-local ~]# nethogs eth0

通过 nethogs 工具来查看某一网卡上进程级流量信息

假定当前 eth0 网卡跑满,则执行命令 nethogs eth0,在右边的红框中可以看到每个进程的网络带宽情况,左边红框显示了进程对应的 PID,在此可以确定到底是什么进程占用了系统的带宽。

二、使用 iftop 工具排查

[root@nginx-local ~]# iftop -i eth0 -P

注:-P 参数会将请求服务的端口显示出来,也就是说是通过服务器哪个端口建立的连接,看内网流量执行 iftop -i eth0 -P 命令

三、使用tcpdum命令进行抓包

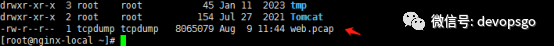

[root@nginx-local ~]# tcpdump tcp port 80 -nnei eth0 -w web.pcap

或:

[root@nginx-local ~]# tcpdump -i eth0 -w web.pcap

备注:

-w 是将输出内容保存到文件,而web.pcap是一个二进制文件,不能直接打开,可以通过 wireshark 软件进行分析。

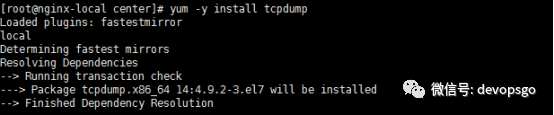

[root@nginx-local center]# yum -y install tcpdump

[root@nginx-local ~]# tcpdump tcp port 443 -nnei eth0 -w web.pcap

tcpdump: listening on eth0, link-type EN10MB (Ethernet), capture size 262144 bytes

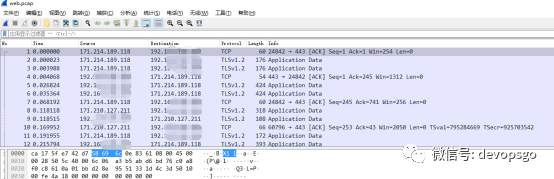

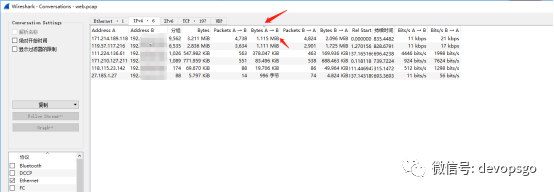

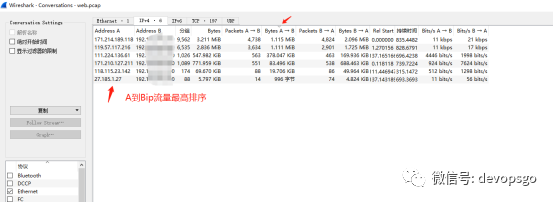

点击 统计--->会话,显示如下图所示

四、异常IP直接用iptables封掉

iptables -I INPUT -s 27.185.1.27 -j DROP

iptables -I OUTPUT -s 27.185.1.27 -j DROP

如果本文对你有帮助的话,欢迎点赞&在看&转发,这对我继续分享&创作优质文章非常重要。感谢🙏🏻