目录:

写在前面

这篇将是近期内最后一篇关于渗透的笔记了,由于个人成长和发展的原因,校招选择了一家乙方实验搞Java安全,目前主要做代码审计和工具开发,所以公众号后续输出的东西也主要围绕着这一块的知识,期待 & 感谢大家的关注 ! 👀

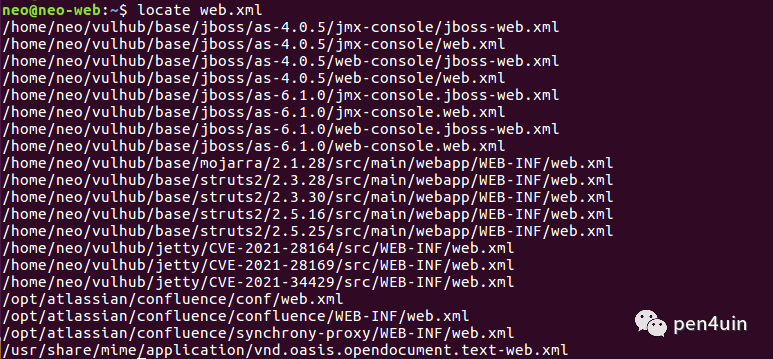

打点-文件下载/信息收集 mlocate.db

mlocate.db是linux下的一个数据库文件,用于存放locate命令的索引,也就是相当于存放了所有文件的路径。

文件位置

/var/lib/mlocate/mlocate.db复制

与之对应的命令 — locate

在拿到目标权限后做信息收集还是蛮不错的

locate web.xml复制

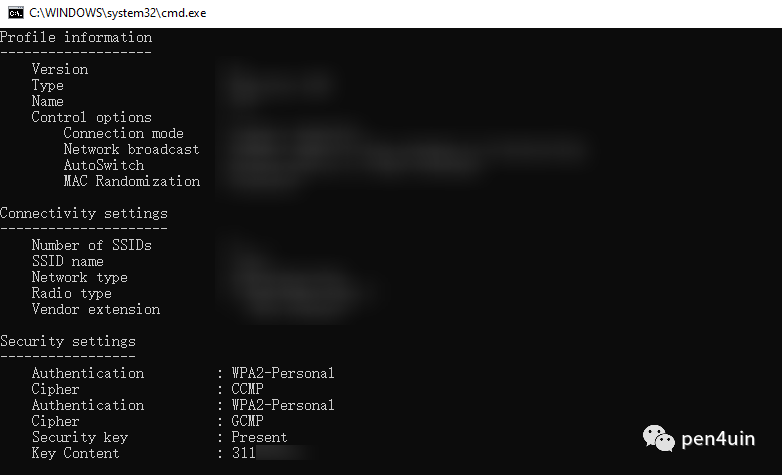

内网-CMD获取WIFI密码

— by chengmo

for /f "skip=9 tokens=1,2 delims=:" %i in ('netsh wlan show profiles') do @echo %j | findstr -i -v echo | netsh wlan show profiles %j key=clear复制

内网-DMZ区突破

本质:找到能通向内网的主机复制

双网卡主机

历史登录IP:可能来自内网的运维

站库分离:数据库服务器很可能在内网

https://github.com/blackarrowsec/mssqlproxy

VPN:信息收集

钓鱼:钓鱼上线的机子很有可能是在办公网

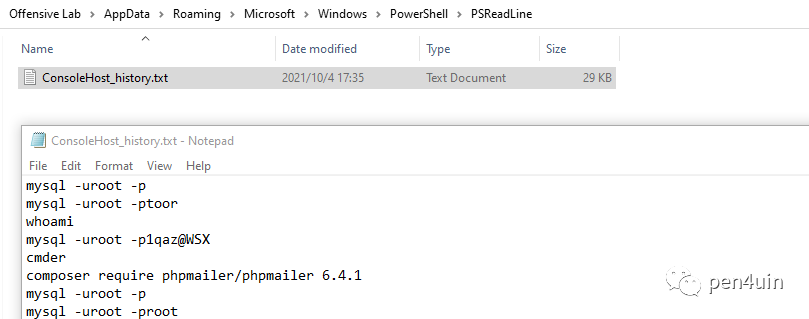

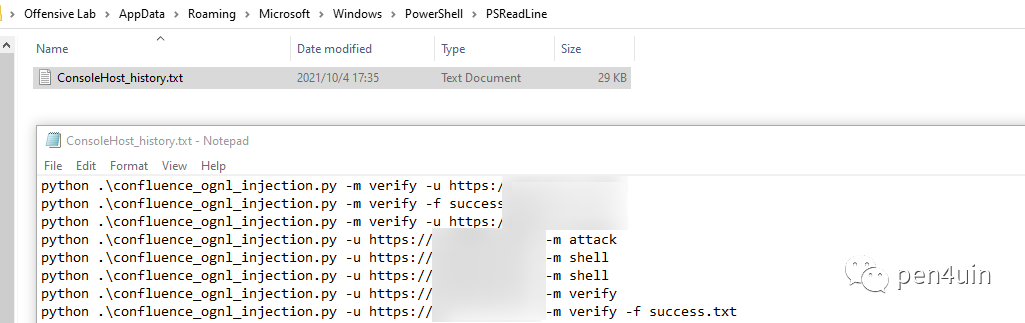

内网-PowerShell命令历史记录

— 类似Linux下的.bash_history复制

文件位置

%userprofile%\AppData\Roaming\Microsoft\Windows\PowerShell\PSReadline\ConsoleHost_history.txt复制

利用思路

打点:任意文件下载+Windows系统,可以尝试一下该路径,也许有新世界

内网:信息收集

蓝队:溯源取证时,毕竟CMD一直以来都被诟病,PowerShell改改颜值还是很能打的,但是也就悄悄地给蓝队留下了"证据"

内网-定位多网卡主机(OXID Resolver)

工具

https://github.com/Rvn0xsy/OXID-Find/

条件

目标主机: 开放135端口

后续

考虑到平台兼容性,可以根据OXID-Find用其他语言重构一版自用。

github已有师傅用c#实现

打点-Confluence RCE利用

近期的项目案例:

1、Confluence RCE(CVE-2021-26084),写入webshell,获取服务器权限

2、找到数据库配置文件,获取数据库权限

3、前期信息收集发现WIKI、Jira等站点需要AD账号登录,猜测其数据库有LDAP信息

4、在cwd_directory_attribute表找到LDAP配置信息,拿到密码

5、通过该密码获取源码管理平台(Gitlab)的控制权

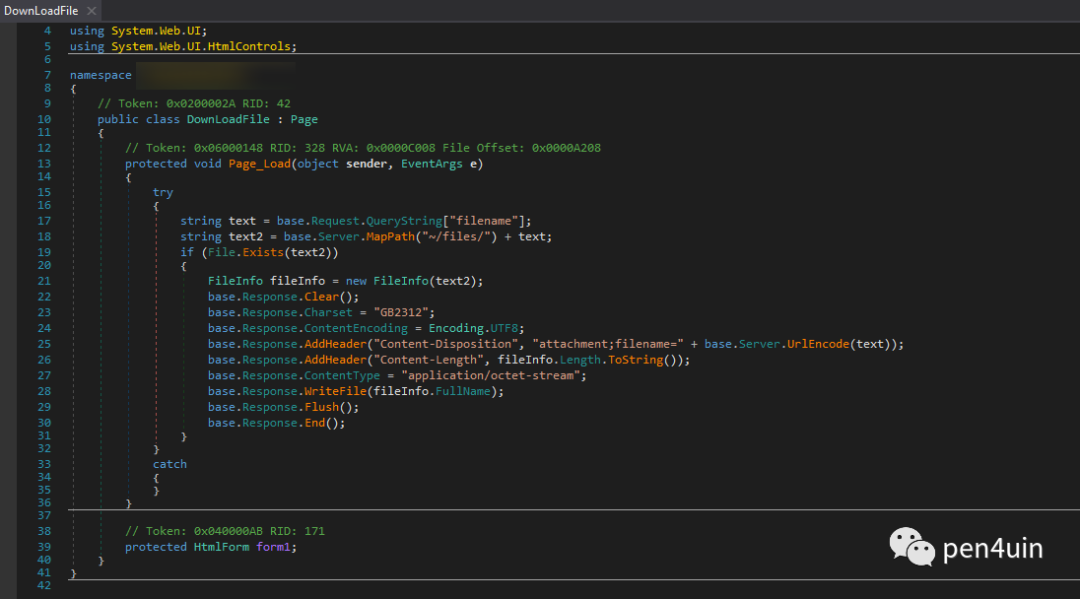

打点-文件下载-.net环境

0x01 前言

这是对学校某网站随机测试发现的,当时可下载web.config,由于不熟悉.net就没有后续了。

前段时间隔壁班的大佬提示说: 可以尝试下载源码审计一波👀

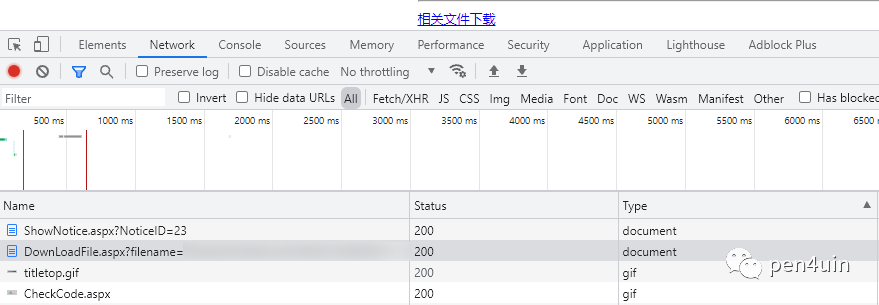

0x02 流程回顾

在xx通知页面发现一处文件下载的功能点

/tp/DownLoadFile.aspx?filename=

于是开始猜其目录

?filename=DownLoadFile.aspx?filename=./DownLoadFile.aspx?filename=./../DownLoadFile.aspx...复制

最后以

?filename=./../DownLoadFile.aspx

成功下载

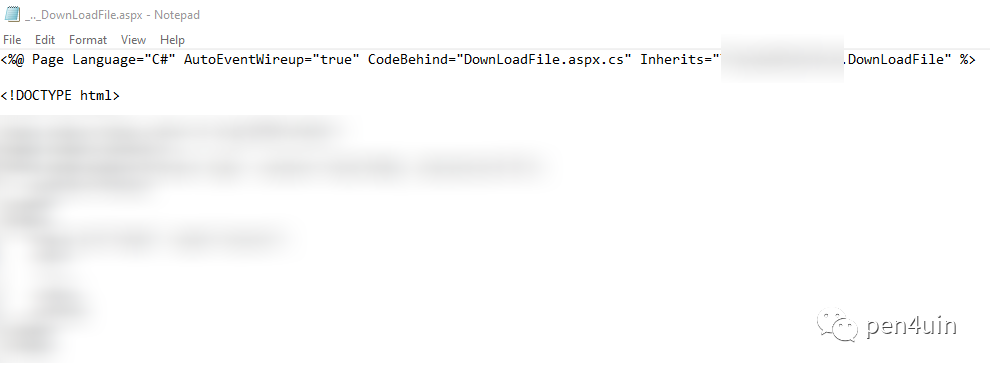

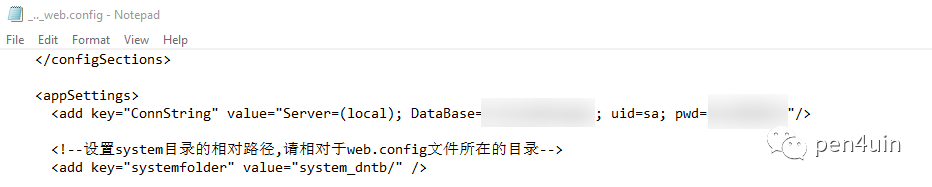

0x03 利用思路

1.下载web.config,获取数据库配置以及部分网站架构

如图,可获取到数据库密码

2.遍历下载*.aspx,然后根据Inherits所引用文件的位置,构造路径下载*.dll,然后dnSpy反编译后审计即可

示例:文件下载漏洞