前言:最近在工作中发现有一部分小伙伴经常在问怎么找到APK的后台服务器?刚好有点时间就整理了下自己的做法,供大家参考。

我们发现做APK分析的时候,大部分的小伙伴要嘛使用各大厂家的设备,要嘛使用代理抓包软件Fiddler、Charles、Packet Capture,不管用什么工具和方法,只要能抓到老鼠就是好猫。

在使用Fiddler、Charles这些代理抓包软件的时候,会发现平常使用的支付宝、抖音、QQ音乐等软件在默认情况下是无法抓取到这些APP的流量的。为什么呢?

首先我们看下市面上主要两类抓包代表:

以Fiddler或者Charles为代表的代理抓包原理:这类使用的代理抓包软件其只能针对使用代理的应用层网络协议生效,比如常见的HTTP(https),websocket。优点:干扰数据少,简单明了;缺点:无法抓取其他协议层数据。

以Wireshark为代表的抓包的原理:使用的网卡数据的复制,只要经过指定网卡的数据都会被抓取。优点:抓取数据全;缺点:干扰数据多,需要专业知识进行分析。

相信老粉丝们已经猜到了,今天就是给大家分享下Wireshark怎么抓取APK的数据包。

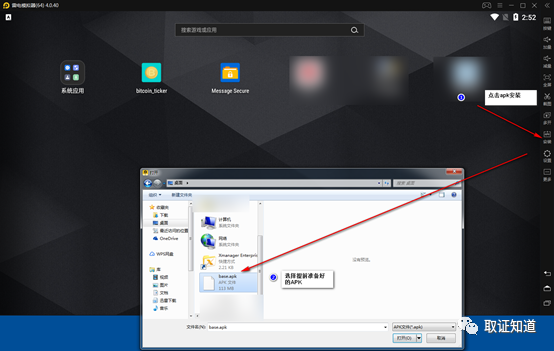

1.准备好模拟器,安装APK。市面上模拟器很多,目前大家用的比较多的就是雷电、夜神还有网易的mumu模拟器。将APK安装到模拟器上,这个步骤很简单。

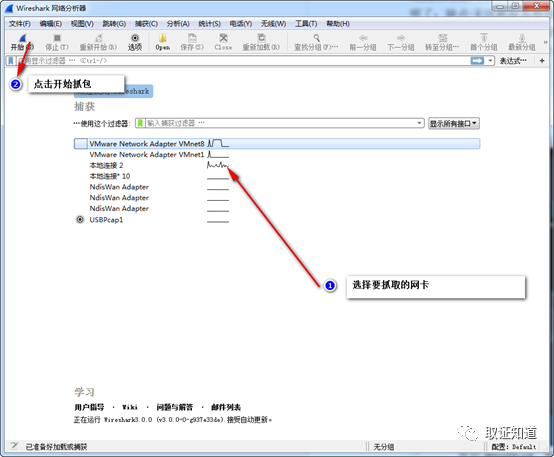

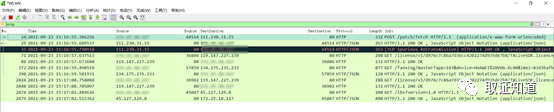

2.开启WireShark,抓取对对应网卡流量。打开Wireshark抓包软件,选择当前正在使用的网卡,对其数据进行抓取。

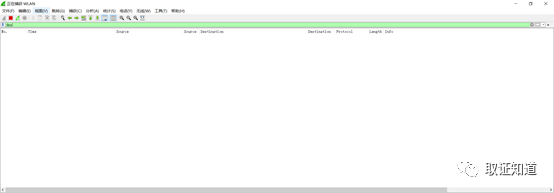

3.点击抓包之后我们可以看到,里面有大量的数据包,那如何从这些数据包中,知道我们需要的呢?

这时候我们可以点击重新抓包,把之前无用的数据包先清除掉,点击”重新捕获”按钮

重点来了!重新捕获完,接下来我们过滤“DNS”协议看看,发现是空的,没有数据。

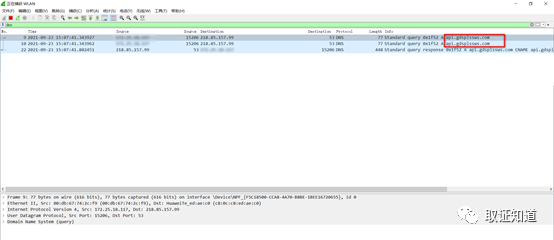

这时候我们点击模拟器内的APP,然后继续捕获“DNS”协议,我们可以发现出现了可疑的域名。

像这种只出现一个域名的,我们一般可以确认就是后台的服务器地址?但是如果是出现很多的域名呢?那该怎么办?

我们看另外一组数据。

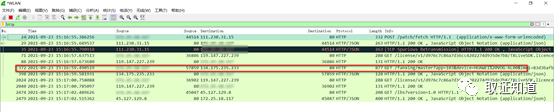

在DNS协议中出现了很多地址,这时候我们再过滤下“http”的协议看看

我们对照DNS协议出现的域名,发现可疑的域名,这时候我们右键追踪http数据流

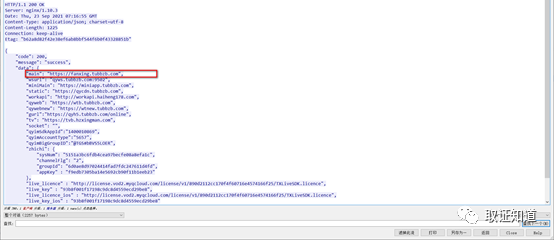

很容易可以看到我们要的信息

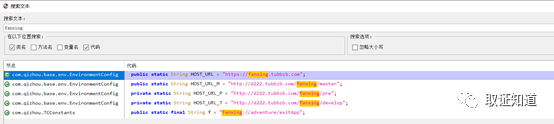

这时候如何判断我们的数据对不对呢?一般情况下,这时候我会利用市面上一些常见的解包软件比如说“JADX”或者“AndroidKiller”这类软件,然后去查找我们利用包查找到的域名。

以上就是今天给大家分享的,不付费也能找APK后台域名,给大家留两个问题。

为什么过滤DNS协议数据?

为什么过滤http协议数据?