GaussDB 权限管理:从 RBAC 到精细化控制的技术实践

一、引言

在分布式数据库环境中,权限管理是保障数据安全和合规性的核心环节。GaussDB(开源版及云服务版)提供了一套完整的权限管理体系,支持 基于角色的访问控制(RBAC)、细粒度权限分配 和 动态审计 等功能。本文将深入解析 GaussDB 的权限管理模型、操作方法及实战技巧。

二、GaussDB 权限管理模型

-

核心对象与层级

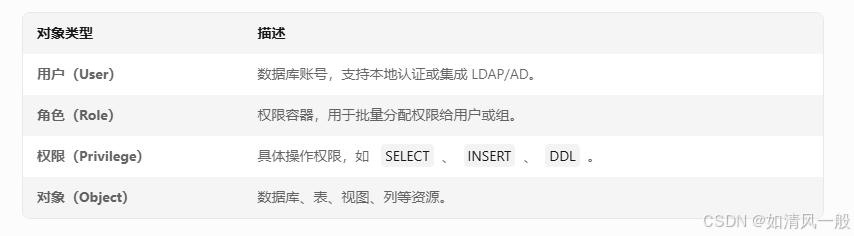

GaussDB 的权限管理围绕以下对象展开:

对象类型和描述

-

权限继承机制

角色继承:子角色可以继承父角色的权限。

对象级继承:表的权限可传递给子表(需开启 INHERIT 选项)。

三、权限操作详解 -

用户与角色管理

创建用户

-- 创建普通用户并设置密码

CREATE USER alice WITH PASSWORD 'SecureP@ssw0rd';

-- 创建超级用户(需谨慎)

CREATE USER admin WITH SUPERUSER CREATEDB CREATEROLE ENCRYPTED PASSWORD 'Admin123!';

创建角色

-- 创建业务角色

CREATE ROLE analyst;

-- 创建管理角色并授予超级权限

CREATE ROLE db_admin WITH SUPERUSER;

为用户分配角色

-- 将角色 analyst 绑定到用户 alice

GRANT analyst TO alice;

-- 用户可以同时拥有多个角色

GRANT db_admin, analyst TO bob;

- 细粒度权限分配

对象级权限控制

-- 授予表 users 的 SELECT 权限

GRANT SELECT ON TABLE users TO analyst;

-- 授予列 email 的读写权限

GRANT SELECT, UPDATE (email) ON TABLE users TO developer_team;

-- 授予 DDL 权限(如创建视图)

GRANT CREATE VIEW ON SCHEMA public TO db_admin;

使用 ACL 列表(Access Control List)

-- 查看表的详细权限

SHOW GRANT ON TABLE orders;

-- 撤销特定用户的 INSERT 权限

REVOKE INSERT ON TABLE orders FROM USER bob;

- 权限级联与回收

级联回收

当删除父角色时,子角色的权限自动失效:

-- 删除父角色 db_admin

DROP ROLE db_admin;

-- 子角色 analyst 的权限随之失效

显式回收权限

-- 回收用户 alice 对表的 SELECT 权限

REVOKE SELECT ON TABLE users FROM alice;

四、高级功能与最佳实践

- 最小权限原则

禁止使用超级用户:为每个业务场景分配独立角色。

按需授权:仅授予必要的操作权限(如 SELECT 而非 ALL PRIVILEGES)。

示例:

-- 错误示范:过度授权

GRANT ALL PRIVILEGES ON DATABASE mydb TO USER bob;

-- 正确示范:精确授权

GRANT SELECT, INSERT ON TABLE orders TO USER bob;

- 审计与日志监控

启用审计日志

-- 记录所有 DDL 操作

CREATE AUDIT POLICY audit_ddl

FOR SESSION

WHEN GROUP (CREATE, DROP, ALTER)

ON SCHEMA public

LOG TO stdout;

-- 绑定审计策略到角色

GRANT AUDIT ON POLICY audit_ddl TO ROLE db_admin;

分析审计日志

# 查看 GaussDB 审计日志文件

tail -f /var/log/gaussdb/audit.log

- 集成外部身份服务

LDAP/AD 集成

配置 LDAP 连接:

# 在 postgresql.conf 中添加

ldap_servers = ldap://ldap.example.com:389

ldap_bind_dn = cn=admin,dc=example,dc=com

ldap_password = admin_password

映射 LDAP 用户到 GaussDB 用户

CREATE USER FOR LDAP "uid=user100,ou=people,dc=example,dc=com";

- 权限冻结与临时回收

场景示例

临时限制用户权限:

-- 冻结用户 alice 的账户

ALTER USER alice VALID UNTIL '2025-03-06 15:00:00';

-- 解冻账户

ALTER USER alice VALID UNTIL INFINITY;

五、实战案例

案例 1:电商订单系统权限设计

需求

分离订单查询(分析师)、订单修改(运营团队)、数据导入(ETL 工程师)权限。

实现方案

-- 创建角色

CREATE ROLE order_analyst;

CREATE ROLE order_editor;

CREATE ROLE etl_worker;

-- 授予订单查询权限

GRANT SELECT ON TABLE orders TO order_analyst;

GRANT SELECT ON TABLE customers TO order_analyst;

-- 授予订单修改权限

GRANT INSERT, UPDATE, DELETE ON TABLE orders TO order_editor;

-- 授予数据导入权限

GRANT SELECT ON TABLE raw_orders TO etl_worker;

GRANT CREATE TABLE ON SCHEMA staging TO etl_worker;

案例 2:多租户环境权限隔离

需求

为多个租户(如 TenantA、TenantB)创建独立数据库,禁止跨租户访问。

实现方案

-- 创建租户专用模式

CREATE SCHEMA tenant_a;

CREATE SCHEMA tenant_b;

-- 设置默认搜索路径

ALTER USER tenant_a SET search_path TO tenant_a;

-- 限制跨模式访问

REVOKE SELECT ON ALL TABLES IN SCHEMA public FROM TenantA;

六、安全风险与应对策略

- 常见风险

权限过度集中:超级用户滥用导致数据泄露。

权限残留:离职员工账号未及时删除。

配置错误:公共模式对象权限未严格限制。 - 防护措施

定期审计:使用 pg_roles 和 pg_stat_activity 检查异常权限分配。

自动清理脚本:

# 删除 90 天未登录的用户

psql -U postgres -c "DELETE FROM pg_user WHERE last_login < CURRENT_DATE - INTERVAL '90 days';";

最小化公共模式权限:

REVOKE ALL PRIVILEGES ON SCHEMA public FROM PUBLIC;

GRANT USAGE ON SCHEMA public TO PUBLIC;

七、总结

GaussDB 的权限管理功能强大且灵活,结合 RBAC、细粒度控制和审计日志,能够满足企业级安全需求。关键实践包括:

严格遵循最小权限原则,避免过度授权。

利用角色实现权限批量管理,降低维护成本。

集成审计与监控工具,实时追踪权限变更。

建议结合 GaussDB 的 云服务版(如 Huawei Cloud GaussDB)使用其内置的 IAM 集成 和 自动化策略引擎,进一步提升权限管理效率。

延伸阅读

「喜欢这篇文章,您的关注和赞赏是给作者最好的鼓励」

关注作者

【版权声明】本文为墨天轮用户原创内容,转载时必须标注文章的来源(墨天轮),文章链接,文章作者等基本信息,否则作者和墨天轮有权追究责任。如果您发现墨天轮中有涉嫌抄袭或者侵权的内容,欢迎发送邮件至:contact@modb.pro进行举报,并提供相关证据,一经查实,墨天轮将立刻删除相关内容。