是树莓派·安全专刊的最后一期了,本来想将这个系列做更多的内容,形成一个大的系列。奈何现实因素有二:一是现在这个时间点了,有更重要的事情需要去做。二是树莓派本身的硬件实在是有限,很多事情不是无法完成,就是需要下很大的力气。综合这两个因素,这个系列一定短暂缺更,等有时间了,再将这个系列深入研究下。

是树莓派·安全专刊的最后一期了,本来想将这个系列做更多的内容,形成一个大的系列。奈何现实因素有二:一是现在这个时间点了,有更重要的事情需要去做。二是树莓派本身的硬件实在是有限,很多事情不是无法完成,就是需要下很大的力气。综合这两个因素,这个系列一定短暂缺更,等有时间了,再将这个系列深入研究下。在此,我们再来梳理一下我们的思路:

我们将树莓派3B+刷成了kali系统,作为攻击机

我们将树莓派2B刷成了Ubuntu-Server系统,当做环境机

本次内容:在环境机上部署安全设备,简单攻防演练下

,主要每次调试完,真的一点都不想记录了。而且,也怕东西写的多了,没有节奏性逻辑性,索性直接放完整过程了。这次的第三期也会是这个风格,很多无关主逻辑的东西可能会略掉,想要知道详细的,可以公众号私信我。

,主要每次调试完,真的一点都不想记录了。而且,也怕东西写的多了,没有节奏性逻辑性,索性直接放完整过程了。这次的第三期也会是这个风格,很多无关主逻辑的东西可能会略掉,想要知道详细的,可以公众号私信我。Ubuntu服务器环境准备

kali攻击机环境准备

简单攻防演练

总结与思考

成功效果图

先来个全家福,又是万能马赛克

再来一个设备合照

一、Ubuntu服务器环境准备

树莓派·安全专刊---搭建Ubuntu-Server环境

祖穆师傅,公众号:小徐同学爱学习树莓派·安全专刊---搭建Ubuntu-Server环境

HFish的安装

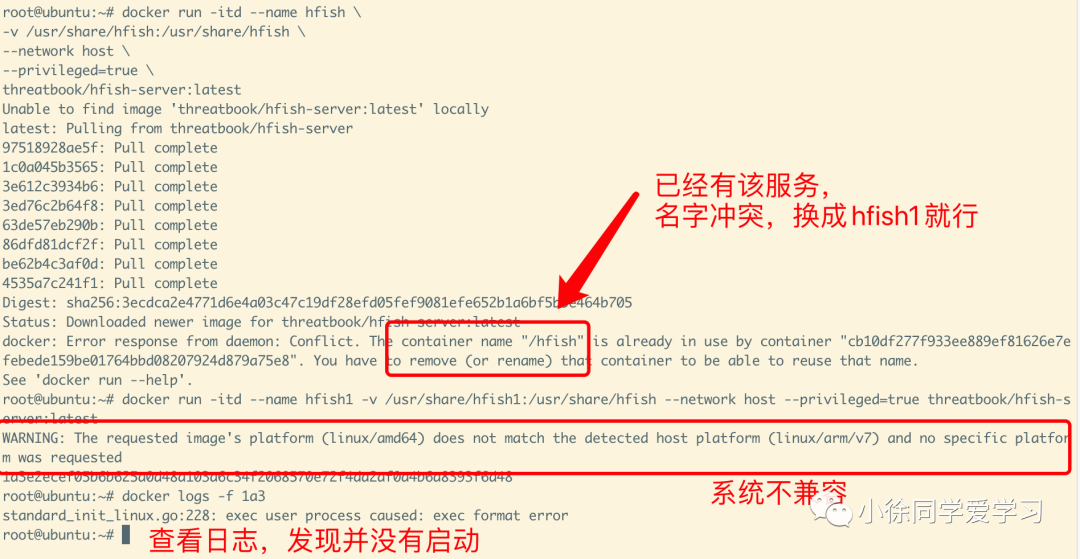

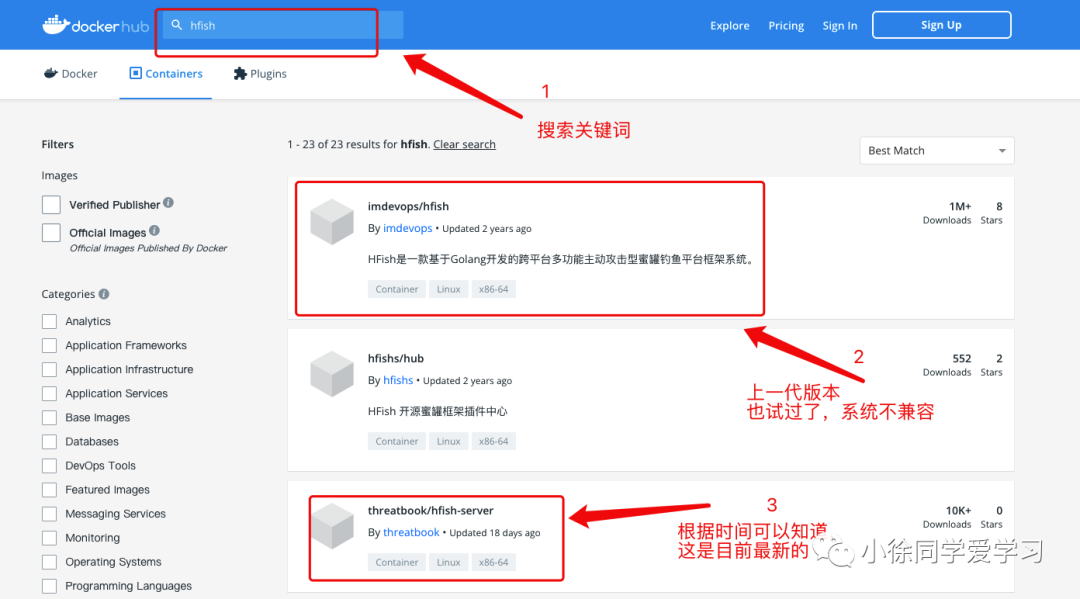

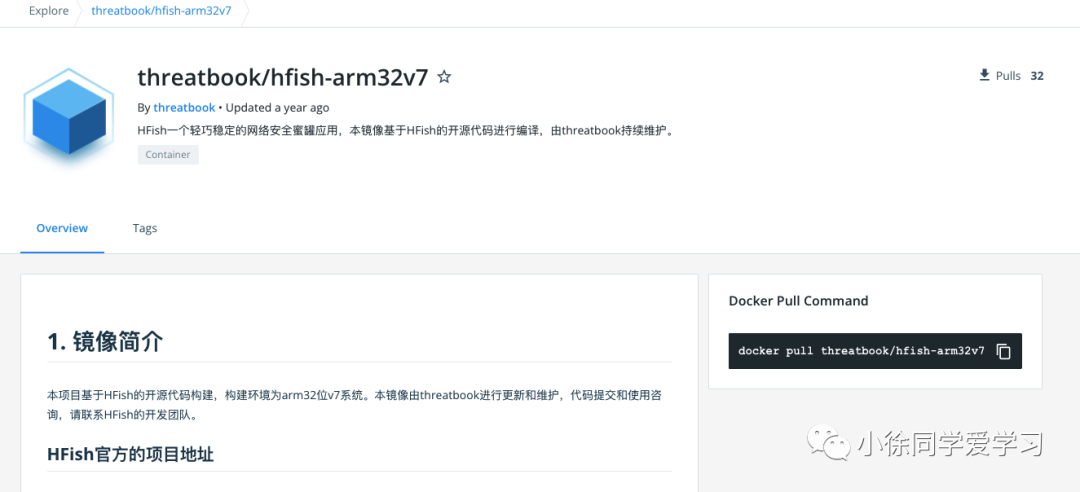

第一步:docker拉取HFish镜像

HFish官网

hifish.io

# 简单说明下:这里是将拉取镜像和执行一同进行了,# 拉取的镜像名称为:threatbook/hfish-server:latest# -v是挂载宿主机数据卷、-itd选取后台静默运行# -name是容器命名 -network设置网络模式 --privileged是设置容器的权限内容docker run -itd --name hfish \-v usr/share/hfish:/usr/share/hfish \--network host \--privileged=true \threatbook/hfish-server:latest

dockerhub仓库网址

https://hub.docker.com/

# 拉取镜像docker pull threatbook/hfish-arm32v7

第二步:运行容器

。

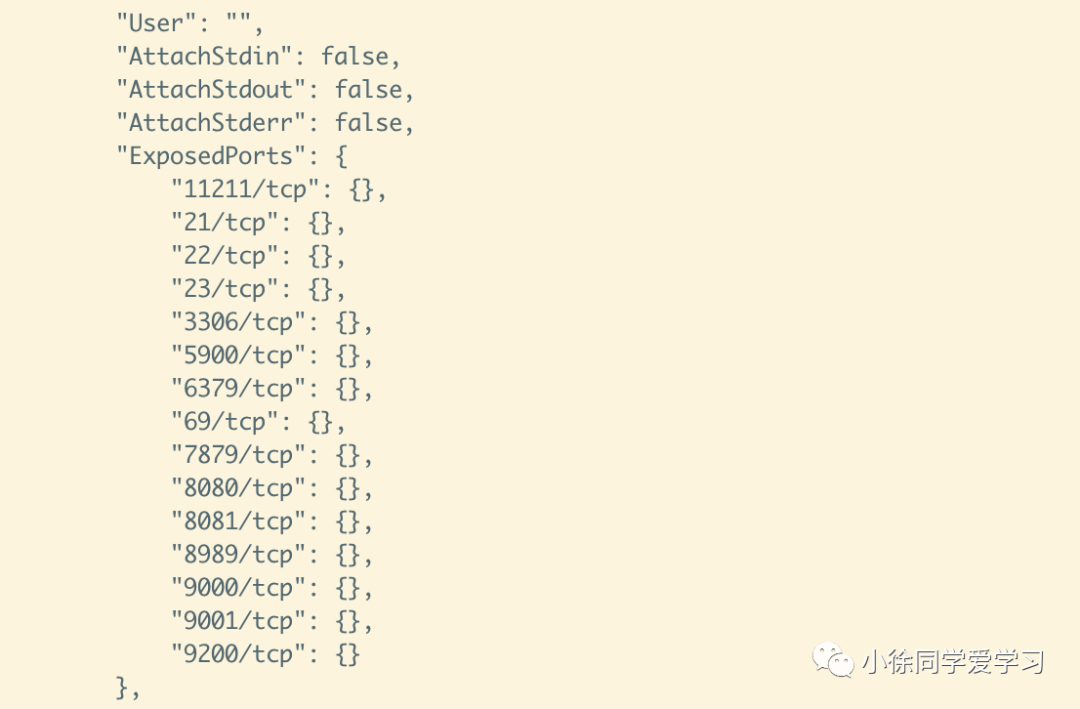

。# 运行容器# 说明:# 1. 第一个22ssh端口我映射到宿主机的24,防止宿主机的端口冲突;记住-p格式 宿主机端口:容器端口# 2. 数据卷挂载我的是:/mnt/logs:/opt。建议挂载,后期修改配置文件方便docker run -d --name hfish -p 21:21 -p 24:22 -p 23:23 -p 69:69 -p 3306:3306 -p 5900:5900 -p 6379:6379 -p 7879:7879 -p 8080:8080 -p 8081:8081 -p 8989:8989 -p 9000:9000 -p 9001:9001 -p 9200:9200 -p 11211:11211 --restart=always threatbook/hfish-arm32v7:latest

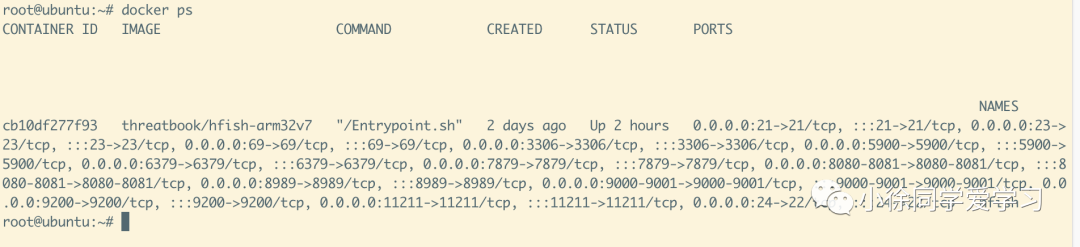

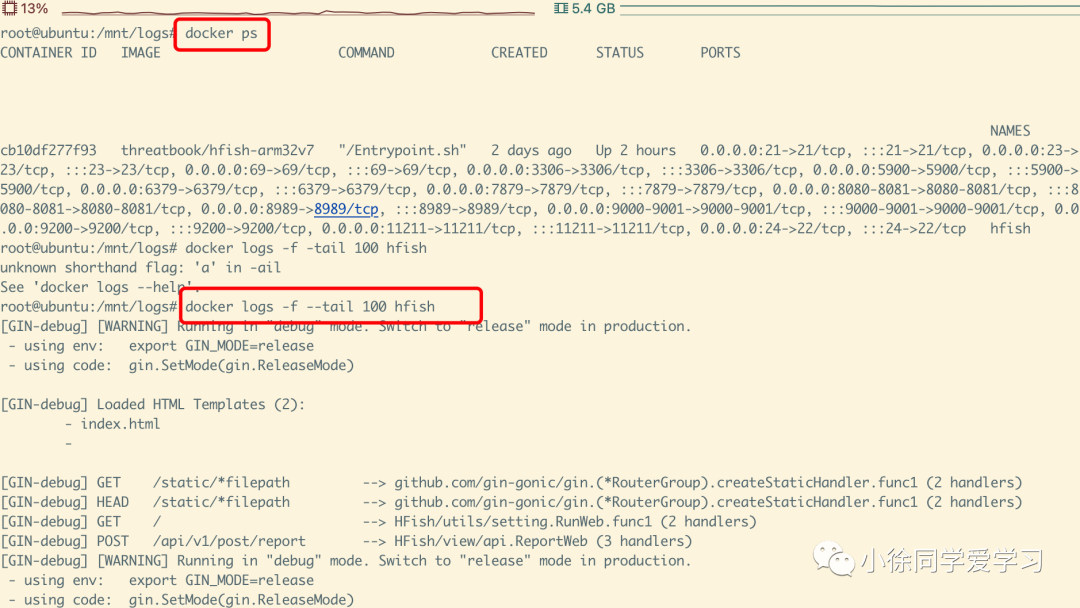

第三步:查看运行情况

# 查看容器是否运行docker ps# 查看容器日志docker logs -f --tail 100 hfish

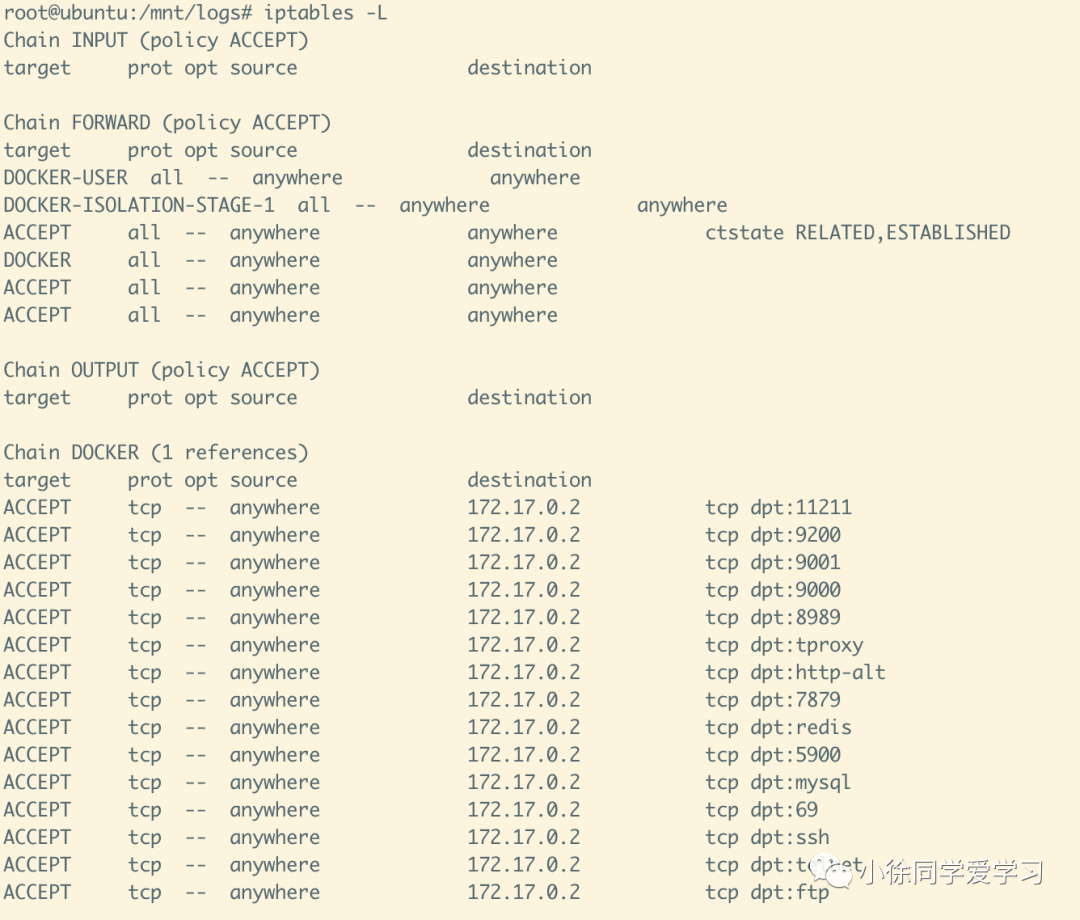

# 我这里设备防火墙是iptables,没有安装ufw,所以给出了ipatbles的配置# 1. 开放所有端口iptables -P INPUT ACCEPTiptables -P FORWARD ACCEPTiptables -P OUTPUT ACCEPT# 2. 暂时保存,必须要有这步,不然规则没建立iptables-save# 3. 查看规则iptables -L

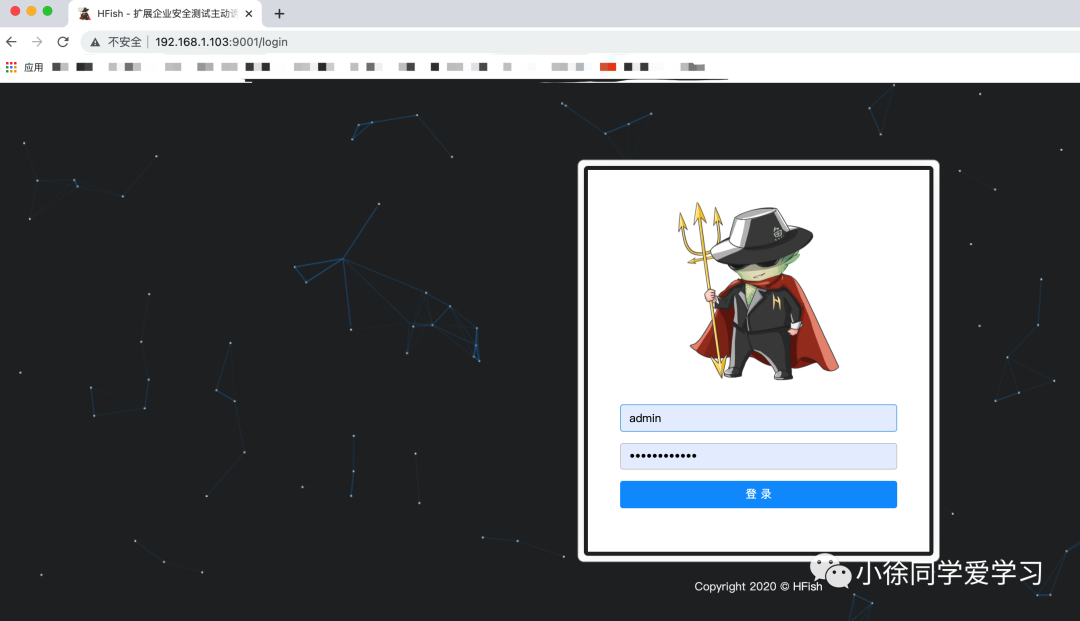

访问规则是:ip+9001端口,我这里是192.168.1.103:9001

admin,密码是:

=HFish@2020=。

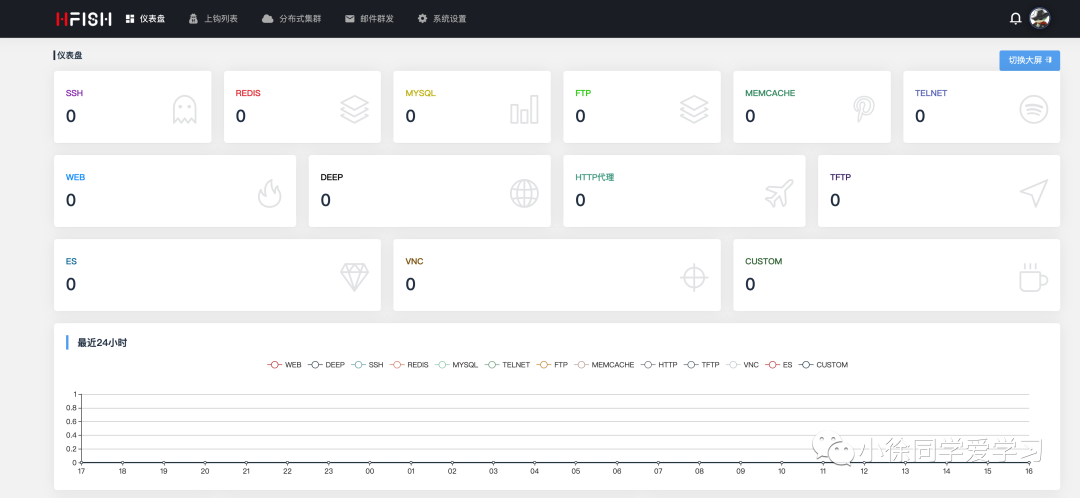

登入系统后,查看下大致情况

主界面

监控屏

【备注】

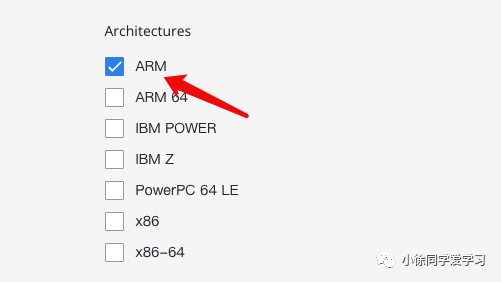

这里的难点是:树莓派是ARMV7架构,很多镜像支持不了。

涉及知识点:Docker和防火墙(这个排错花了蛮久的,有时间可以探究下),这里省略。有兴趣去Freebuf查看小徐的文章学习。

这里安装的HFish是上代版本,与最新有出入,一切以官方文档为准。

二、kali攻击机环境准备

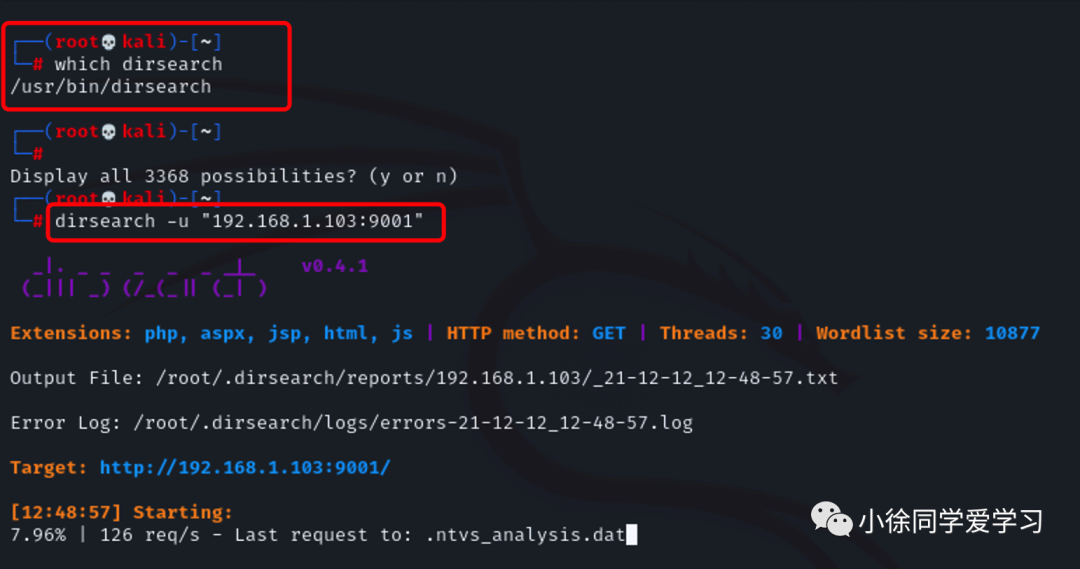

Dirseach工具安装

BurpSuite工具安装

这次,就仅仅补上所需的工具,剩下的内容下次会开一个新的专刊系列详细讲述的。上次的文章链接是,忘记的可以去回顾下

树莓派·安全专刊---搭建kali环境

祖穆师傅,公众号:小徐同学爱学习树莓派·安全专刊---搭建kali环境

Dirsearch安装

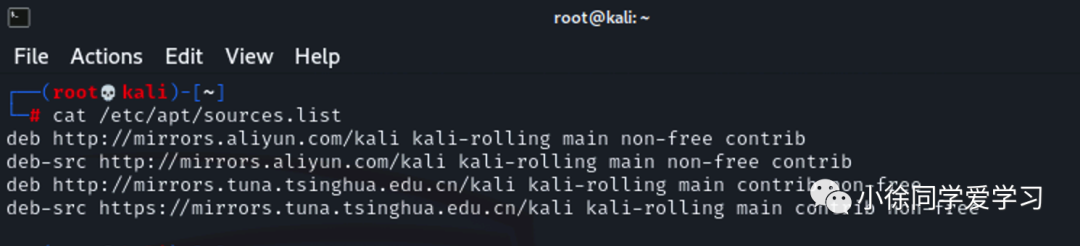

第一步:增加软件源

vim /etc/apt/source.list# 增加以下清华源deb http://mirrors.tuna.tsinghua.edu.cn/kali kali-rolling main contrib non-freedeb-src https://mirrors.tuna.tsinghua.edu.cn/kali kali-rolling main contrib non-free

第二步:apt安装

suo apt-get install dirsearch

Burpsuite的安装

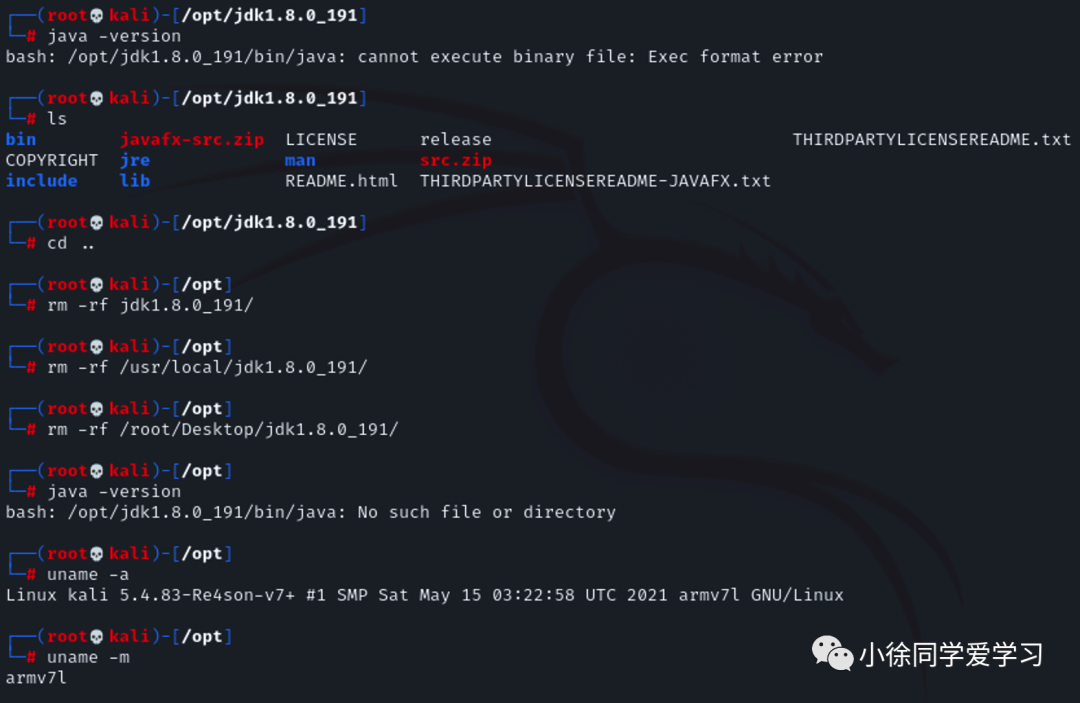

jdk环境安装

BP的安装与破解

jdk环境安装

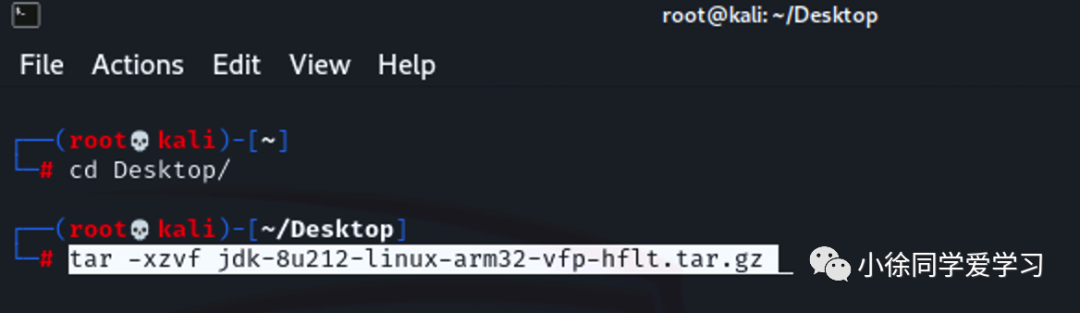

第一步:下载jdk

下载armv7的jdk地址

https://www.oracle.com/java/technologies/javase-jdk8-downloads.html

# 1.解压下载的文件tar -xzvf jdk-8u212-linux-arm32-vfp-hflt.tar.gz# 2.移动文件mv ./jdk1.8.0_212 /opt

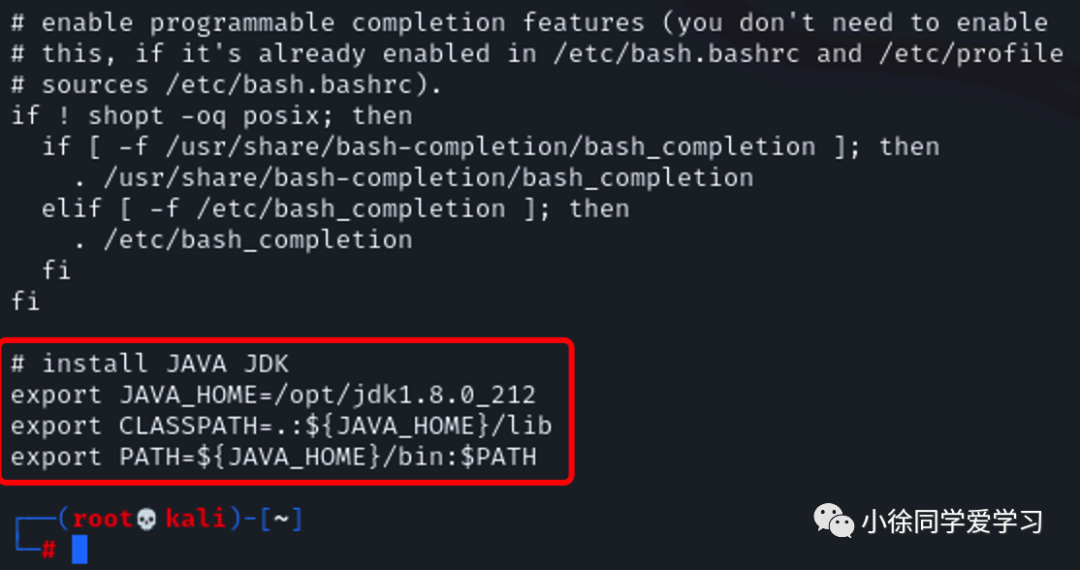

第三步:配置环境变量

# 1.vim编辑文件.bashrcvim ~/.bashrc# 2. 写入的内容JAVA_HOME=/usr/local/jdk1.8.0_201PATH=$PATH:$HOME/bin:$JAVA_HOME/binexport JAVA_HOMEexport PATH# 3. 加载环境变量source ~/.bashrc

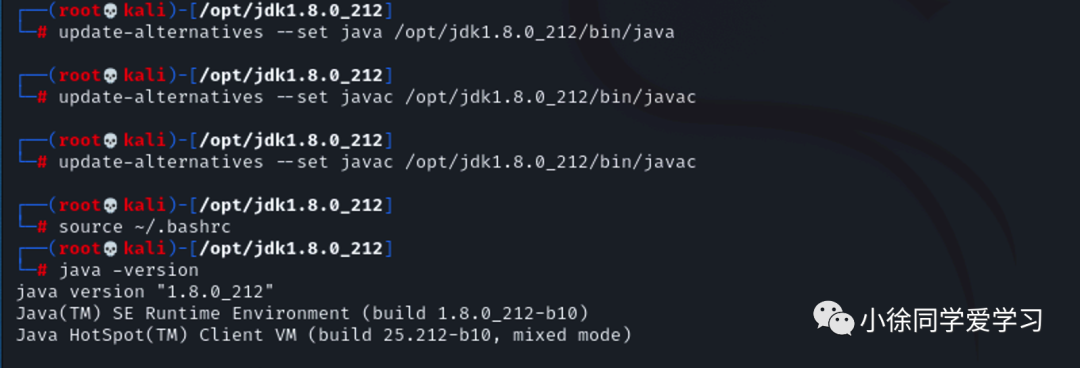

第四步:安装注册jdk

# 进入到刚刚复制到文件的/opt/jdk1.8.0_212目录下执行cd opt/jdk1.8.0_212/# 执行下列注册信息,每个多执行几遍。因为会出现提示啥的,不用管,继续执行上条指令,直到没消息update-alternatives --install /usr/bin/java java /opt/jdk1.8.0_212/bin/java 1update-alternatives --install /usr/bin/javac javac /opt/jdk1.8.0_212/bin/javac 1update-alternatives --set java /opt/jdk1.8.0_212/bin/javaupdate-alternatives --set javac /opt/jdk1.8.0_212/bin/javac

第五步:查看是否安装成功

java -version

BP的安装与破解

第一步:下载BP安装包与破解文件

wget https://www.iculture.cc/software/tools/Burp_Suite_Pro_v1.7.37_Loader_Keygen.zip

第二步:解压并拷贝至相关目录

sudo cp -r burp-loader-keygen.jar burpsuite_pro_v1.7.37.jar usr/bin

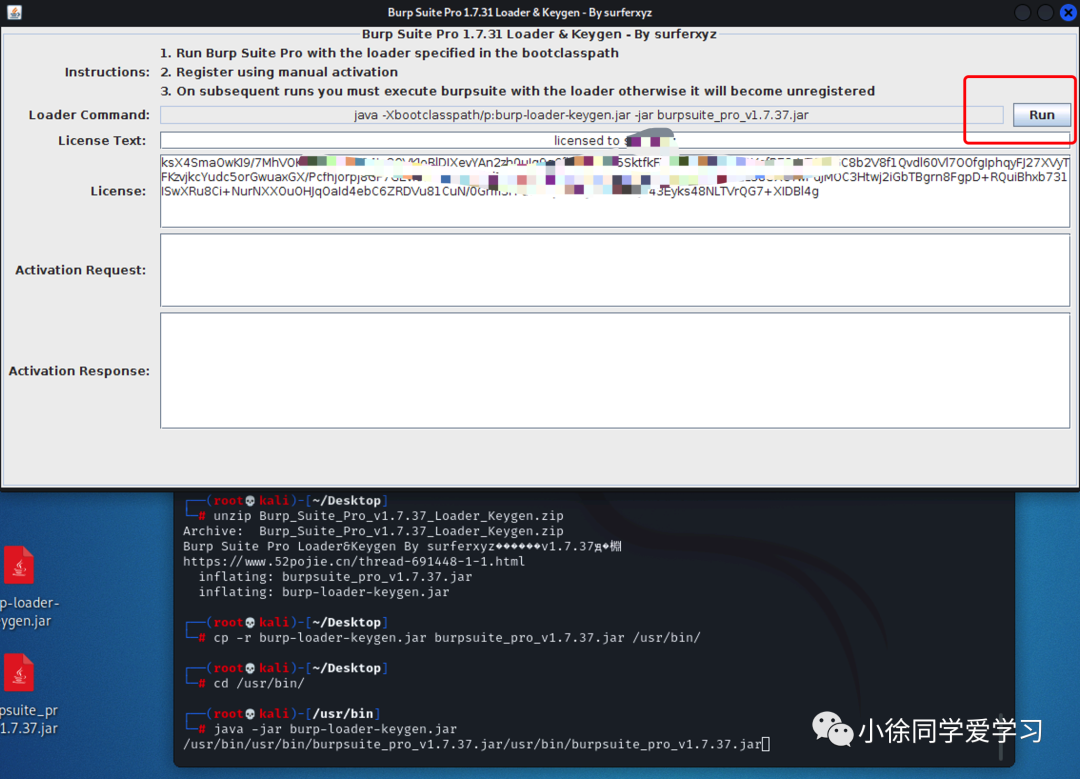

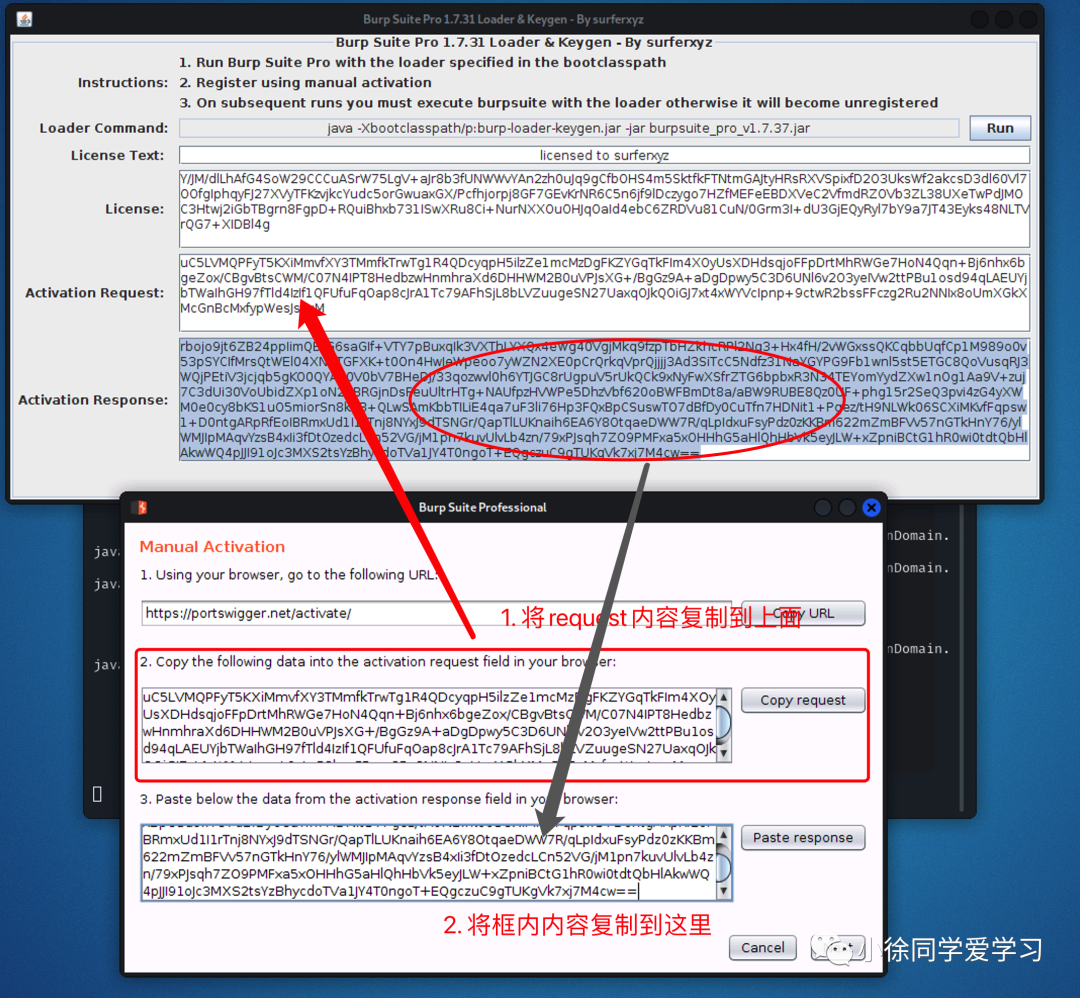

第三步:BP激活

# 1. 进入该目录cd usr/bin# 2. 运行激活程序java -jar burp-loader-keygen.jar

然后就出现了下面界面,点击run

上述操作完成以后,就会出现启动了BP,我们等待加载完成。这里会卡很久,树莓派硬件性能导致的。

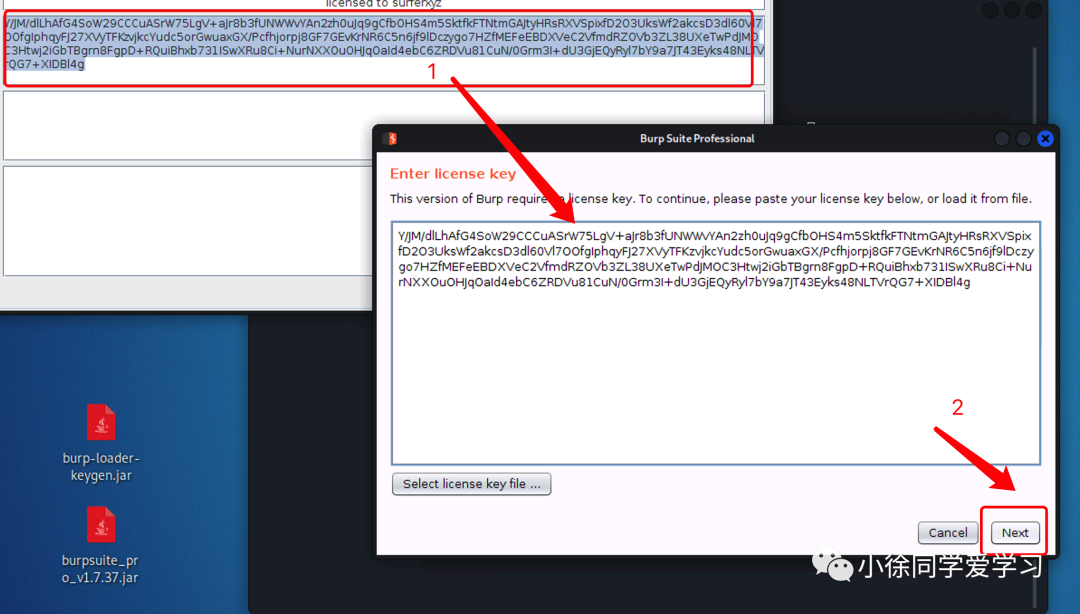

接着,出现新界面,将License内容复制到该新出现的框中,点击Next。(注意kali的复制快捷键与其他系统的区别)

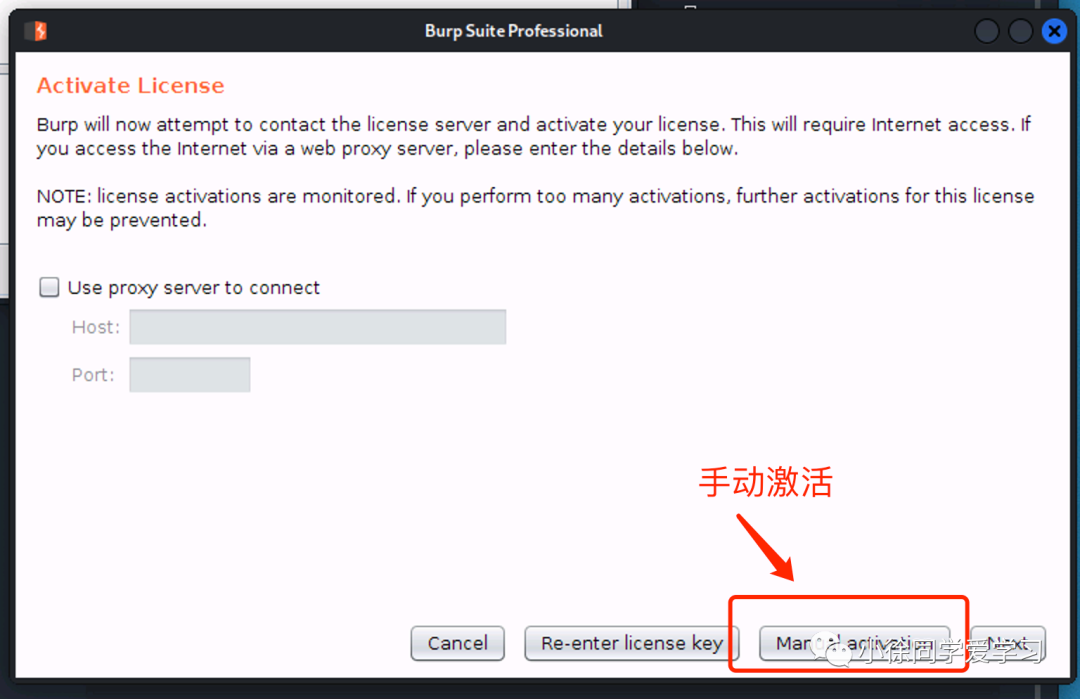

下来会出现选择激活方式的界面,我们选择手动激活

然后就会让你继续完善激活码信息,跟激活Navicat差不多。

按照图中所示操作即可。

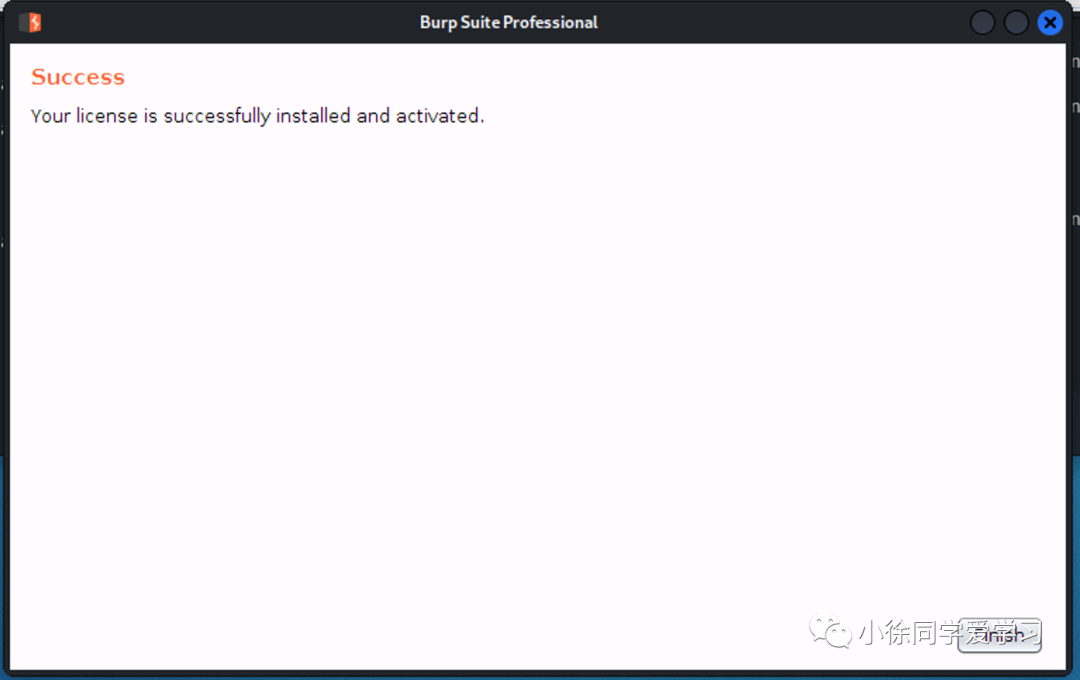

最后,点击Next,就会告诉你激活成功了

第四步:设置快捷启动

1. 在/usr/bin目录下,新建burpsuite,写入以下内容,并赋权

vim usr/bin/burpsuite# 2. 写入的内容#!/bin/shjava -Xbootclasspath/p:/usr/bin/burp-loader-keygen.jar -jar usr/bin/burpsuite_pro_v1.7.37.jar# 3. 赋权sudo chmod +x burpsuite

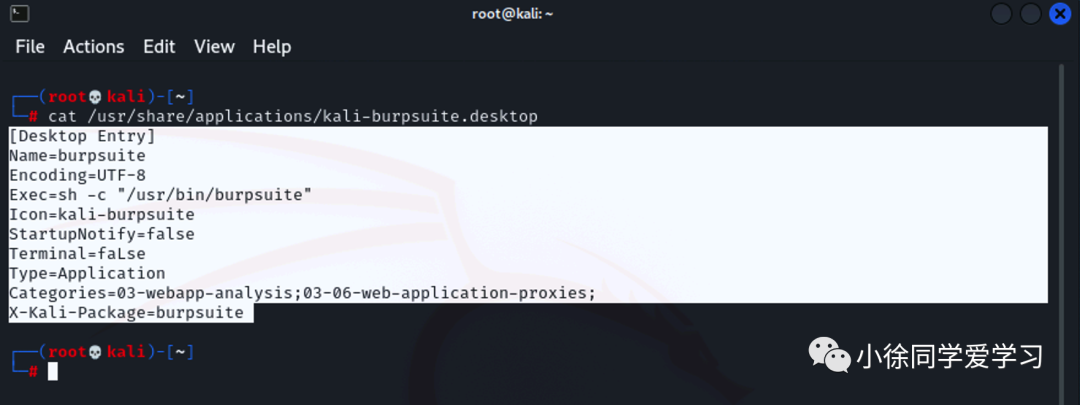

2. 设置桌面快捷方式

# 1. 进入桌面快捷方式目录cd usr/share/applications# 2. 编辑快捷方式vim kali-burpsuite.desktop# 3. 写入以下内容[Desktop Entry]Name=burpsuiteEncoding=UTF-8Exec=sh -c "/usr/bin/burpsuite"Icon=kali-burpsuiteStartupNotify=falseTerminal=faLseType=ApplicationCategories=03-webapp-analysis;03-06-web-application-proxies;X-Kali-Package=burpsuite

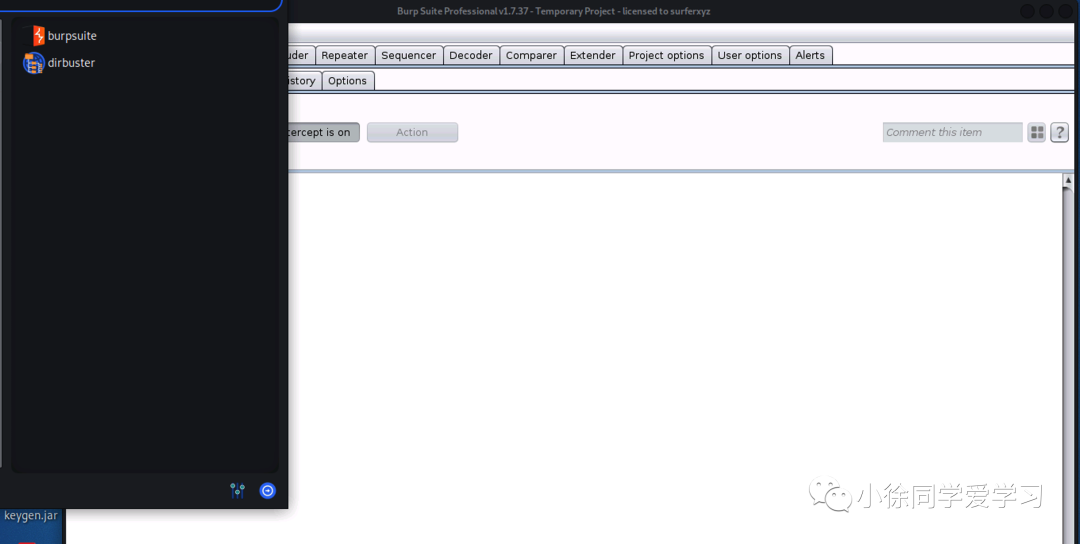

3. 查看效果,看到已经可以在桌面快捷方式了,并且可以启动。

【备注】

kali攻击环境准备主要是装了Dirsearch和BP工具

回顾重点:树莓派是ARMV7架构,需要考虑兼容性

多学学linux不坏

三、简单攻防演练

信息搜集部分

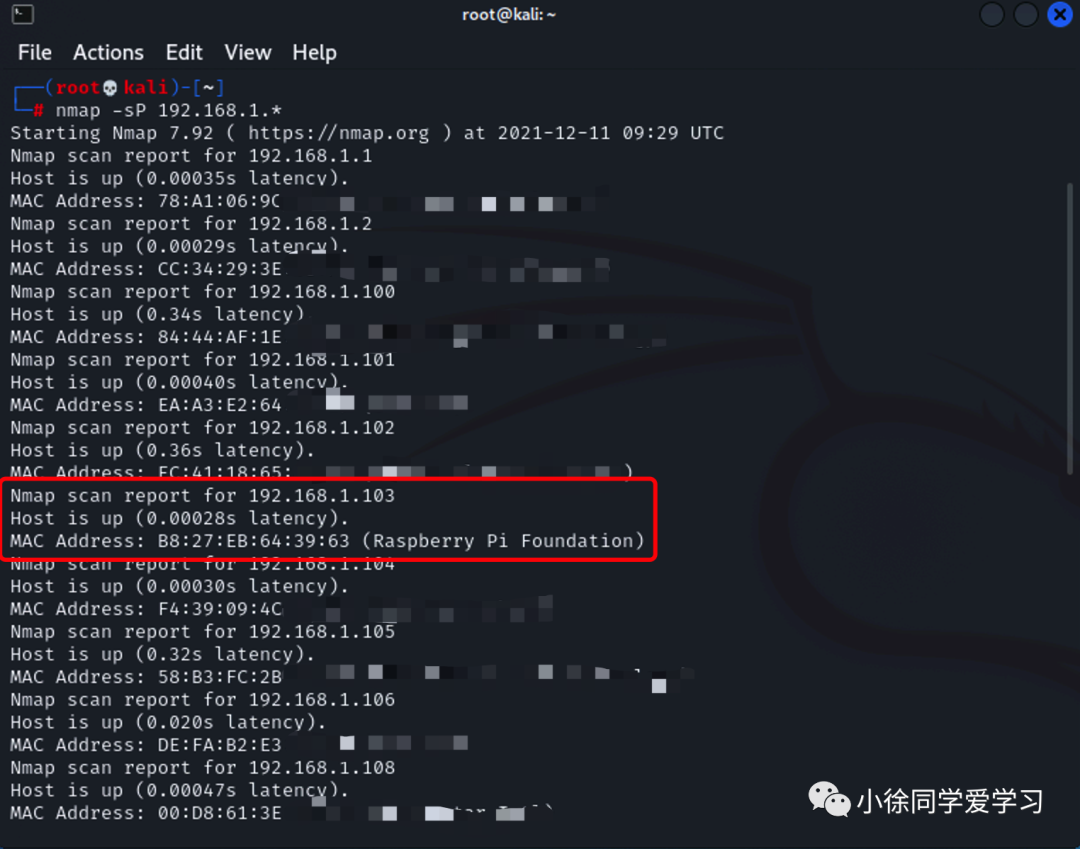

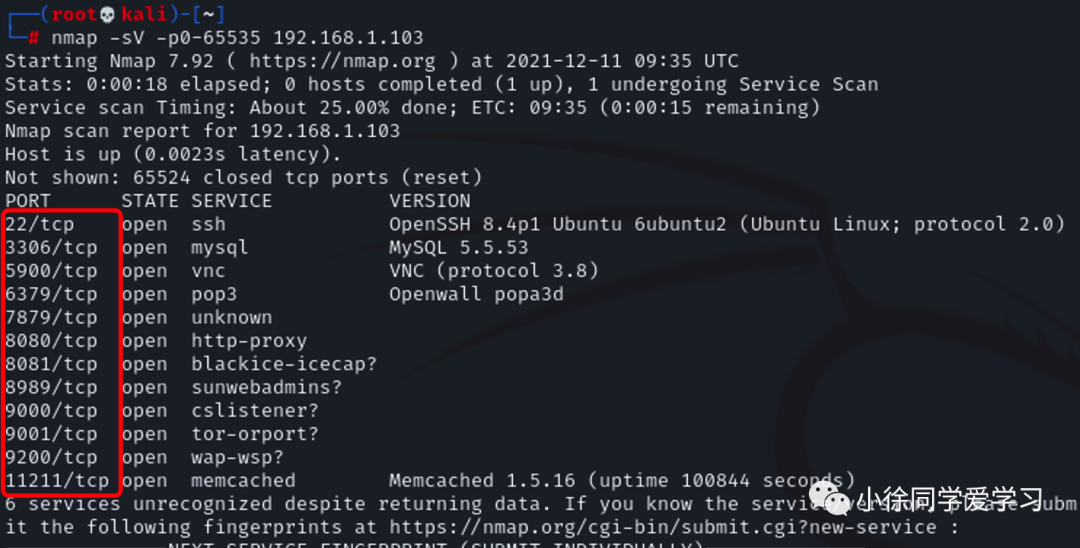

这里分别用了Nmap、Dirsearch、Dirbuster等工具,扫描结果发现,无法发现完整的端口情况。刚开始以为是防火墙规则给关闭了,但是实际排错中,应该是Docker的问题。后续没有深究了,有空挖掘下。

Nmap扫描存活主机

Nmap扫描敏感端口

发现端口扫描对比docker inspect查看容器的,不完整

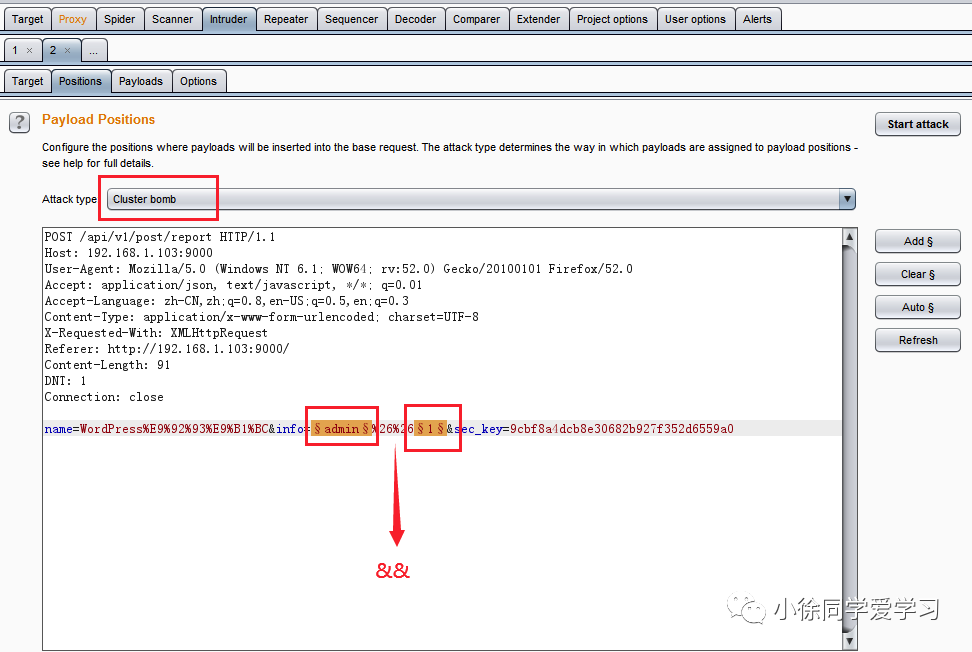

爆破部分

爆破考虑到树莓派性能太差,所以就意思了一下

web后台BP爆破设置

蜜罐监控部分

ssh使用hydra爆破,由于端口原因,也没反映到蜜罐上。话不多少,还是直接看蜜罐的效果吧

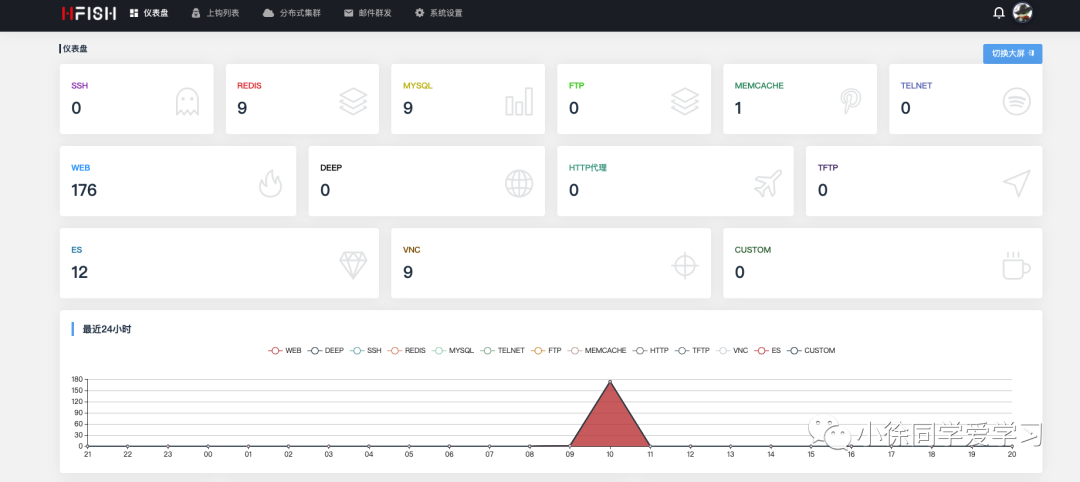

监控大屏

仪表盘

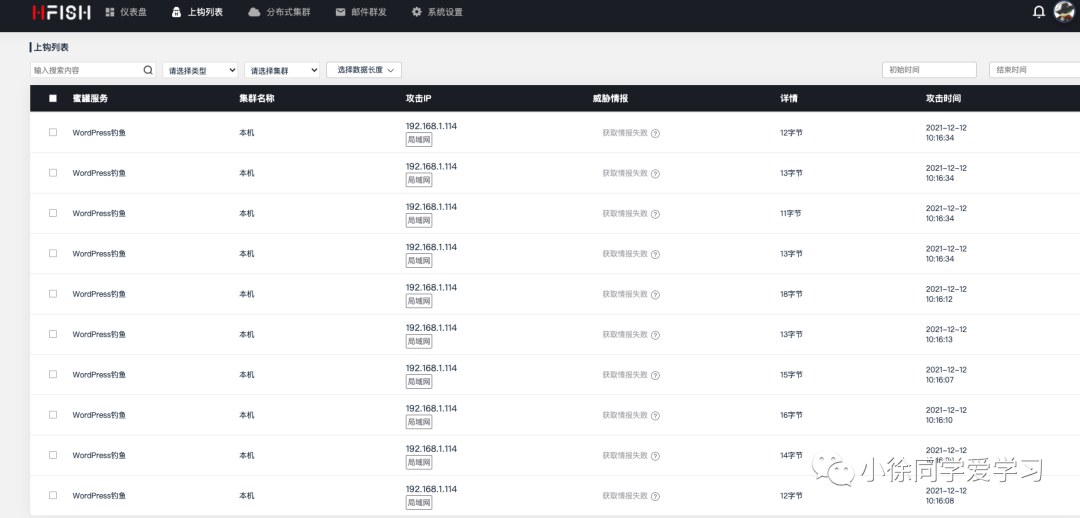

钓鱼列表

【备注】

这个部分确实写的比较粗糙了,见谅

这个地方很多协议都没测试,因为实际测试中,发现了这个蜜罐的一个逻辑吧,特别是扫描和爆破的时候。

下次尝试下最新的版本,结合一下集群化部署+微步在线的威胁情报

多学多练吧,扎实基础!

四、总结与思考

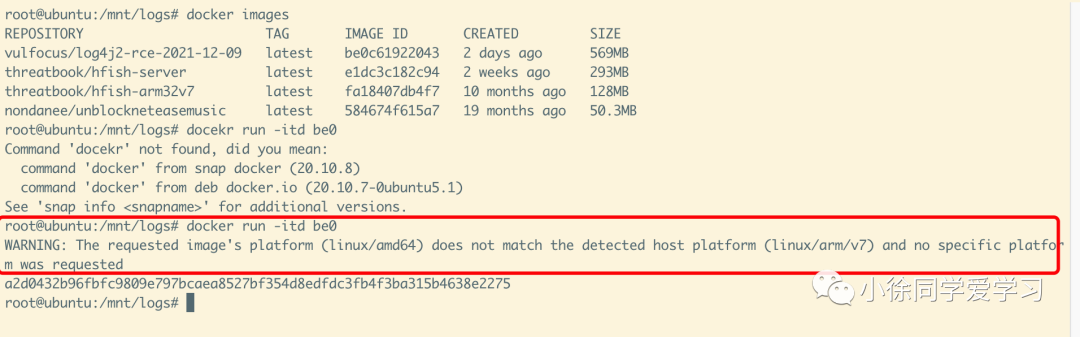

PS:这两天不是log4j漏洞很🔥嘛,我想着反正在搭建环境,不如复现一下。充实下内容,跟大家分享下,结果,你看

又是ARMV7兼容性,嗐!玩不了了!

OK,行文至此,老规矩,放参考链接了

Kali重新安装JAVA环境为JDK1.8.0-251

https://blog.csdn.net/qq_43968080/article/details/105586109?spm=1001.2101.3001.6661.1&utm_medium=distribute.pc_relevant_t0.none-task-blog-2%7Edefault%7ECTRLIST%7Edefault-1.no_search_link&depth_1-utm_source=distribute.pc_relevant_t0.none-task-blog-2%7Edefault%7ECTRLIST%7Edefault-1.no_search_link

Kali linux安装burpsuite pro专业版教程

https://www.iculture.cc/cybersecurity/pig=205

HFish-ARMV7官方docker安装教程

https://hub.docker.com/r/threatbook/hfish-arm32v7

HFish仓库介绍

https://github.com/hacklcx/HFish

利用树莓派构建低成本分布式蜜罐系统

https://www.helloworld.net/p/5636195425

ARMv7和ARMv8的区别

https://blog.csdn.net/weixin_40535588/article/details/104365786

各位,下期见,ZOOM Peace!