Windows 自 WinXP 之后就升级了自己的防火墙组件,可在高级属性中设置出入站策略。

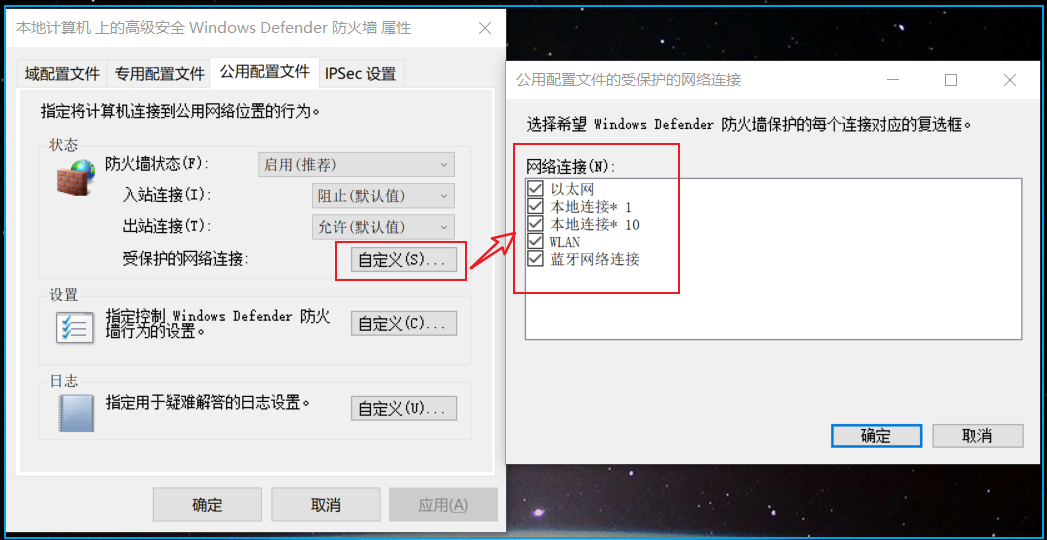

Windows 防火墙防护的是来自网卡的数据包,对于来自内部的连接请求是不阻止的,比如目标地址是 127.0.0.1 的IP。无论是从防火墙日志还是防火墙属性我们都可以证实防火墙的保护对象是来自网卡的网络连接:

在防火墙属性中,我们可以看到防火墙的配置文件分为了专用和公用,这个与我们的网卡属性有关。当网卡配置好IP就会接入网络,此时会提示将网络设置为公用还是专用,公用的安全性要求更高,暴露更小。而专用网络主要用于内部,一般会有主机间的互访需求。出于安全性考虑可以将网络属性设置为公用网络。

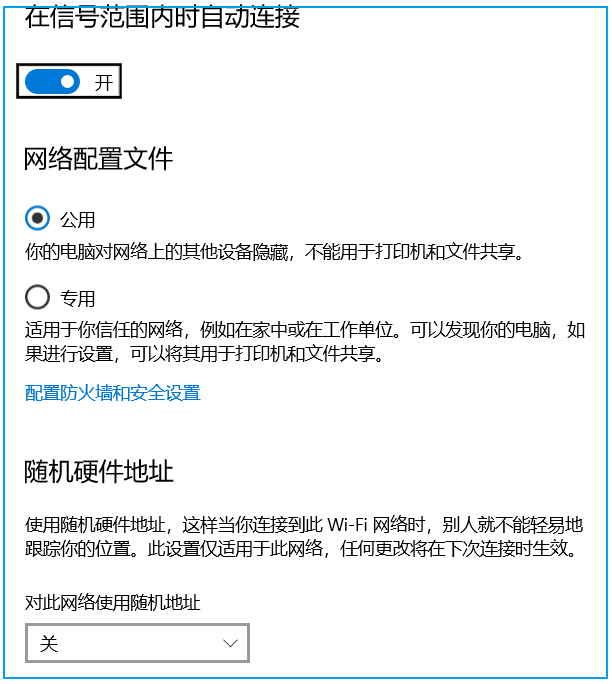

在网络属性中可以查看当前网络的类型:

确定了网络类型后,在配置防火墙时就只用关注公用网络的防火墙配置。无论是个人电脑还是作为服务器的主机默认策略基本上都是:

入站拒绝

出站允许

以上只是默认策略,有了默认策略就可以少写很多策略。比如入站策略只用写允许策略,出站策略只用写阻止策略。因为入站默认策略就是阻止的,所以空着就说明主机本身不向外提供服务。出站的默认策略为允许,如果出站阻止的话,主机就无法访问外部了。如果服务器只对外提供服务,不需要访问其它主机,那么可以把出站策略设置为阻止。

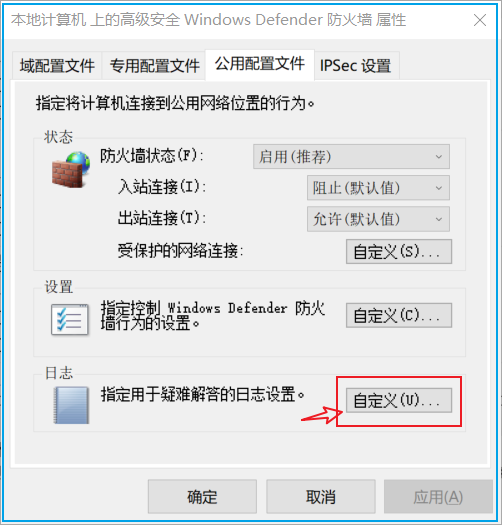

在配置好防火墙的策略之后就可以对服务器的网络行为进行监控了,监控的手段就是查看防火墙日志。

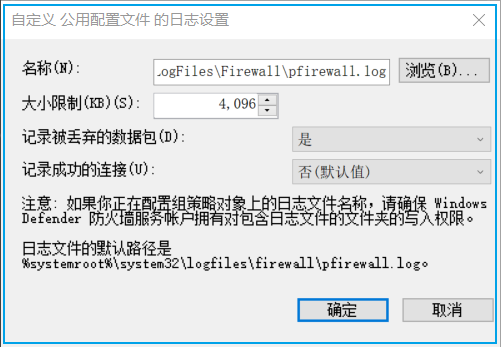

在防火墙属性中有一个地方定义了日志的位置,我们可以自定义日志位置和大小。

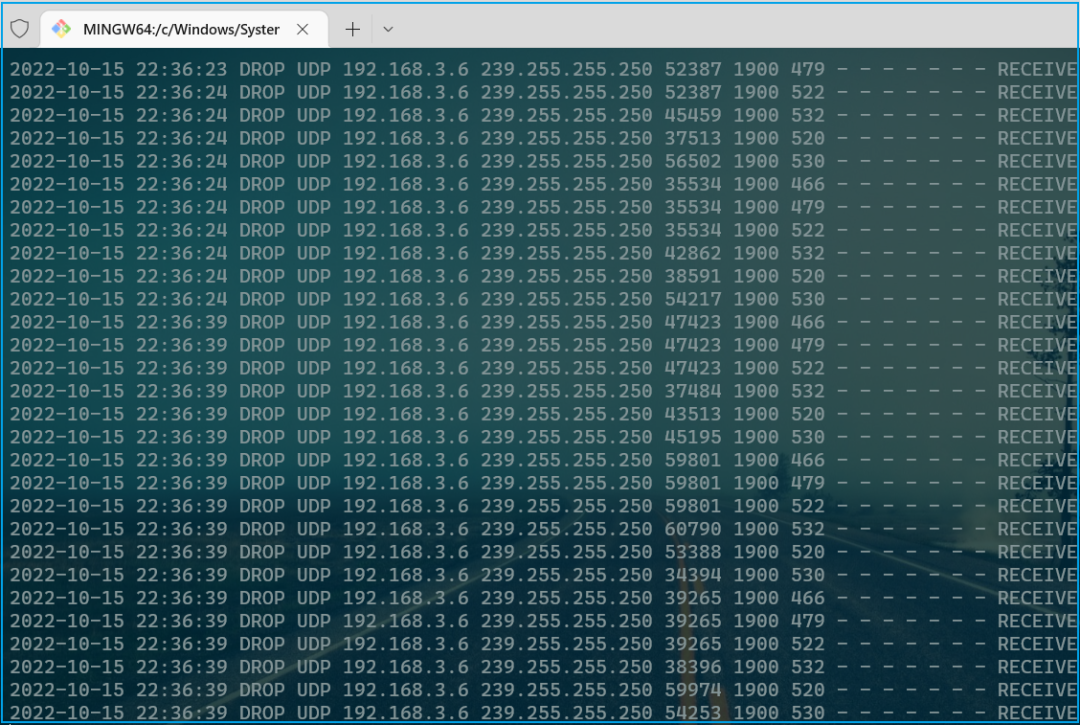

默认位置为系统盘的目录,我们可以定义日志需要记录哪些包。如果对于阻止的包比较感兴趣可以只记录阻止的数据包。通过观察阻止的数据包,我们可以知道有哪些来自外部的被拒绝的连接,或来自内部发起的连接。

通过对日志文件进行处理,可以针对 TCP、UDP、发送、接收字段进行过滤,从而定位目标IP和端口。

防火墙日志中包含了我们感兴趣的部分,比如日期、协议、源地址、目的地址、数据包方向等。

$ head pfirewall.log#Version: 1.5#Software: Microsoft Windows Firewall#Time Format: Local#Fields: date time action protocol src-ip dst-ip src-port dst-port size tcpflags tcpsyn tcpack tcpwin icmptype icmpcode info path

通过对防火墙日志进行分析,我们可以基于防火墙日志来重新修正策略,比如放行被误伤的IP或端口。也可以用日志协助分析服务器是否正遭受攻击,或主机是否轮落为肉机正在对外发起攻击。

相对于流量分析或其它工具,防火墙日志是系统自带的,不需要额外工具即可使用。配合 git 带的 shell 工具,比如 tail 、grep、awk、sort 可以直接进行日志过滤、去重,可大大提高日志处理效率。

全文完。

如果转发本文,文末务必注明:“转自微信公众号:生有可恋”。