免责声明

请勿利用文章内的相关技术从事非法测试,如因此产生的一切不良后果与文章作者和本公众号无关。

工作原理就是:配置fofa语法的规则(写进配置文件f2Xconfig.yaml中),然后使用fofa接口搜索符合规则的网址,然后使用Xray的爬虫模块去批量检测。

工作原理就是:配置fofa语法的规则(写进配置文件f2Xconfig.yaml中),然后使用fofa接口搜索符合规则的网址,然后使用Xray的爬虫模块去批量检测。

XRAY帮助:

https://v2xtls.org/xray%e6%95%99%e7%a8%8b/

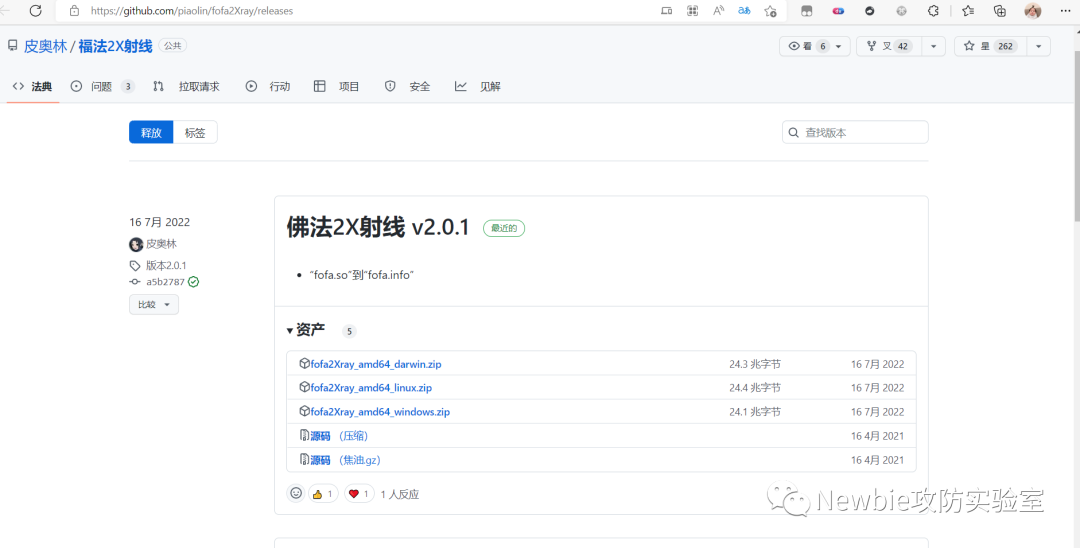

项目地址是:

https://github.com/piaolin/fofa2Xray/releases

Windows下载地址:

https://objects.githubusercontent.com/github-production-release-asset-2e65be/283366893/8732ec93-9d8d-4a7a-94f6-dcab5d15d410?X-Amz-Algorithm=AWS4-HMAC-SHA256&X-Amz-Credential=AKIAIWNJYAX4CSVEH53A%2F20221013%2Fus-east-1%2Fs3%2Faws4_request&X-Amz-Date=20221013T021839Z&X-Amz-Expires=300&X-Amz-Signature=595c310241b9450b6b8547f1f9201b0e228bc22f9a4d4cc32fc732a3496f23a5&X-Amz-SignedHeaders=host&actor_id=112901561&key_id=0&repo_id=283366893&response-content-disposition=attachment%3B%20filename%3Dfofa2Xray_amd64_windows.zip&response-content-type=application%2Foctet-stream

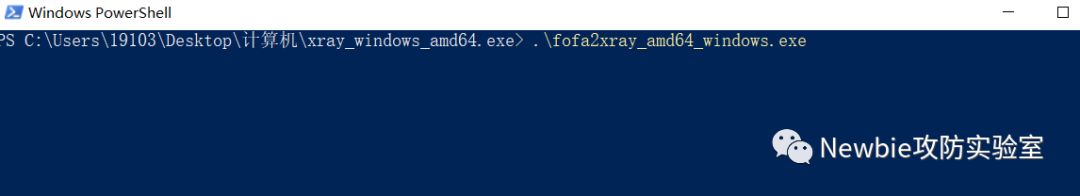

直接把配置文件放到xary的文件夹中,并解压到该文件夹

修改一下配置文件

f2Xconfig.yaml就是该文件(因为系统问题照片没导进去。。。)

fofa:email: *****@qq.comkey: ***************# 固定查询语句fixedQuerySyntexList:- status_code=200- country="CN"# 查询语法# 更多查询语法见https://fofa.info/querySyntax: host# 使用querySyntax查询语法分别查询targettargetList:- .edu.cn# - .***.cn# - .*****.cnxray:#path没有用,必须把xray可执行文件放在脚本同一目录path: C:\Users\19103\Desktop\计算机\xray_windows_amd64.exe\xray_windows_amd64.exe#fofa2Xray相同目录下xray的全名name: xray_windows_amd64.exe#同时运行xray的最大数可修改thread: 100

cmd或者powershell中输入

直接就可以开扫了,批量挖洞666,执行结果会创建不同的文件夹进行分类

不过不要太依赖了,手动yyds

使用需知

由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,文章作者不为此承担任何责任。

封面图片来源网络,如有侵权联系必删。

安全小白,不喜绕过。

文章转载自天启实验室,如果涉嫌侵权,请发送邮件至:contact@modb.pro进行举报,并提供相关证据,一经查实,墨天轮将立刻删除相关内容。