自打SuSE和Rancher合并之后,感觉除了Rancher的版本更新外没什么新动作。

潭主对SuSE的认知还停留在超融合的Harvestor,以及分布式存储Longhorn上。

最近在安全圈跟SuSE偶遇,发现自己又落伍了。

不过来得早不如来得巧,SuSE的新产品NeuVector恰好跟潭主的新项目有关联,破圈学习后抓紧跟大家汇报一下。

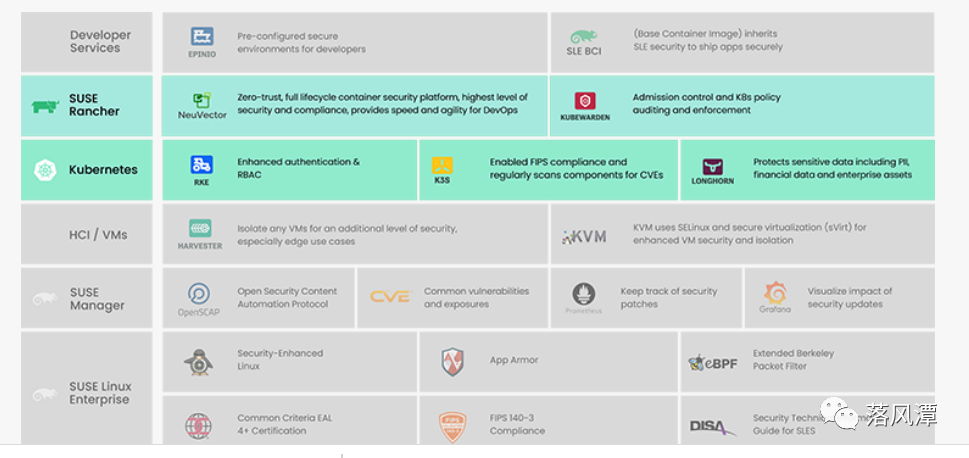

SuSE的云原生版图

Redhat当年靠Openshift在云原生领域抢得先机,后被IBM收入囊中。

而彼时的SuSE则略显被动,为了继续保持Linux领域的地位和Redhat竞争,SuSE选择收购Rancher顺势进入云原生赛道。

关于Rancher、Openshift和TanZu的对比,潭主以前的爆款文章《混合云,始于混乱,终于混乱》中有介绍,这里不再赘述。

SuSE作为Linux专业厂商,有其自身的优势,可以实现OS和BCI(Basic Container Image)的底层安全加固。

当然,Redhat在这方面也很强,整合了RHEL和CoreOS。

放在以前这也算得上是Total Solution,不过面对开源和信创,国产云大厂的“一云双芯”似乎更炉火纯青。

什么是NeuVector

NeuVector是业界首个端到端的开源容器安全平台,为容器化工作负载提供企业级零信任安全的解决方案。

当下外企处境艰难,为了应对国内XC也是绞尽脑汁,SuSE一方面加入openEuler开源社区,一方面继续扩大Rancher的朋友圈。

SuSE在2021年收购了NeuVector,并在随后的2022年初完成了开源。

收购NeuVector是为了加强和完善其以Rancher为核心的云原生战略。

虽然SuSE和Redhat的产品线重合度较高,但潭主认为二者侧重点不同。

而且当下Redhat在国内好像更聚焦CentOS的反向商业化,感觉怪招频出。

无处不在的“零信任”

最近这两年安全圈最火的一个词非“零信任”莫属。

所谓的零信任,就是默认对谁都不信任。搞安全也是够累的,谁都得防着。

Forrester就提倡一种“零信任”安全模型,默认拒绝对应用和数据的访问,其核心原则:

所有实体在默认情况下是不被信任的

强制执行最小权限访问

实施全面的安全监控

早期的安全产品主要聚焦在南北流量防护上,后来VMware的NSX开始讲横向移动和“软墙"。

而随着K8S一统江湖,主流技术环境成了云原生和微服务,东西流量又成了关注点,于是乎又有了蔷薇灵动所说的“微墙”。

对于云原生,如果从DevOps的流程来看,涉及了研发和运行两大时态,一静一动。

一静是指安全左移,既要看代码安全,也要关注镜像和制品安全,如使用安全的基础镜像、通过Jenkins安装NeuVector插件进行持续集成的安全加固实现“供应链”安全。

一动是指容器自身运行时所面临的越权和逃逸,再加上容器生命周期短的特征,使得无论攻击者和防护者似乎都更关注横向移动的东西流量,让微隔离成了安全的“刚需”。

而SuSE的云原生安全产品NeuVector,动静皆宜!

NeuVector的架构

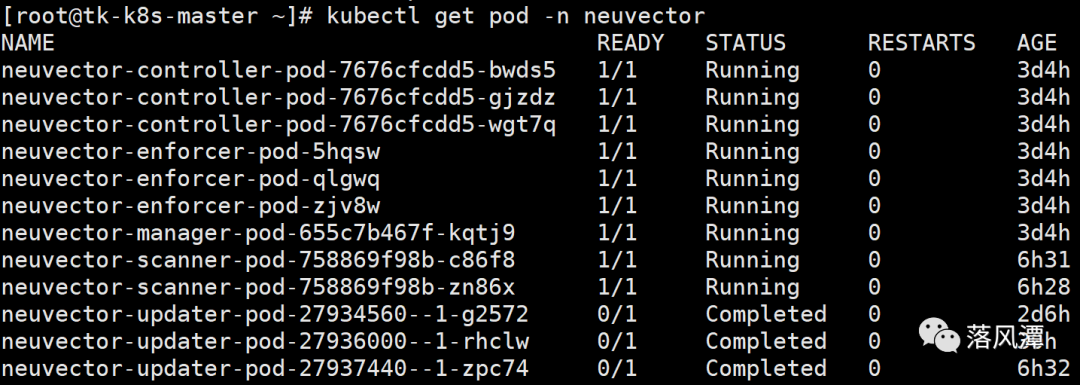

NeuVector安装完成后,系统会创建如下的资源:

Controller :控制模块和API入口,通过三副本实现集群高可用设计

Enforcer :用于安全策略的部署下发和执行,DaemonSet部署

Manager:提供 Web-UI和CLI控制台,便于管理NeuVector

Scanner :对K8S平台、节点、容器和镜像等资产进行CVE漏扫

Updater :调度作业,用于定期更新CVE漏洞库

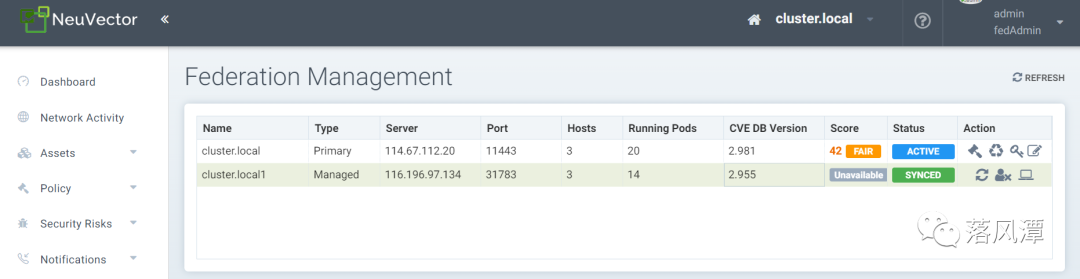

虽然NeuVector是Per-K8S部署的,但其支持多集群的联邦管理。

联邦架构中首先需要将一个NeuVector升级为Primary,之后再将其它NeuVector注册进来,之后就可以进行全局管控,统一配置和下发安全策略了。

从潭主的测试情况看,多集群之间需要有一个“切换”动作以跳转到“被管理”的K8S上,有些美中不足。

NeuVector的使用体验

潭主动手安装了NeuVector,接下来谈谈使用感受。

NeuVector安装很简单,产品比较容易上手。

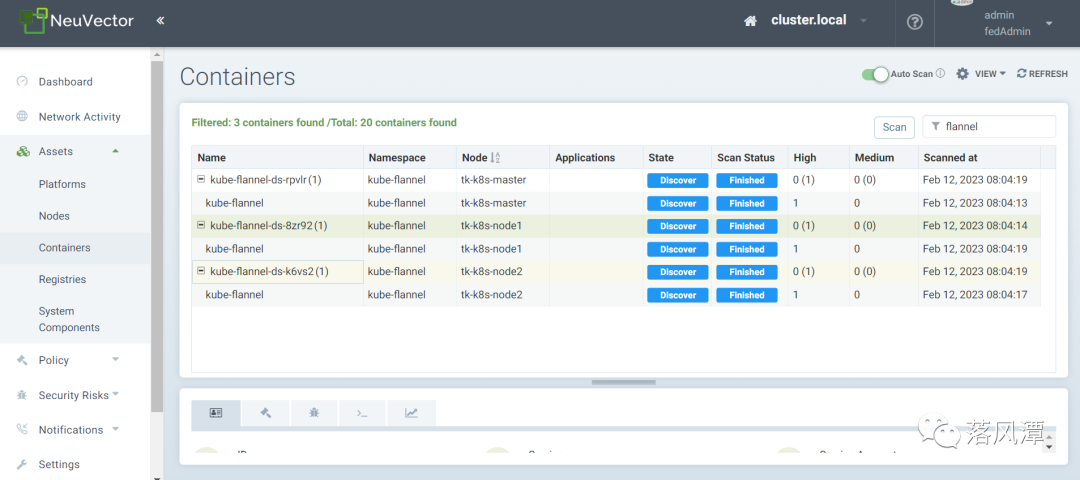

除了前文介绍的联邦集群外,其余产品功能模块都列示在页面左侧,如下图所示。

NeuVector的核心产品功能:

Network Activity:可视化展现服务之间的流量拓扑,以及安全威胁(小红点),特色是可以通过界面轻松实现流量抓包。

Asset:可以手动或自动对K8S资产进行安全扫描,NeuVector组件、镜像和制品仓库(支持多类型)也作为资产列示。

Policy:实现准入控制,网络规则和响应规则的安全设置,支持微隔离、WAF和DLP。

Security Risk:涉及漏洞和合规两大类,针对CIS编号提供配置基线,并提供国际化的合规检查。

在安全策略里比较特殊的是Group的概念,支持学习、监控和保护三种模式。

学习模式相当于构建白名单,监控模式支持异常告警,而保护模式则实施阻断,其中对于保护模式的选择要相对审慎。组区分源和目标,配置冲突时以最小限制模式运行。

在安全响应规则上,NeuVector提供了Quarantine、Webhook和Supress Log三种Action。

NeuVector的一大优势在于开源,但商业服务可以帮助用户进行CVE漏洞协查、安全加固最佳实践和WAF/DLP规则表达式策略防护的配置和优化。

此外,NeuVector默认提供了四大类合规基线:

GDPR(General Data Protection Regulation):欧盟的通用数据保护条例

HIPPA(Health Insurance Privacy And Portability Act):健康保险隐私和可携带性法案

NIST(National Institute of Standards and Technology):美国国家标准与技术研究院推荐的标准

PCI(Payment Card Industry):信用卡组织建立的安全标准和措施

潭主不太了解这些标准,但对于一个国际化,尤其是有出海业务的公司来说,海外合规风险绝对不容忽视。

总之,NeuVector作为企业级容器安全平台,可以提供实时深入的容器网络可视化、东西向容器网络监控、主动隔离和保护、容器主机安全以及容器内部安全,容器管理平台无缝集成并且实现应用级容器安全的自动化,适用于各种云环境、跨云或者本地部署等容器生产环境。

云原生安全的驾驶舱

关于容器安全,潭主之前跟小佑科技的人也交流过,对方也有自己的见解。

不过在交流过程中潭主也看到了很多其他安全产品的影子,比如攻击面管理的Tenable,漏扫的绿盟、HIDS的青藤云,以及微隔离的蔷薇灵动。

上述提及的产品要么在传统架构上生存已久,对于云原生的积累是否足够?要么聚焦在云原生的某一细分领域,产品定位是否过于狭窄?

而像NeuVector和小佑这样的安全产品,讲究的是DevOps的全生命周期管理,既有供应链安全,又有运行时安全。

这种全流程的安全解决方案跟以往的集成方案不太一样,如果从双模IT的角度看,似乎更容易找到答案。

但很明显,NeuVector更符合云的特质。

- END -

感谢阅读。如果觉得写得还不错,就请点个赞或“在看”吧。

公众号所有文章仅代表个人观点,与供职单位无关。

推荐阅读