非常详细的 Docker 学习笔记.pdf

免费下载

一、Docker 简介

Docker 两个主要部件:

•

Docker: 开源的容器虚拟化平台

•

Docker Hub: 用于分享、管理 Docker 容器的 Docker SaaS 平台 -- Docker Hub

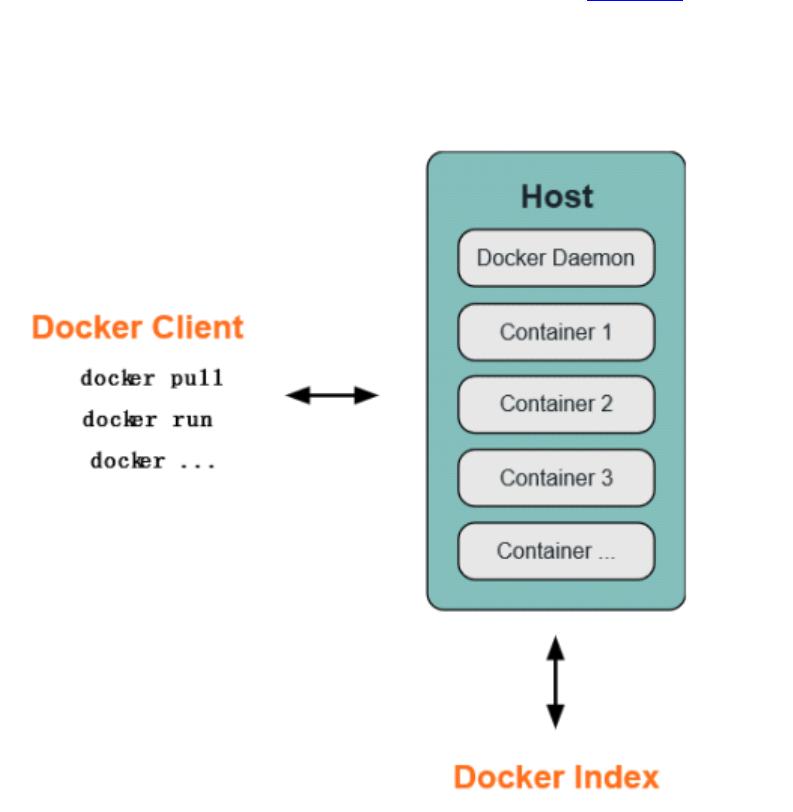

Docker 使用客户端-服务器 (C/S) 架构模式。Docker 客户端会与 Docker 守护进程进行通

信。Docker 守护进程会处理复杂繁重的任务,例如建立、运行、发布你的 Docker 容器。Docker

客户端和守护进程可以运行在同一个系统上,当然你也可以使用 Docker 客户端去连接一个远程

的 Docker 守护进程。Docker 客户端和守护进程之间通过 socket 或者 RESTful API 进行通

信。

1.1 Docker 守护进程

如上图所示,Docker 守护进程运行在一台主机上。用户并不直接和守护进程进行交互,而是通过

Docker 客户端间接和其通信。

1.2 Docker 客户端

Docker 客户端,实际上是 docker 的二进制程序,是主要的用户与 Docker 交互方式。它接收用

户指令并且与背后的 Docker 守护进程通信,如此来回往复。

1.3 Docker 内部

要理解 Docker 内部构建,需要理解以下三种部件:

•

Docker 镜像 - Docker images

•

Docker 仓库 - Docker registeries

•

Docker 容器 - Docker containers

2016年6月13日

16:11

分区 新分区 1 的第 1 页

•

Docker 容器 - Docker containers

Docker 镜像

Docker 镜像是 Docker 容器运行时的只读模板,每一个镜像由一系列的层 (layers) 组

成。Docker 使用 UnionFS 来将这些层联合到单独的镜像中。UnionFS 允许独立文件系统中的文

件和文件夹(称之为分支)被透明覆盖,形成一个单独连贯的文件系统。正因为有了这些层的存

在,Docker 是如此的轻量。当你改变了一个 Docker 镜像,比如升级到某个程序到新的版本,一

个新的层会被创建。因此,不用替换整个原先的镜像或者重新建立(在使用虚拟机的时候你可能会

这么做),只是一个新 的层被添加或升级了。现在你不用重新发布整个镜像,只需要升级,层使

得分发 Docker 镜像变得简单和快速。

Docker 仓库

Docker 仓库用来保存镜像,可以理解为代码控制中的代码仓库。同样的,Docker 仓库也有公有

和私有的概念。公有的 Docker 仓库名字是 Docker Hub。Docker Hub 提供了庞大的镜像集合供

使用。这些镜像可以是自己创建,或者在别人的镜像基础上创建。Docker 仓库是 Docker 的分发

部分。

Docker 容器

Docker 容器和文件夹很类似,一个Docker容器包含了所有的某个应用运行所需要的环境。每一个

Docker 容器都是从 Docker 镜像创建的。Docker 容器可以运行、开始、停止、移动和删除。每

一个 Docker 容器都是独立和安全的应用平台,Docker 容器是 Docker 的运行部分。

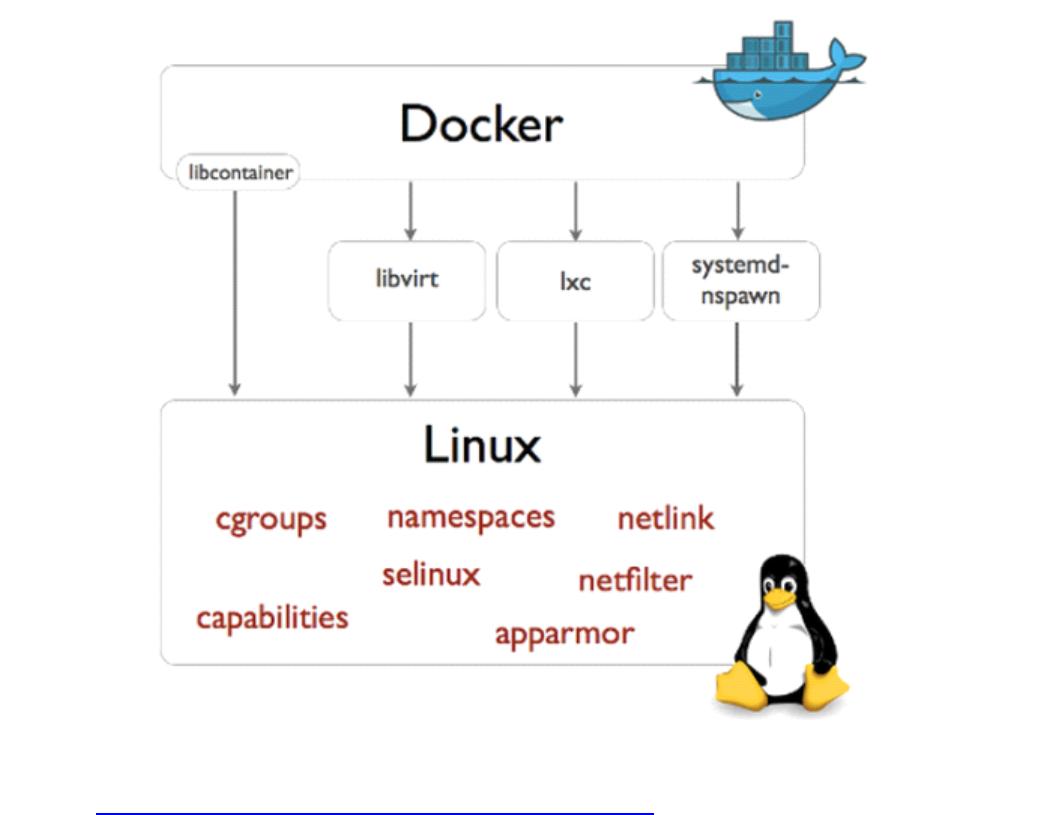

1.4 libcontainer

Docker 从 0.9 版本开始使用 libcontainer 替代 lxc,libcontainer 和 Linux 系统的交互图

如下:

•

图片来源: Docker 0.9: introducing execution drivers and libcontainer

分区 新分区 1 的第 2 页

1.5 命名空间「Namespaces」

pid namespace

不同用户的进程就是通过 pid namespace 隔离开的,且不同 namespace 中可以有相同 PID。具

有以下特征:

•

每个 namespace 中的 pid 是有自己的 pid=1 的进程(类似 /sbin/init 进程)

•

每个 namespace 中的进程只能影响自己的同一个 namespace 或子 namespace 中的进程

•

因为 /proc 包含正在运行的进程,因此在 container 中的 pseudo-filesystem 的 /proc 目录

只能看到自己 namespace 中的进程

•

因为 namespace 允许嵌套,父 namespace 可以影响子 namespace 的进程,所以子 namespace

的进程可以在父 namespace 中看到,但是具有不同的 pid

参考文档:Introduction to Linux namespaces – Part 3: PID

mnt namespace

类似 chroot,将一个进程放到一个特定的目录执行。mnt namespace 允许不同 namespace 的进

程看到的文件结构不同,这样每个 namespace 中的进程所看到的文件目录就被隔离开了。同

chroot 不同,每个 namespace 中的 container 在 /proc/mounts 的信息只包含所在 namespace

的 mount point。

net namespace

网络隔离是通过 net namespace 实现的, 每个 net namespace 有独立的 network devices, IP

addresses, IP routing tables, /proc/net 目录。这样每个 container 的网络就能隔离开来。

docker 默认采用 veth 的方式将 container 中的虚拟网卡同 host 上的一个 docker bridge 连

接在一起。

参考文档:Introduction to Linux namespaces – Part 5: NET

uts namespace

UTS ("UNIX Time-sharing System") namespace 允许每个 container 拥有独立的 hostname 和

domain name, 使其在网络上可以被视作一个独立的节点而非 Host 上的一个进程。

参考文档:Introduction to Linux namespaces – Part 1: UTS

ipc namespace

container 中进程交互还是采用 Linux 常见的进程间交互方法 (interprocess communication -

IPC), 包括常见的信号量、消息队列和共享内存。然而同 VM 不同,container 的进程间交互实

际上还是 host 上具有相同 pid namespace 中的进程间交互,因此需要在IPC资源申请时加入

namespace 信息 - 每个 IPC 资源有一个唯一的 32bit ID。

参考文档:Introduction to Linux namespaces – Part 2: IPC

user namespace

每个 container 可以有不同的 user 和 group id, 也就是说可以以 container 内部的用户在

container 内部执行程序而非 Host 上的用户。

有了以上 6 种 namespace 从进程、网络、IPC、文件系统、UTS 和用户角度的隔离,一个

container 就可以对外展现出一个独立计算机的能力,并且不同 container 从 OS 层面实现了隔

离。 然而不同 namespace 之间资源还是相互竞争的,仍然需要类似 ulimit 来管理每个

container 所能使用的资源 - cgroup。

Reference

•

Docker Getting Start: Related Knowledge

•

Docker 介绍以及其相关术语、底层原理和技术

1.6 资源配额「cgroups」

cgroups 实现了对资源的配额和度量。 cgroups 的使用非常简单,提供类似文件的接口,在

/cgroup 目录下新建一个文件夹即可新建一个 group,在此文件夹中新建 task 文件,并将 pid

写入该文件,即可实现对该进程的资源控制。具体的资源配置选项可以在该文件夹中新建子

subsystem ,{子系统前缀}.{资源项} 是典型的配置方法, 如 memory.usageinbytes 就定义了

分区 新分区 1 的第 3 页

of 25

免费下载

【版权声明】本文为墨天轮用户原创内容,转载时必须标注文档的来源(墨天轮),文档链接,文档作者等基本信息,否则作者和墨天轮有权追究责任。如果您发现墨天轮中有涉嫌抄袭或者侵权的内容,欢迎发送邮件至:contact@modb.pro进行举报,并提供相关证据,一经查实,墨天轮将立刻删除相关内容。

下载排行榜

1

2

9-数据库人的进阶之路:从PG分区、SQL优化到拥抱AI未来(罗敏).pptx

3

1-PG版本兼容性案例(彭冲).pptx

4

2-TDSQL PG在复杂查询场景中的挑战与实践-opensource.pdf

5

6-PostgreSQL 哈希索引原理浅析(文一).pdf

6

3-AI时代的变革者-面向机器的接口语言(MOQL)_吕海波.pptx

7

8-基于PG向量和RAG技术的开源知识库问答系统MaxKB.pptx

8

4-IvorySQL V4:双解析器架构下的兼容性创新实践.pptx

9

7-拉起PG好伙伴DifySupaOdoo.pdf

10

《云原生安全攻防启示录》李帅臻.pdf

相关文档

评论