说明:根据cve漏洞报告情况需要升级poi的jar包,漏洞报告如下:

| CVE-2017-12626 | 3.17 之前版本中的 Apache POI 容易受到拒绝服务攻击:1) 解析精心制作的 WMF、EMF、MSG 和宏时的无限循环(POI 错误 61338 和 61294),以及 2) 解析精心制作的 DOC 时出现内存不足异常, PPT 和 XLS(POI 错误 52372 和 61295)。 |

|---|---|

| CVE-2019-12415 | 在 Apache POI 4.1.0 之前,使用工具 XSSFExportToXml 转换用户提供的 Microsoft Excel 文档时,特制文档可以让攻击者通过 XML 外部实体 (XXE) 从本地文件系统或内部网络资源读取文件加工。 |

| CVE-2016-5000 | Apache POI 3.14 之前的 XLSX2CSV 示例允许远程攻击者通过精心制作的 OpenXML 文档读取任意文件,该文档包含与 XML 外部实体 (XXE) 问题相关的外部实体声明和实体引用。 |

| CVE-2017-5644 | 3.15 之前版本中的 Apache POI 允许远程攻击者通过特制的 OOXML 文件导致拒绝服务(CPU 消耗),也称为 XML 实体扩展 (XEE) 攻击。 |

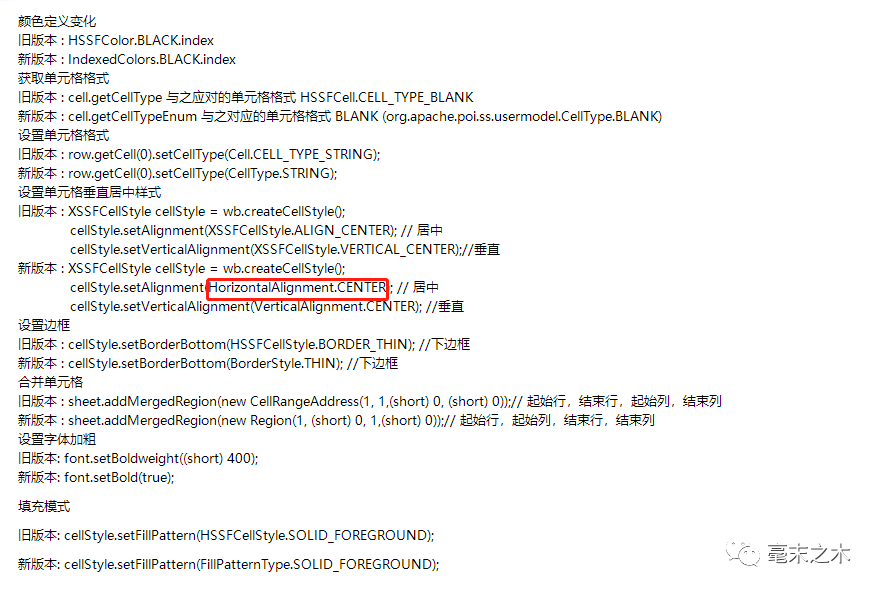

1、API变更对比

由于cve漏洞升级jar包需要,poi升级后涉及api变更导致代码报错,查找新旧api对比如下:

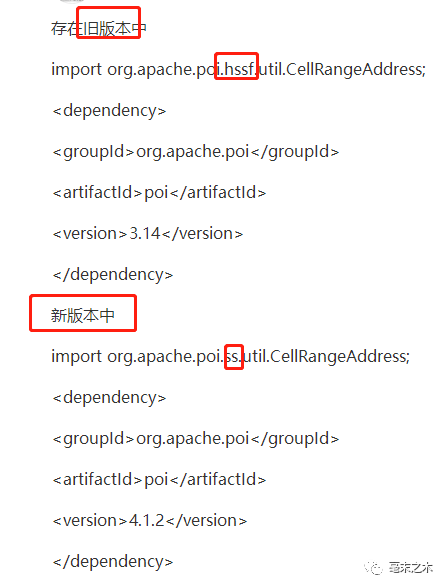

2、包变化情况

新版中部分包的命名规则变化如下:

文章转载自毫末之木,如果涉嫌侵权,请发送邮件至:contact@modb.pro进行举报,并提供相关证据,一经查实,墨天轮将立刻删除相关内容。