引言

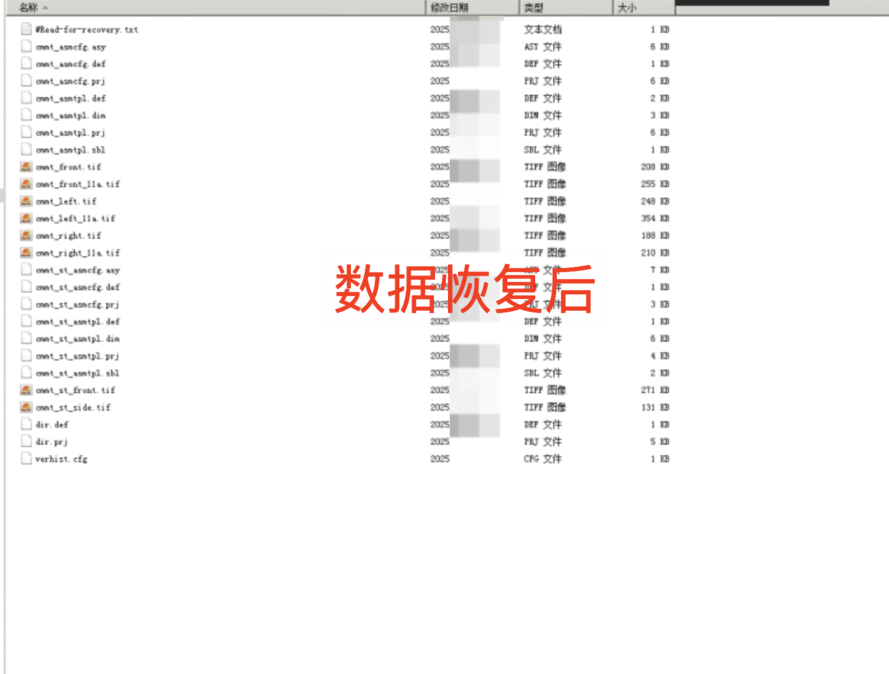

随着网络技术的飞速发展,网络安全威胁也日益严峻。其中,勒索病毒作为一种恶意软件,通过加密用户数据并要求支付赎金以换取解密密钥的方式,给个人用户和企业组织带来了极大的经济损失和数据安全风险。近年来,.hero77勒索病毒作为一种新兴的勒索病毒变种,以其强大的加密能力和隐蔽的传播手段,成为了网络安全领域的一大挑战。本文将详细介绍.hero77勒索病毒的基本特征、传播方式,探讨如何恢复被其加密的数据文件,并提出有效的预防措施。如果受感染的数据确实有恢复的价值与必要性,您可添加我们的技术服务号(shujuxf)进行免费咨询获取数据恢复的相关帮助。

加密范围与目标:.hero77勒索病毒的深入分析

在探讨.hero77勒索病毒时,了解其加密范围与目标对于制定有效的防御策略至关重要。以下是对该病毒加密范围与目标的详细介绍:

加密范围

.hero77勒索病毒的加密范围广泛,几乎涵盖了用户计算机系统中的所有重要文件类型。这些文件包括但不限于:

- 文档文件:如Word、Excel、PDF等格式的文档,这些文件通常包含重要的业务数据、个人信息或学术资料。

- 图片和视频文件:这些文件对于个人用户来说可能具有极高的情感价值,对于企业组织则可能包含产品展示、客户资料或监控录像等关键信息。

- 数据库文件:包括各种数据库管理系统(如MySQL、SQL Server)生成的数据库文件,这些文件存储了大量的结构化数据,对于企业的业务运营至关重要。

- 源代码和编程文件:对于软件开发人员和工程师来说,源代码和编程文件是他们工作的核心,一旦加密将严重影响项目进度和交付。

- 备份文件:有些勒索病毒甚至会对备份文件进行加密,以确保用户在感染后无法轻松恢复数据。

在加密过程中,.hero77勒索病毒会扫描整个硬盘或指定的文件夹,寻找上述类型的文件并进行加密。加密后的文件通常会被附加一个特定的扩展名(如“.hero77”),以标识其已被加密。同时,病毒还会在屏幕上显示勒索信息,告知用户他们的文件已被加密,并要求支付赎金以获取解密密钥。

目标选择

.hero77勒索病毒的目标选择具有一定的针对性和策略性。攻击者通常会根据以下因素来选择攻击目标:

- 行业价值:攻击者可能会选择具有高数据价值的行业作为目标,如医疗、金融、教育、政府机构等。这些行业的数据通常包含敏感信息,如患者记录、财务信息、学生资料或政府机密等。

- 系统漏洞:攻击者会利用操作系统、应用程序或网络设备中的已知漏洞进行远程攻击。因此,那些未能及时更新补丁或存在安全配置不当的系统更容易成为攻击目标。

- 用户行为:社会工程学攻击也是勒索病毒传播的重要手段之一。攻击者可能会通过钓鱼邮件、恶意网站链接或伪装成合法软件的方式诱骗用户点击或下载病毒文件。因此,那些缺乏网络安全意识或容易受骗的用户更容易成为攻击目标。

- 地理位置:有时攻击者会选择特定的地理区域或国家作为目标,这可能与政治、经济或文化因素有关。

防御与应对措施

为了有效防御.hero77勒索病毒的攻击并保护数据安全,用户应采取以下措施:

- 加强网络安全意识:提高用户对网络安全威胁的认识,了解勒索病毒的传播方式和危害。教育用户不要随意点击来路不明的链接或下载未知附件。

- 定期更新系统和软件:保持操作系统、浏览器和其他软件的最新状态,及时安装安全补丁以修复已知漏洞。这有助于降低系统被攻击的风险。

- 使用可靠的安全软件:安装并定期更新防病毒软件、防火墙等安全工具,以提供实时的安全保护和威胁检测。这些工具能够及时发现并阻止勒索病毒的入侵和传播。

- 备份重要数据:定期备份重要数据到外部硬盘、云存储等安全位置。这样即使系统被勒索病毒感染,也能通过恢复备份来减少损失。

- 限制访问权限:对敏感数据和关键系统进行访问控制,仅授予必要的权限给可信用户。这有助于防止未经授权的访问和恶意操作。

综上所述,.hero77勒索病毒是一种极具破坏性的恶意软件,它通过网络攻击手段潜入用户的计算机系统并对数据文件进行加密处理。为了有效防御这种病毒的攻击并保护数据安全,用户应加强网络安全意识、定期更新系统和软件、使用可靠的安全软件、备份重要数据以及限制访问权限等措施。 以下是2024常见传播的勒索病毒,表明勒索病毒正在呈现多样化以及变种迅速地态势发展。