今天分享的是IPSEC VPN的基础配置讲解,这次分享仅指配置皮毛,无非就是如下的5大步骤,目的在于初学者尽快上手VPN配置,剩下的VPN深入分析,我会整理出一份更加详细的技术手册。

①保证两个职场内的路由在运营商间通讯是可达的

②定义需要保护的数据流

③配置安全提议

④创建ip-sec安全策略

⑤在接口下调用ipsec-policy策略

ip-sec VPN-ip securit vpn

特点如下:

①防窃听:机密性,加密传输。(防止中间人捕获)

②防篡改:完整性,hash算法可以保证数据完整性。(防止中间人捕获后篡改数据。)

③防冒充:真实性,密码认证。

④传输质量又比GRE要好一点。

在实际的生产环境中,VPN的部署往往都是用带有VPN功能的设备来实施,为了节约成本往往都在防火墙设备上进行部署。

举例专业的VPN设备:

品牌为深信服

品牌为华为

USG(统一威胁网关):众多模块集成在一起的非专业VPN 设备,也带有VPN功能。

官方文档中有很多配置的部署方案:可以下载来查阅。

IP sec VPN 配置实验

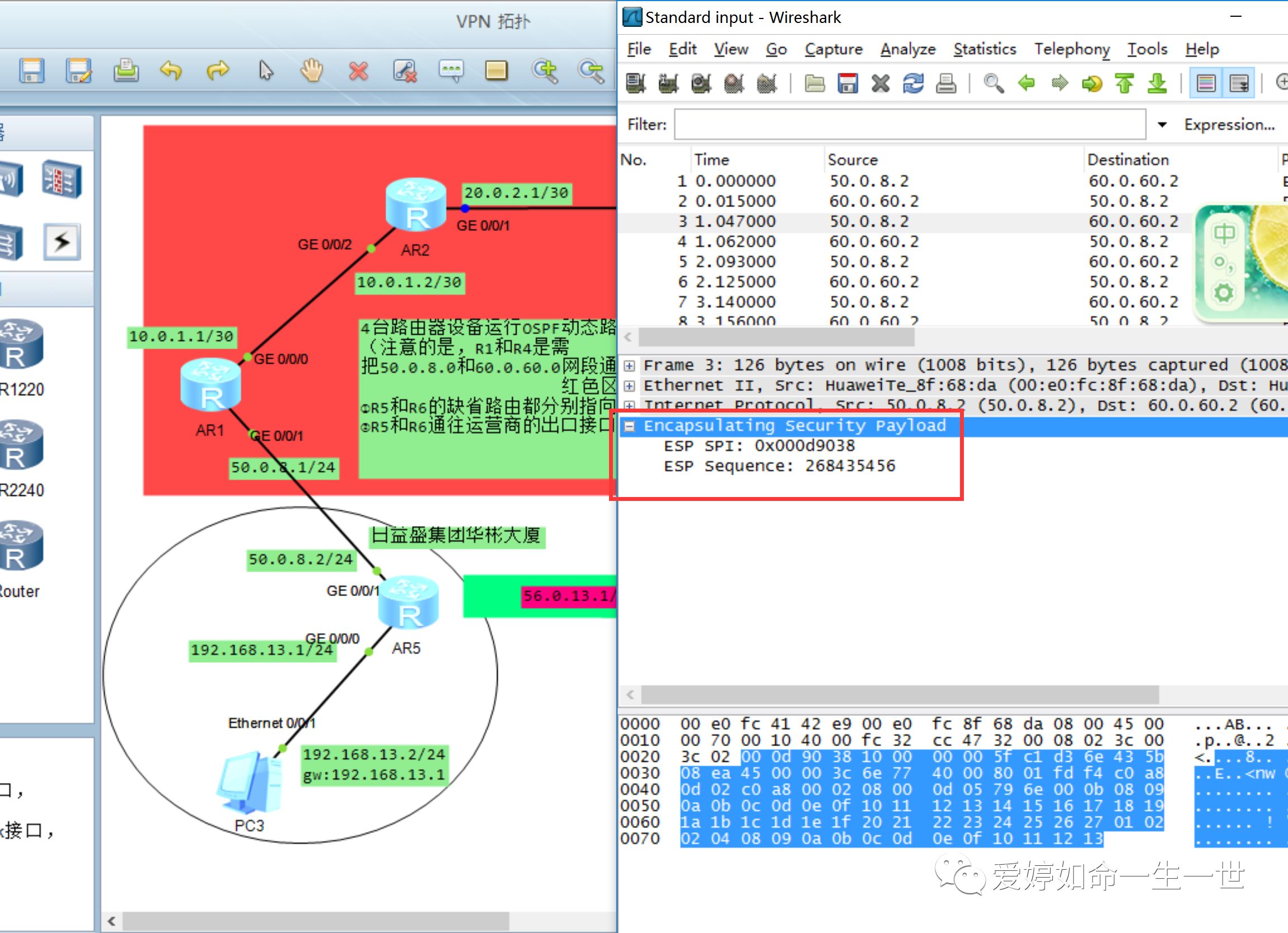

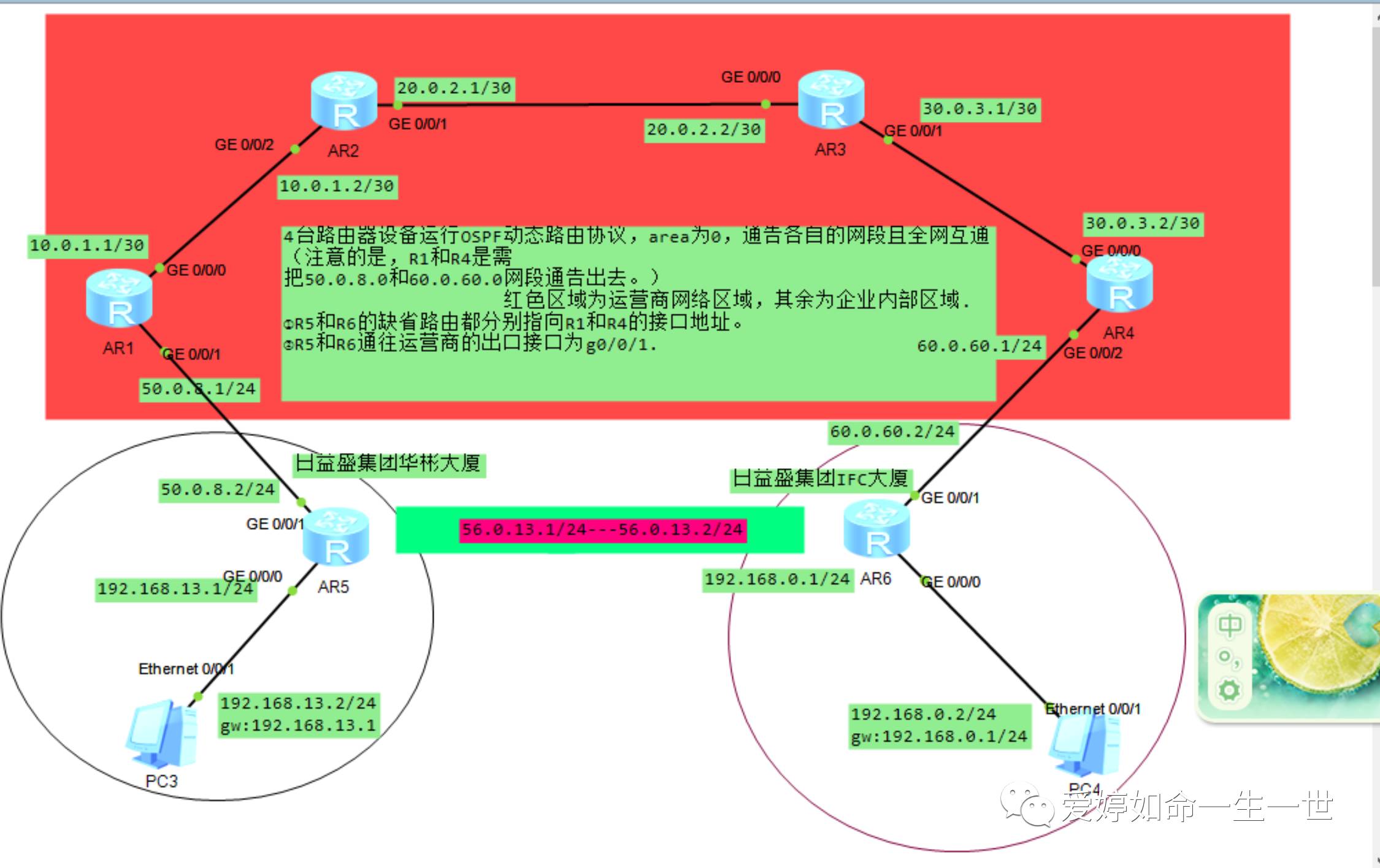

实验拓扑如下:

这张拓扑是我之前在做华为 GRE_VPN所采用的,只不过这次演示Ip-sec VPN.

建议路由设备使用AR2200以上,不要使用router,否则会造成后续测试拓扑意外关闭,造成不必要的麻烦。

具体配置如下

①保证两个职场内的路由在运营商间通讯是可达的:模拟了运营商给公司的网络是可达畅通的。

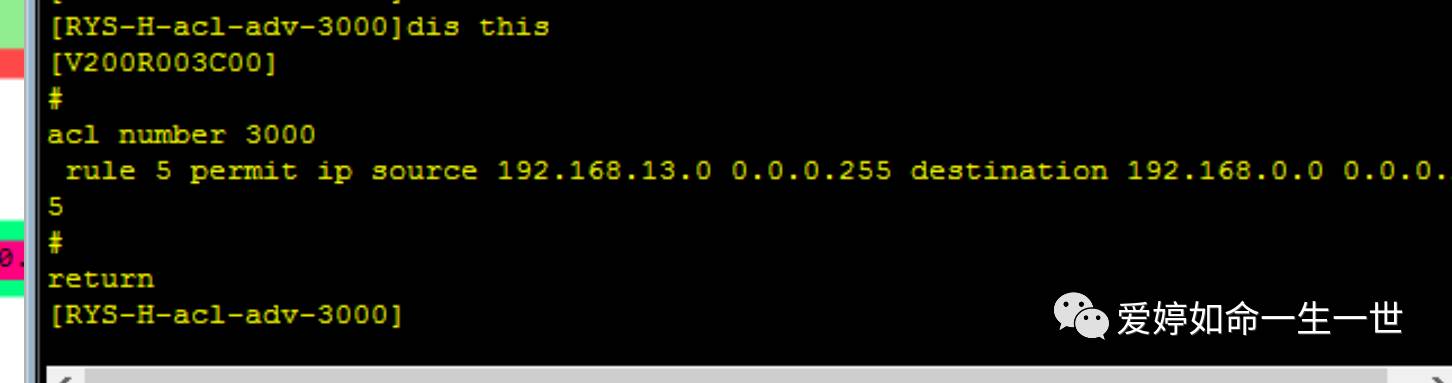

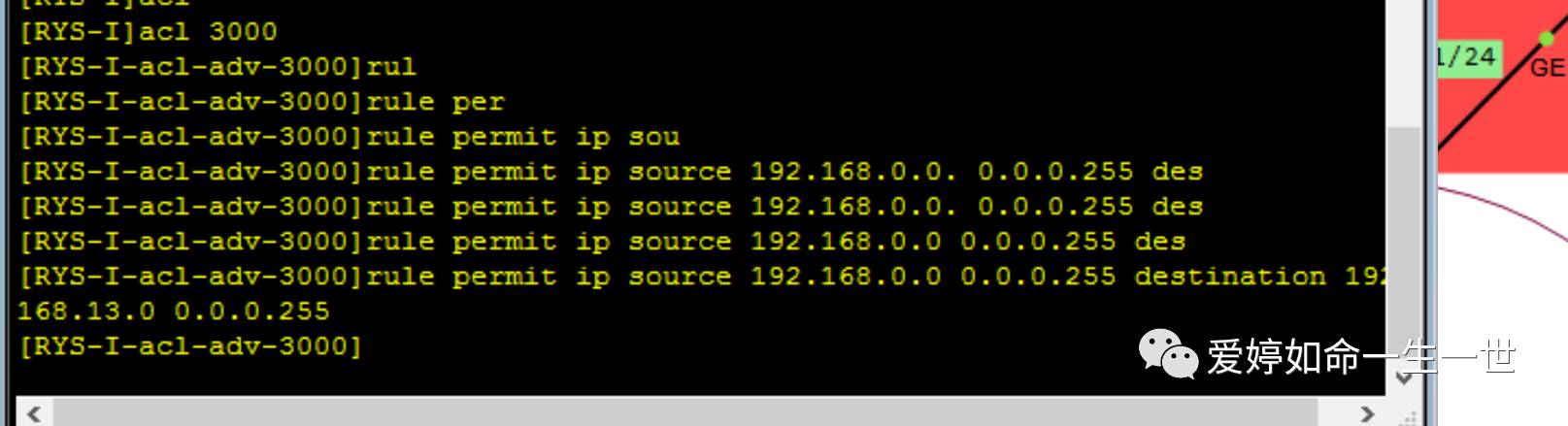

②定义需要保护的数据流:

因为只有图中两个职场的网络之间的交互信息被Ip-sec保护,去往其他目标的网络,比如去往QQ的网站的这些流量是不需要被定保护加密传输的。

这就需要在职场内的边界网关上来进行配置

在R5和R6上配置高级ACL:(过多的ACL讲解,前面已经分享过了,这里不在详细阐述)

使其相应的目标地址和源地址允许通过

[RYS-H]acl 3000

[RYS-H-acl-adv-3000]rule permit ip source 192.168.13.0 0.0.0.255 destination 192.168.0.0 0.0.0.255

[RYS-I-acl-adv-3000]rule permitipsource192.168.0.00.0.0.255 destination 192.168.13.0 0.0.0.255

③配置安全提议:(对数据加密和认证的一个方案)

作用在于两个职场根据对方的提议,来决定是建立互相信任的网络,其中安全提议包括:封装模式,安全协议,加密算法和验证算法,这次实验的采用的全部是缺省值参数。

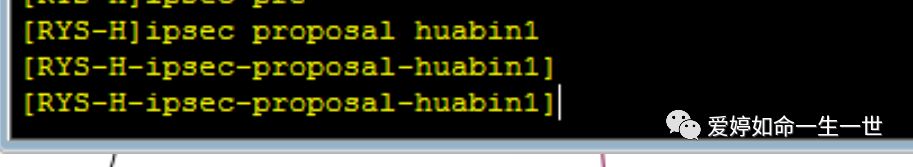

这里,在R5和R6上配置安全提议的名字,R5为Huabin1,R6为ifc1

[RYS-H]ipsec proposal huabin1

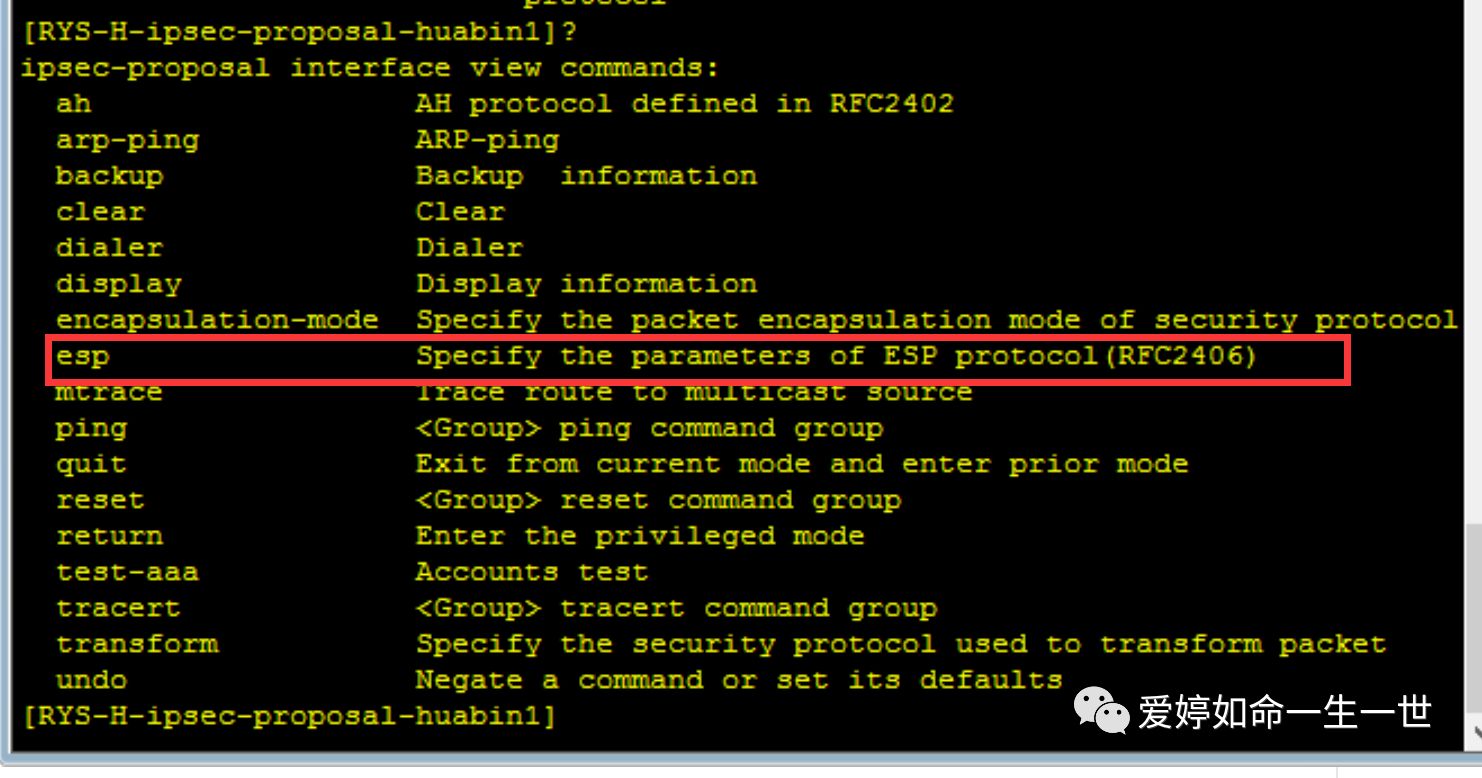

其中,在IP-sec的安全提议中,不得不说Ip-sec这个VPN擅长了密码学的障眼之法,其中最具有代表的就是AH和ESP。

这里我举例ESP( Specify the parameters of ESP protocol 封装安全载荷)

一种安全的算法,ESP比AH更加全面,具有验证和加密的功能。

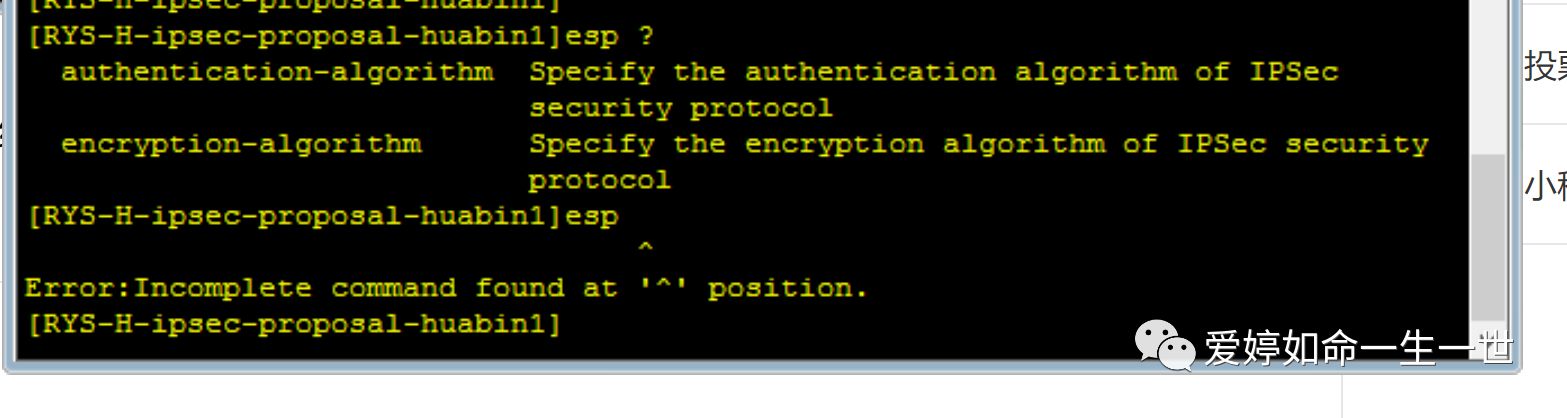

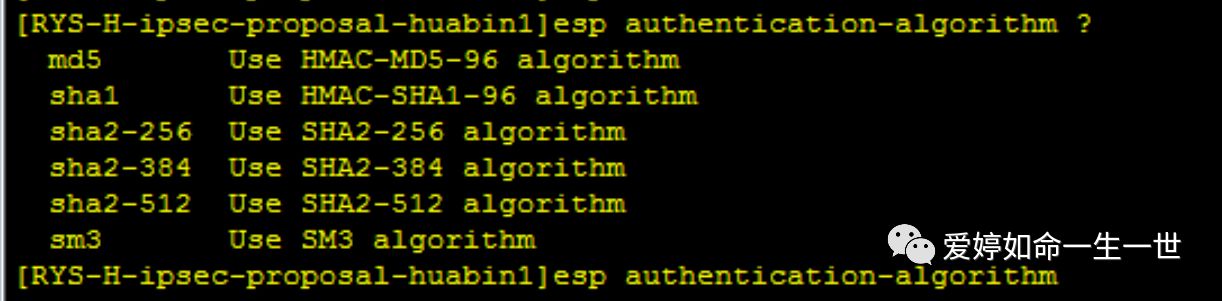

我们可以仔细看下关于esp算法下的一些算法类型:

authentication-algorithm (认证算法)

encryption-algorithm (加密算法)

ESP算法类型简介

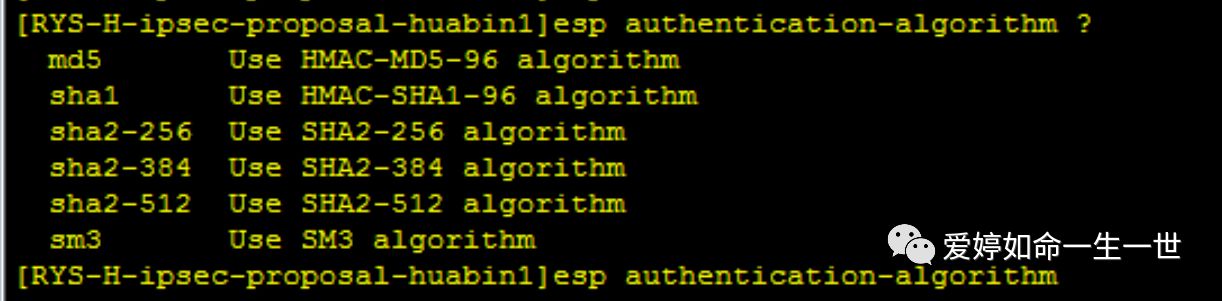

authentication-algorithm (认证算法) Specify the authentication algorithm of IPSec security protocol

其中包括如下的验证算法:这就是加密学的一些知识,我们可以大概看下两种算法所涉及的算法

encryption-algorithm (加密算法) Specify the encryption algorithm of IPSec security protocol

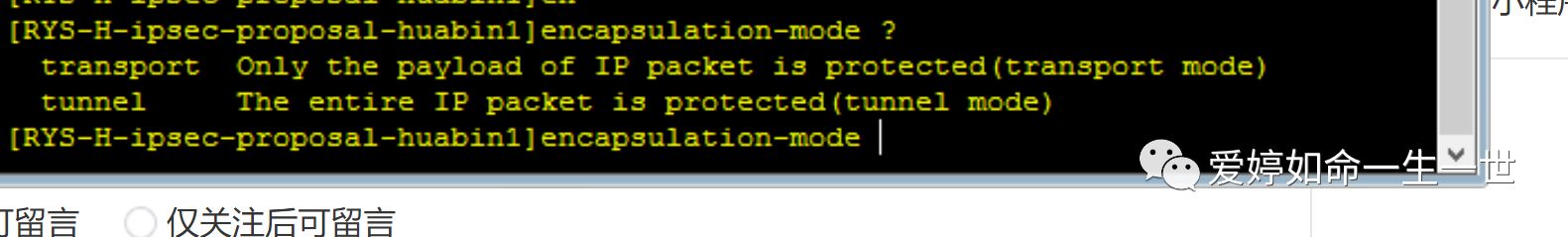

在安全提议配置中,Ip-sec还设计了两种封装模式:

[RYS-H-ipsec-proposal-huabin1]encapsulation-mode ?

明修栈道暗度陈仓---隧道模式tunnel

开门见山直来直往---传输模式transport

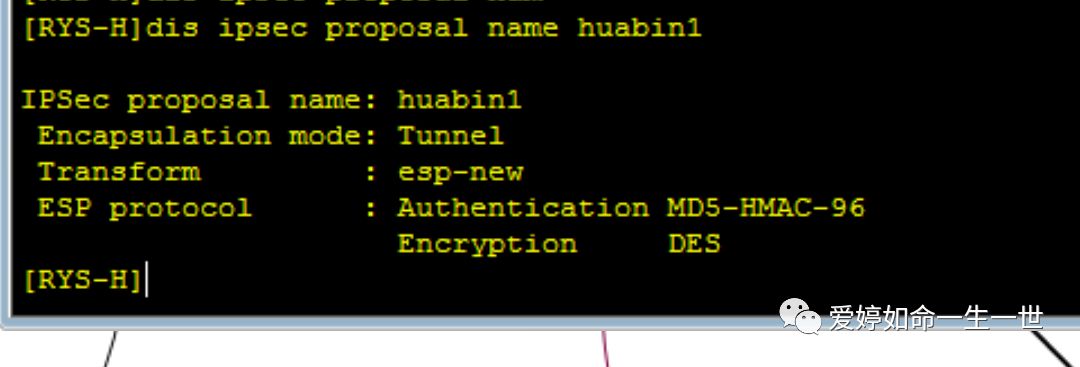

因为这里我们配置的双方的安全提议都是缺省值,所以我来查看下其中是什么样的缺省值:

[RYS-H]dis ipsec proposal name huabin1

从这里面我们可以看出:

封装模式为隧道模式

传输级别:esp-new

ESP的认证模式算法为md5-hamc-96

加密算法为des

④创建ip-sec安全策略 (这个步骤比较繁琐,重点描述)

这个步骤涉及到安全策略的全部参数要使用于VPN的加密算法之中去,这里面的参数包括加密,验证密钥,都需要用户手工的进行配置且手工进行刷新,还要指定之间的公网地址及安全联盟中标识符SPI(安全参数索引号------根据索引号找到相应的加密算法).。

在生产环境中,如此繁琐的VPN配置都会在专业的VPN的web界面上去操作,大大简化了运维的工作量。

配置手工方式的ipsec-vpn

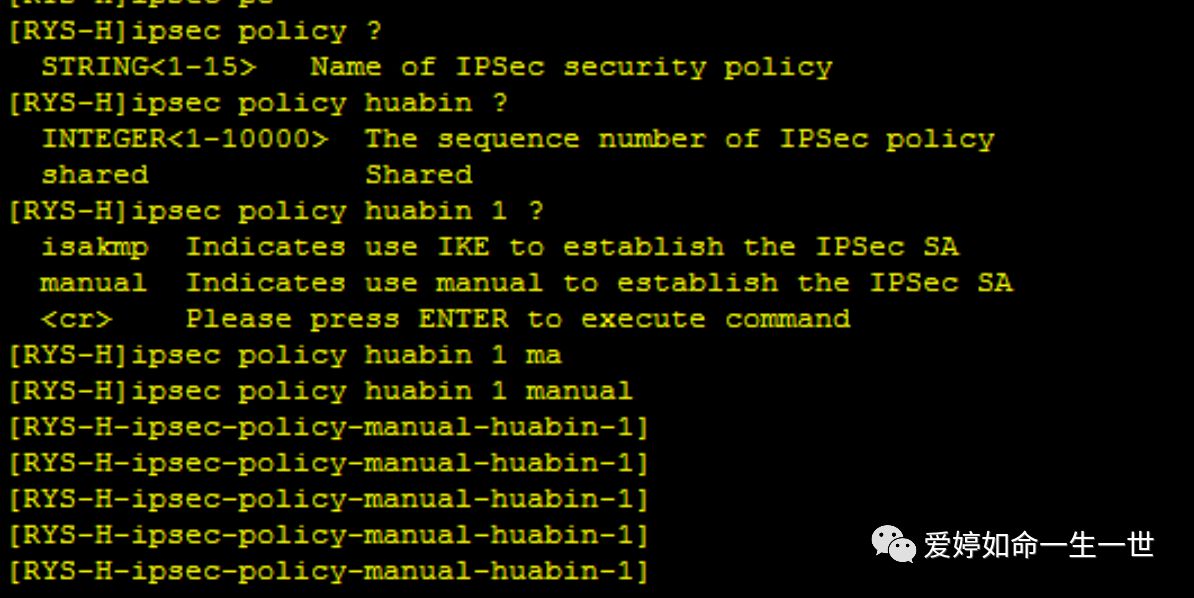

创建Ipsec-vpn 的策略名字及执行序号为1,配置方式并指定为手动方式:

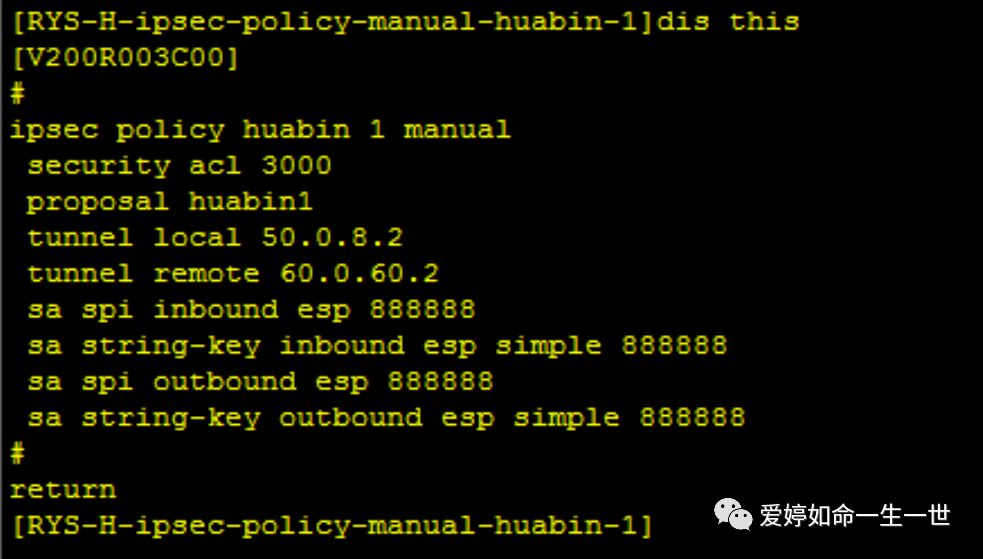

[RYS-H]ipsec policy huabin 1 manual

接下来我要配置ipsec策略里的一些安全参数了

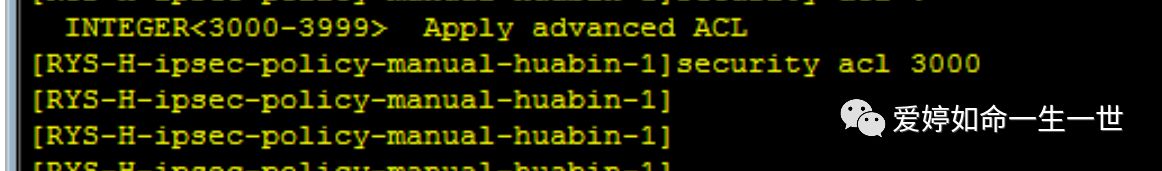

1>.调用刚才设置的ACL:

[RYS-H-ipsec-policy-manual-huabin-1]security acl 3000

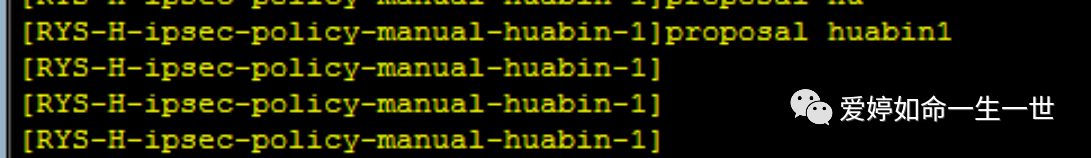

2>.调用刚才定义的安全提议:

[RYS-H-ipsec-policy-manual-huabin-1]proposal huabin1

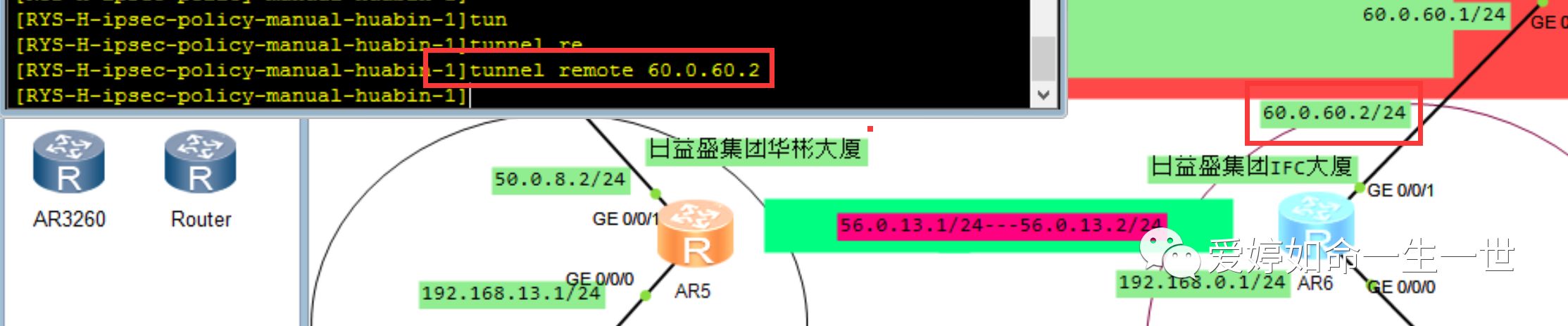

3>.指定隧道的源和目标地址:

在R5上指定用户数据发向公网数据的源地址

[RYS-H-ipsec-policy-manual-huabin-1]tunnel local 50.0.8.2

指定远端的目标地址:

[RYS-H-ipsec-policy-manual-huabin-1]tunnel remote 60.0.60.2

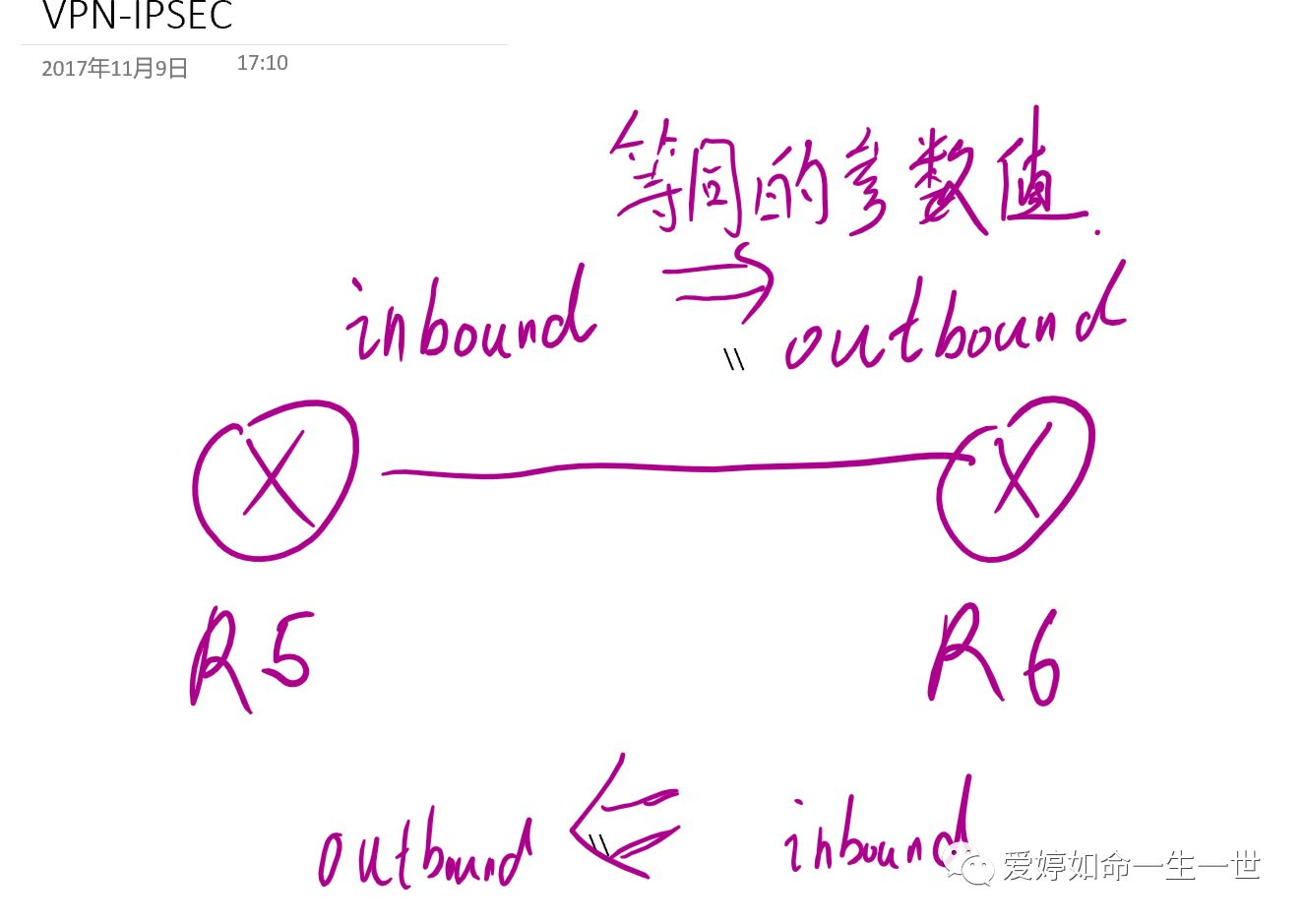

4>.配置2对安全索引的参数值(必须是一样的

这里面SPI要注意的是本端的inbound和远端的outbound和sa string-key的参数要一致!

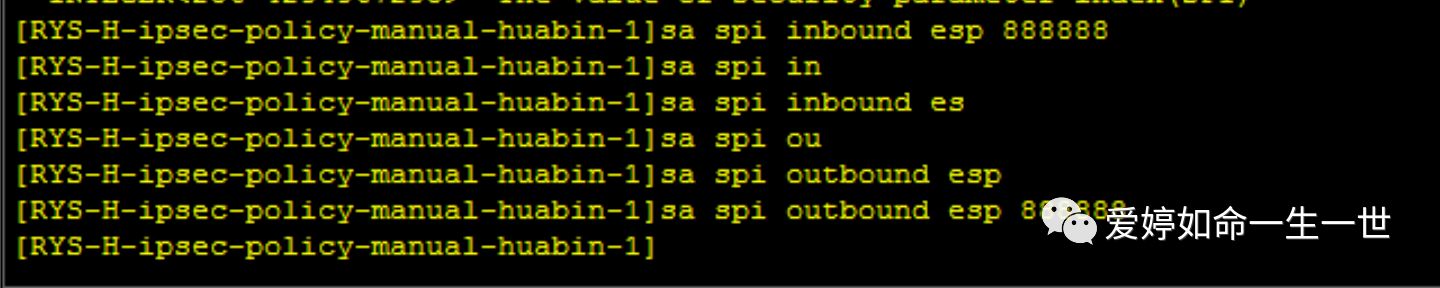

SPI参数:

Inbound和outbound的参数值为:888888

[RYS-H-ipsec-policy-manual-huabin-1]sa spi inbound esp 888888

[RYS-H-ipsec-policy-manual-huabin-1]sa spi outbound esp 888888

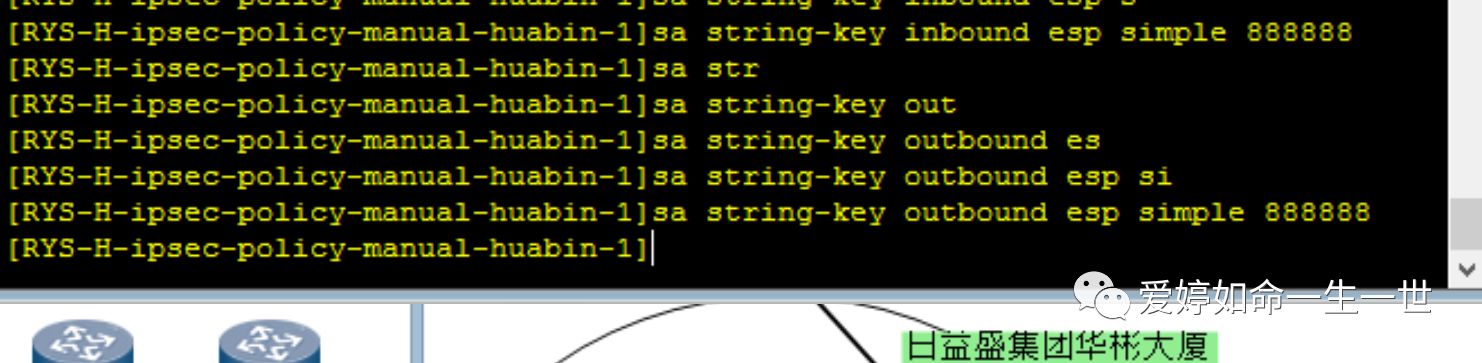

String-key参数:

Inbound和outbound的参数值为:888888

[RYS-H-ipsec-policy-manual-huabin-1]sa string-key inbound esp simple 888888

[RYS-H-ipsec-policy-manual-huabin-1]sa string-key outbound esp simple 888888

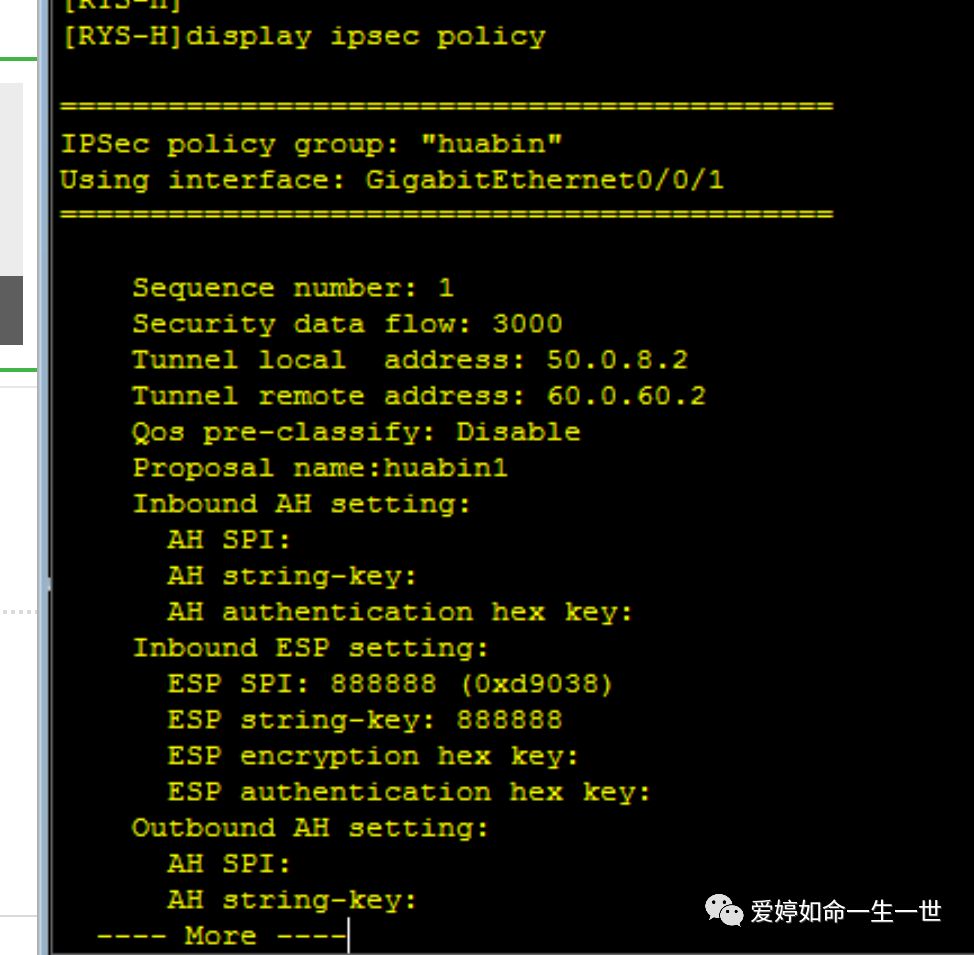

别忘记检查下R5的ipsec策略里的配置:

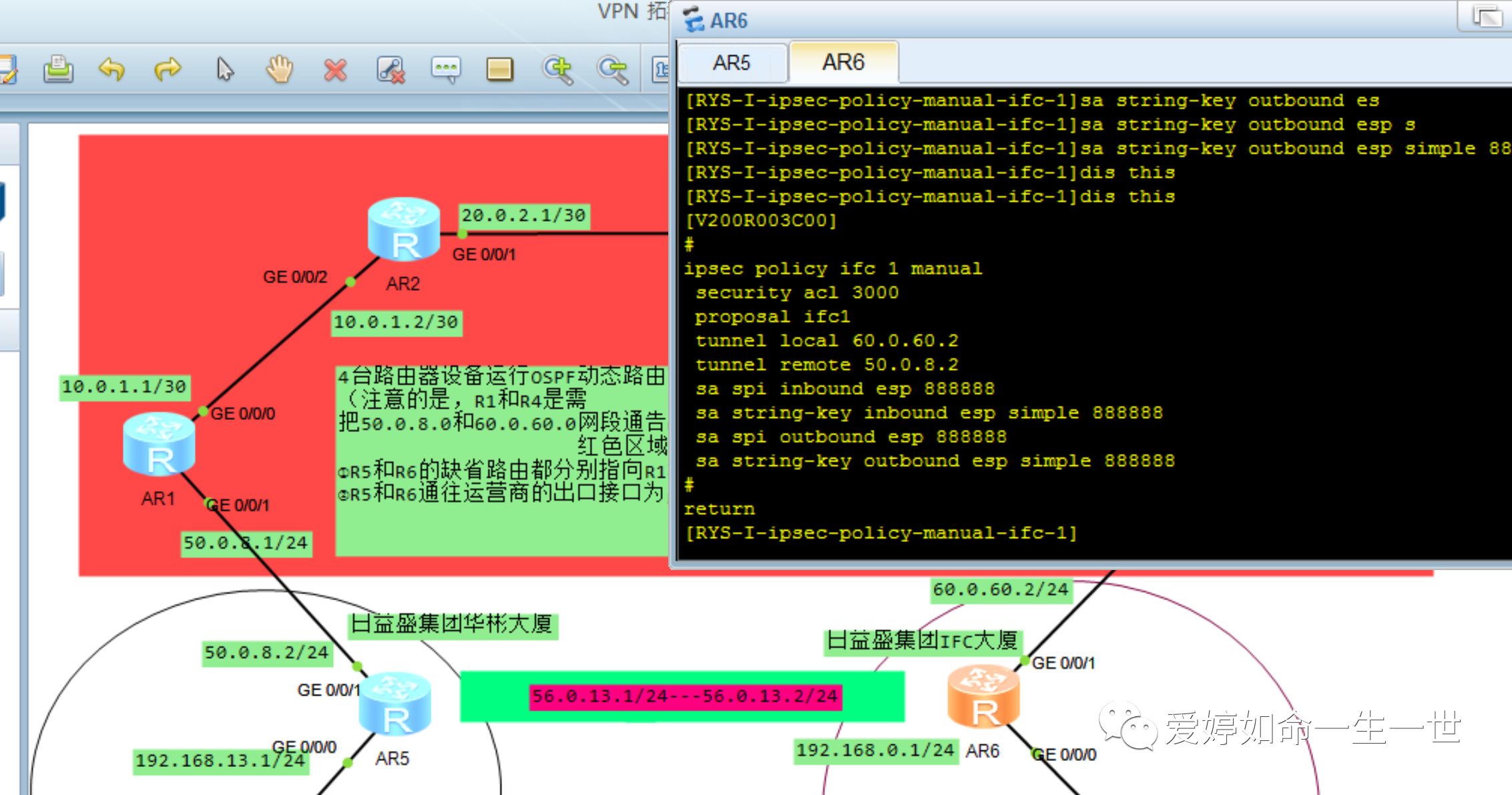

检查正确后,同样的在R6上做如下配置。

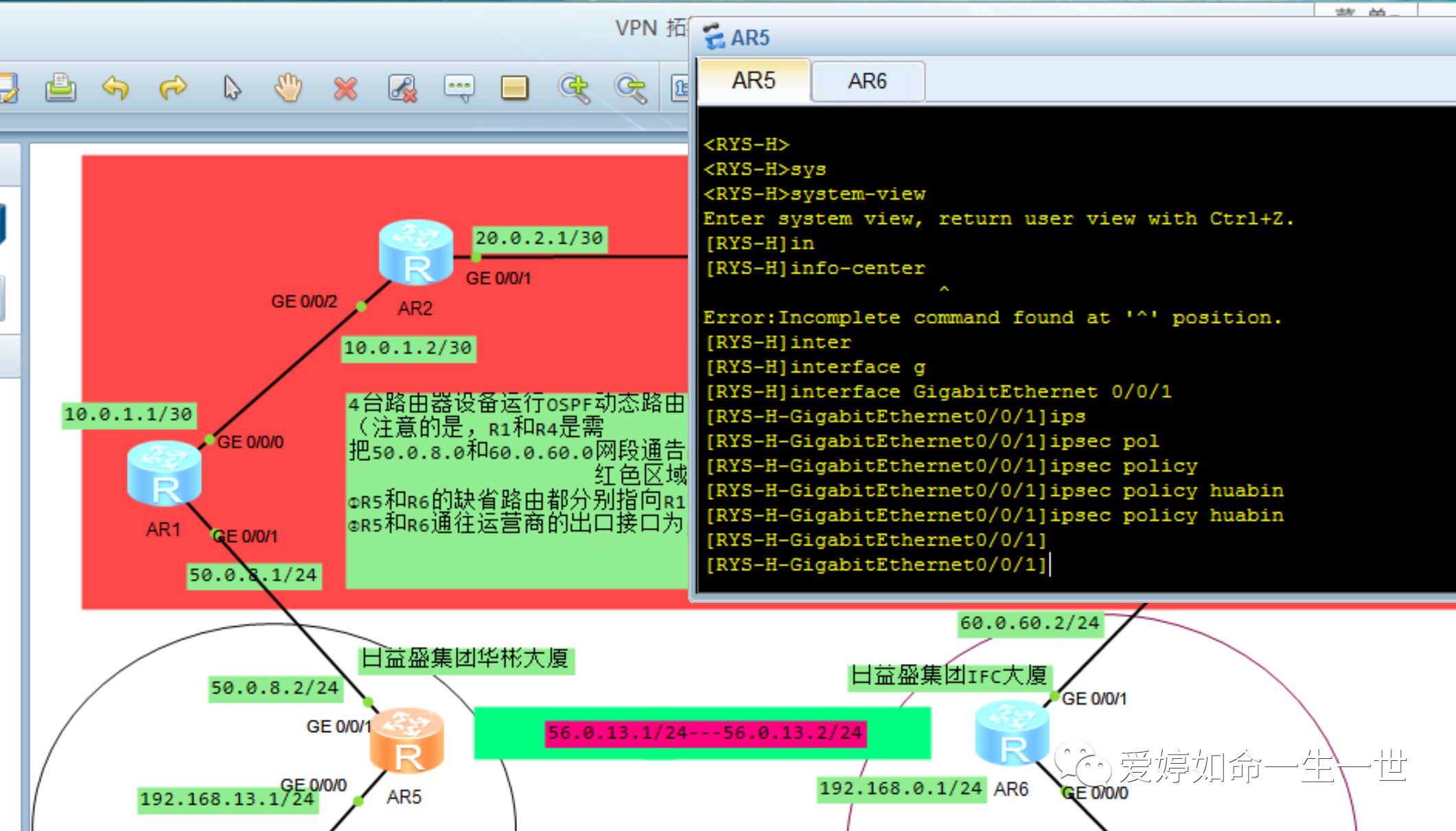

⑤在接口下调用ipsec-policy策略:

这里注意的是在边界网关路由设备的公网接口上来操作!

[RYS-H-GigabitEthernet0/0/1]ipsec policy huabin

这里的策略名字就是刚才我定义的ipsec 安全策略的名字。

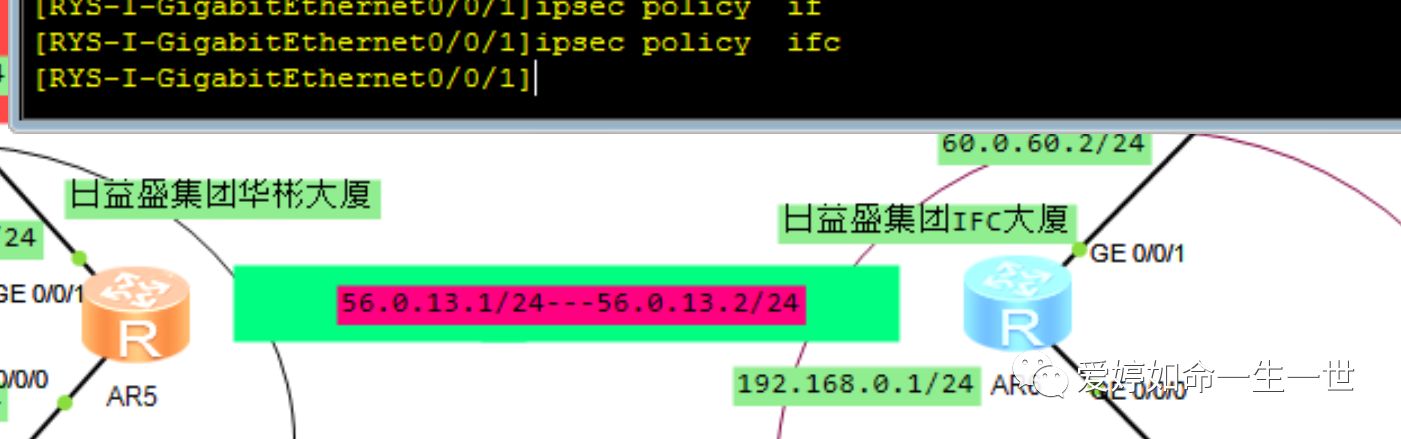

同样也要在R6上做这样的配置:

[RYS-I-GigabitEthernet0/0/1]ipsec policy ifc

[RYS-I-GigabitEthernet0/0/1]

ipsec的配置就到此结束了。

在生产排故中,我们往往通过命令来检查ipsecVPN配置情况:

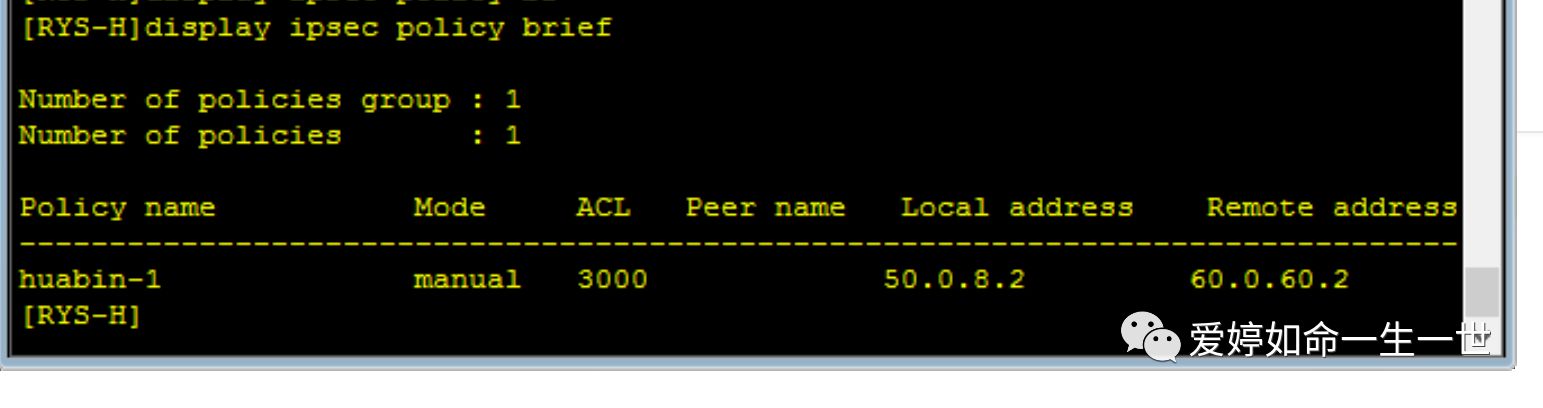

站在R5上ipsec安全策略的邻接摘要信息

[RYS-H]display ipsec policy brief

除了摘要信息之外,还可以查看明细的信息:

[RYS-H]display ipsec policy

这里面就可以看到调用的算法,接口,参数值

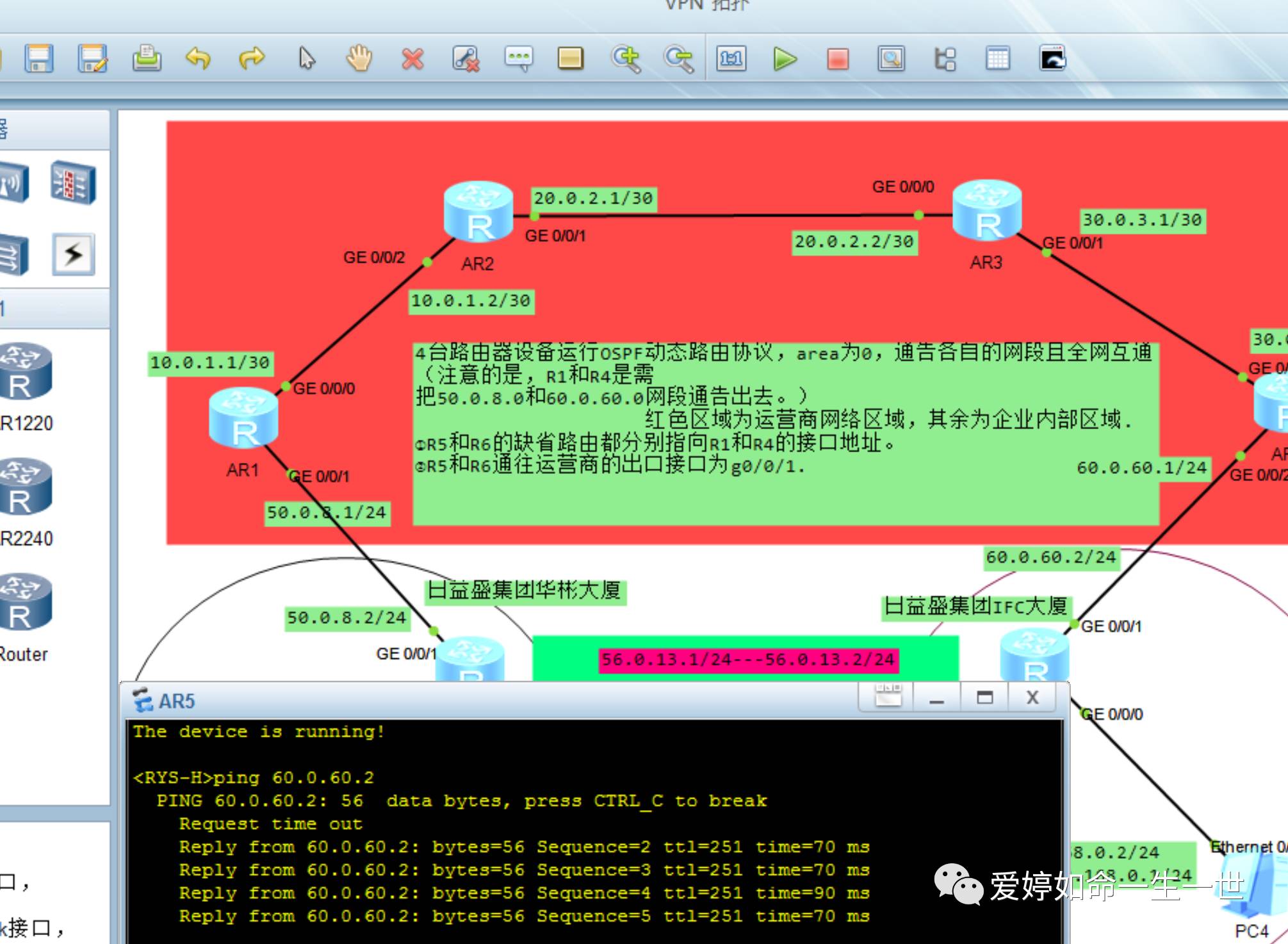

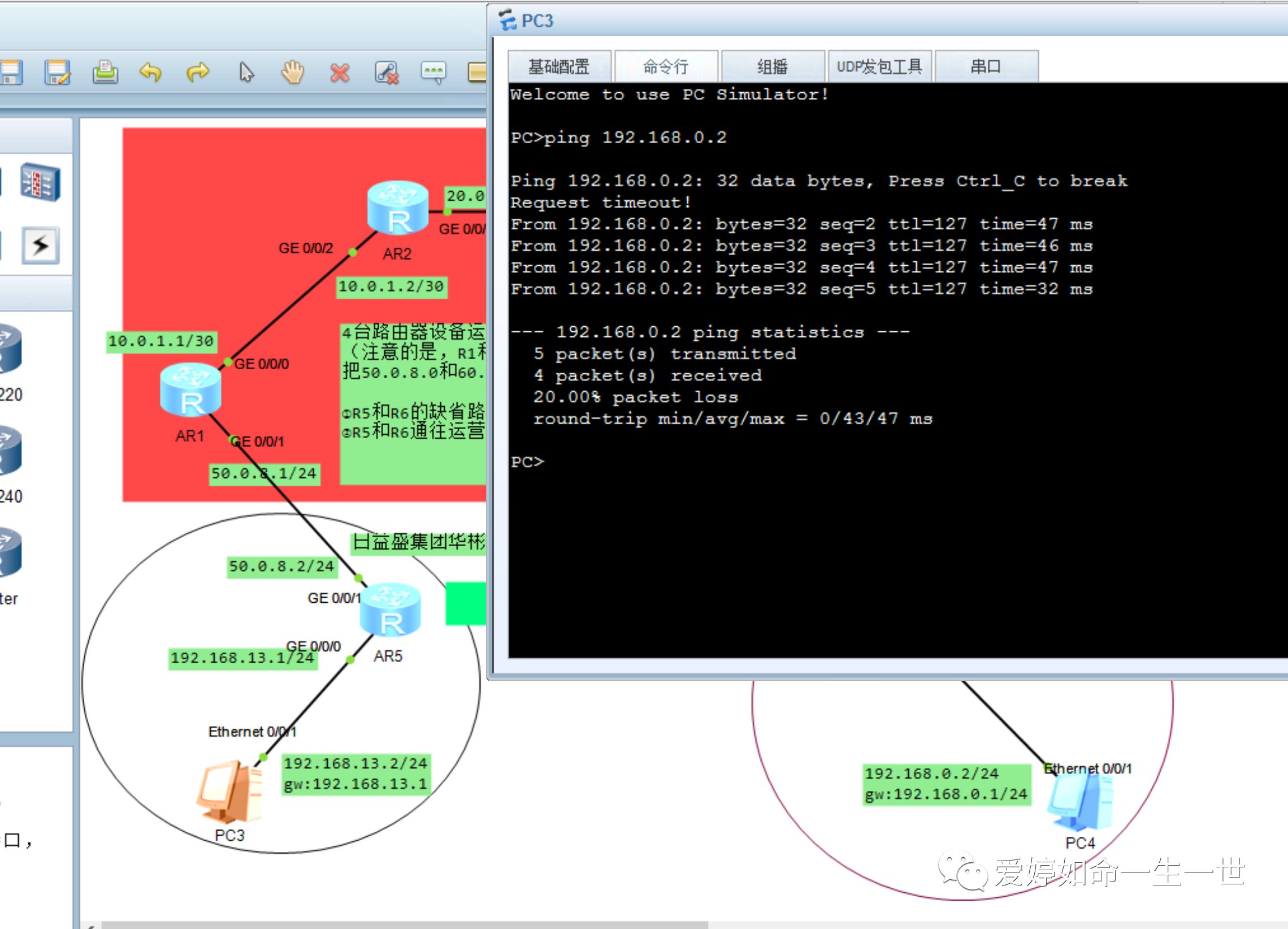

测试IpsecVPN是否配置成功:检查通讯

站在PC3上Ping 192.168.0.2 模拟从华彬职场到IFC职场间的私网地址是否可以通信。

最终配置测试成功,但是背后所涉及的技术点非常多,我们在模拟运营商网络,在其网络中并没有看到去往192.168.的网段的地址,全是通过ospf协议学习到的公网地址!那么他们是如何进行互相通信的呢??

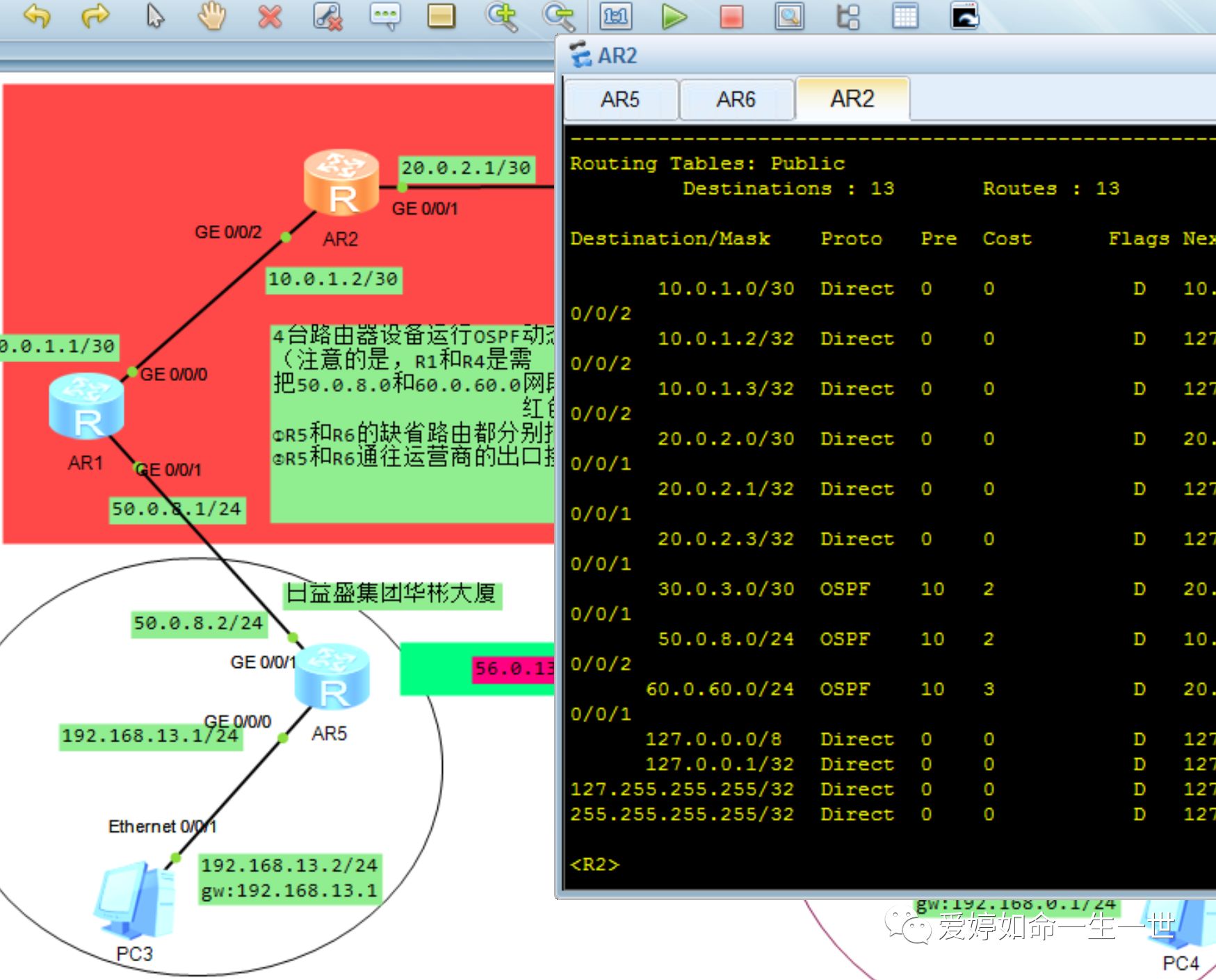

保持PC3和PC4的通讯,我站在R2上抓取数据报文:

这里面我们看到ESP(封装安全载荷)里的报文明知道是源地址和目标地址,但你却是看不到的,说明已经被加密了。

这个ESP的数据一旦到达R6时,就会被R6进行解封装。