“燕云实验室”是河北千诚电子科技有限公司成立的网络安全攻防技术研究实验室。专注于web安全,网络攻防,安全运维,应急溯源方面的研究,开发成果应用于产品核心技术转化,国家重点科技项目攻关。

01 - 微软官方发布声明

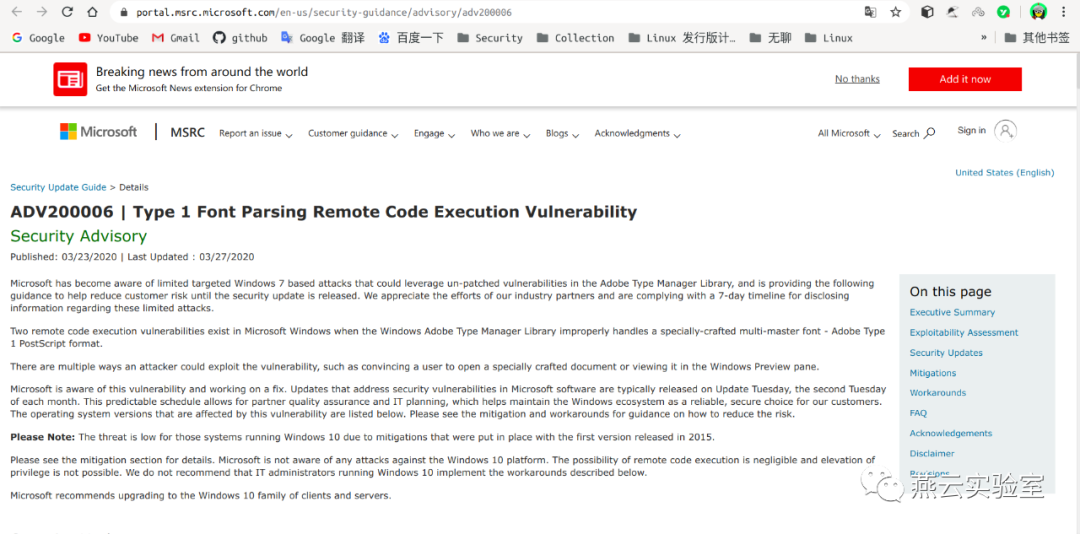

2020年3月23日,微软发布了一份安全公告,详细介绍了针对Windows 全版本的新的字体解析远程代码执行漏洞。

该漏洞位于Adobe Type Manager库中,该库是一个DLL文件(ATMFD.DLL),用于管理和呈现Adobe Systems的字体。恶意攻击者可以通过简单地使受害者打开特制文档或让他们在Windows预览窗格中查看文档来在系统上运行任意代码。

官方声明中表明该漏洞影响的范围很广,包括以下版本:

Windows 10 for x64-based SystemsWindows 10 Version 1607 for 32-bit SystemsWindows 10 Version 1607 for x64-based SystemsWindows 10 Version 1709 for 32-bit SystemsWindows 10 Version 1709 for ARM64-based SystemsWindows 10 Version 1709 for x64-based SystemsWindows 10 Version 1803 for 32-bit SystemsWindows 10 Version 1803 for ARM64-based SystemsWindows 10 Version 1803 for x64-based SystemsWindows 10 Version 1809 for 32-bit SystemsWindows 10 Version 1809 for ARM64-based SystemsWindows 10 Version 1809 for x64-based SystemsWindows 10 Version 1903 for 32-bit SystemsWindows 10 Version 1903 for ARM64-based SystemsWindows 10 Version 1903 for x64-based SystemsWindows 10 Version 1909 for 32-bit SystemsWindows 10 Version 1909 for ARM64-based SystemsWindows 10 Version 1909 for x64-based SystemsWindows 7 for 32-bit Systems Service Pack 1Windows 7 for x64-based Systems Service Pack 1Windows 8.1 for 32-bit systemsWindows 8.1 for x64-based systemsWindows RT 8.1Windows Server 2008 for 32-bit Systems Service Pack 2Windows Server 2008 for 32-bit Systems Service Pack 2 (Server Core installation)Windows Server 2008 for Itanium-Based Systems Service Pack 2Windows Server 2008 for x64-based Systems Service Pack 2Windows Server 2008 for x64-based Systems Service Pack 2 (Server Core installation)Windows Server 2008 R2 for Itanium-Based Systems Service Pack 1Windows Server 2008 R2 for x64-based Systems Service Pack 1Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation)Windows Server 2012Windows Server 2012 (Server Core installation)Windows Server 2012 R2Windows Server 2012 R2 (Server Core installation)Windows Server 2016Windows Server 2016 (Server Core installation)Windows Server 2019Windows Server 2019 (Server Core installation)复制

02 - 永久0day,没有补丁

尽管该漏洞已被黑客广泛使用,但Microsoft尚未发布官方修复程序。事实是,Windows 7 已于今年 1月14 日停止维护,并且没有扩展安全更新(ESU)许可协议的用户无法使用该操作系统的任何新更新(包括安全修补程序)。这意味着无法打补丁修复此漏洞,这种情况通常被称为“永久零日”。攻击者可以利用此漏洞反复劫持易受攻击的设备。

03 - 没有补丁,如何修补

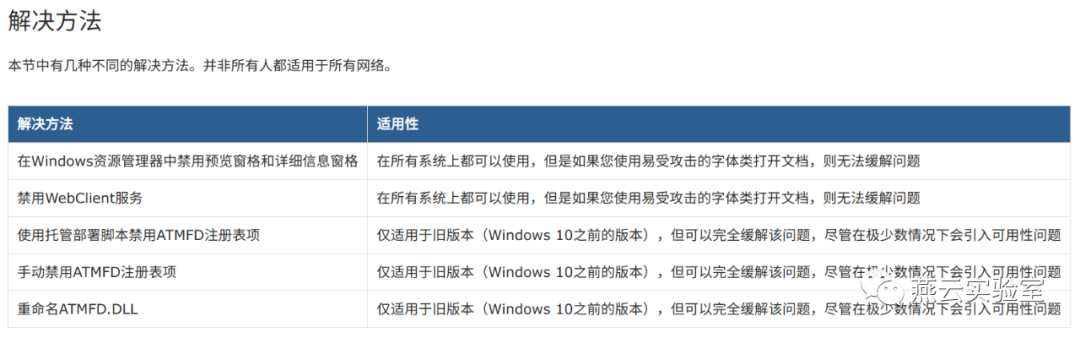

微软官方没有提供修补程序,仅给出临时解决方法:

https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/adv200006复制

临时修补:

禁用预览窗格 – 阻止在预览时运行恶意代码,但是如果打开了已绑定的文档,仍然会造成危害。

禁用WebClient服务 – 但是,如果受害者打开了文档,这也允许进行漏洞利用。

手动或使用托管部署脚本禁用DisableATMFD注册表项 – 可以缓解Windows 10之前版本计算机的问题,但在特定情况下可能会引发可用性问题。

重命名ATMFD.DLL - 这也适用于Windows 10之前的计算机,但在特定情况下可能会引起使用性问题。

针对不同版本的临时修补参考:https://portal.msrc.microsoft.com/en-us/security-guidance/advisory/adv200006

The End

声明

署名:CC BY-NC-SA 3.0 CN

文中所涉及的技术,思路和工具仅供以安全为目的的学习交流使用,请勿做非法用途否则后果自负。